实验概述

实验目的:加深对IA-32函数调用规则和栈结构的具体理解。

实验目标:对一个可执行程序“bufbomb”实施一系列缓冲区溢出攻击。

实验要求:设法通过造成缓冲区溢出来改变该可执行程序的运行内存映像,继而执行一些原来程序中没有的行为,例如将给定的字节序列插入到其本不应出现的内存位置等。

实验语言:c。

实验环境:linux

实验内容

实验中你需要对目标可执行程序BUFBOMB分别完成5个难度递增的缓冲区溢出攻击。5个难度级分别命名为Smoke(level 0)、Fizz(level 1)、Bang(level 2)、Boom(level 3)和Nitro(level 4),其中Smoke级最简单而Nitro级最困难。

3.2.1 阶段1 Smoke

- 任务描述:构造一个攻击字符串作为bufbomb的输入,而在getbuf()中造成缓冲区溢出,使得getbuf()返回时不是返回到test函数继续执行,而是转向执行smoke

- 实验设计:设计攻击字符串用来覆盖getbuf函数内的数组buf,进而溢出并覆盖ebp和ebp上面的返回地址。

- 实验过程:

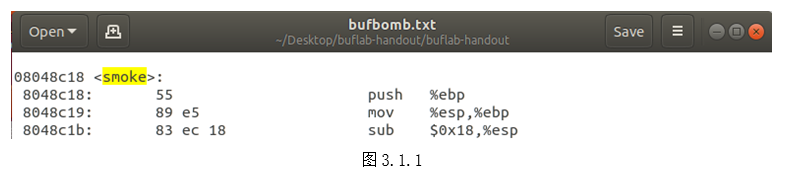

在bufbomb的反汇编源代码中找到smoke函数,记下它的开始地址,如图3.1.1所示:

可以看见smoke函数首地址为0x8048c18。同样在bufbomb的反汇编源代码中找到getbuf函数,观察它的栈帧结构,如图3.1.2所示:

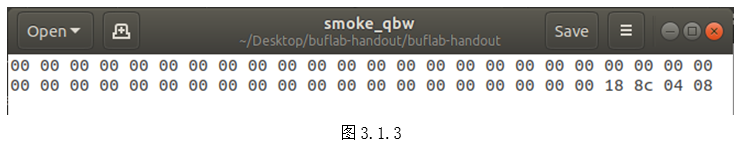

可以看到getbuf的栈帧是0x38+4个字节,而buf缓冲区的大小是0x28(40个字节)。所以构建攻击字符串的大小应该是0x28+4+4=48个字节。攻击字符串的最后4个字节应是smoke函数的地址。这样的攻击字符串如 图3.1.3所示:

- 实验结果:

如图3.1.4所示,阶段一成功!

3.2.2 阶段2 Fizz

- 任务描述:构造一个攻击字符串作为bufbomb的输入,而在getbuf()中造成缓冲区溢出,使得getbuf()返回时不是返回到test函数继续执行,而是转向执行fizz()

- 实验设计:设计攻击字符串用来覆盖getbuf函数内的数组buf,进而溢出并覆盖ebp和ebp上面的返回地址以及传入fizz的cookie值。

- 实验过程:

在bufbomb的反汇编源代码中找到fizz函数,记下它的开始地址以及调用参数时的关于ebp偏移量,如图3.2.1所示:

本文详细介绍了如何通过缓冲区溢出攻击来改变程序执行流程,从简单的烟雾(Smoke)阶段到最难的氮气(Nitro)阶段,涉及Ubuntu/Linux环境下C++程序的反汇编和栈结构分析。实验通过构造攻击字符串,覆盖返回地址,实现从getbuf到特定函数的跳转,逐步提高难度,涉及cookie值、全局变量修改以及栈状态的恢复和保护。

本文详细介绍了如何通过缓冲区溢出攻击来改变程序执行流程,从简单的烟雾(Smoke)阶段到最难的氮气(Nitro)阶段,涉及Ubuntu/Linux环境下C++程序的反汇编和栈结构分析。实验通过构造攻击字符串,覆盖返回地址,实现从getbuf到特定函数的跳转,逐步提高难度,涉及cookie值、全局变量修改以及栈状态的恢复和保护。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1897

1897

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?