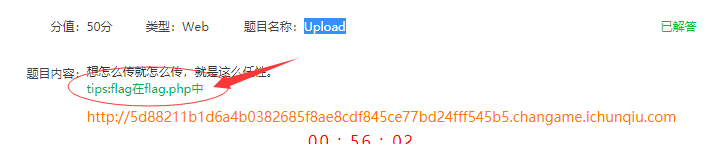

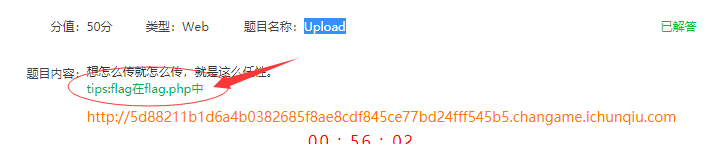

Hello,大家好,我是锘锘鸡。 今天分享给大家的是百度杯CTF比赛的Upload解题思路。

先看下题目

提示flag就在flag.php中。

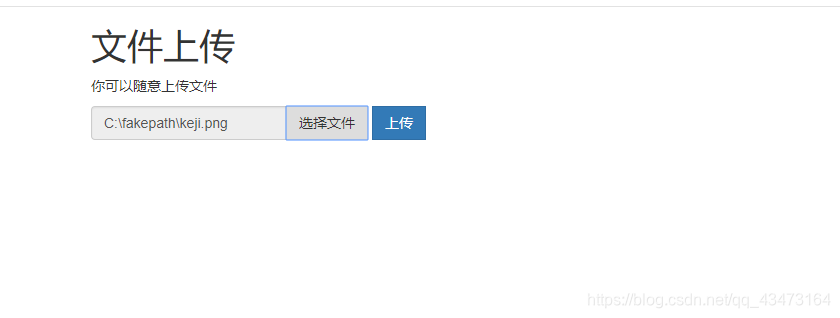

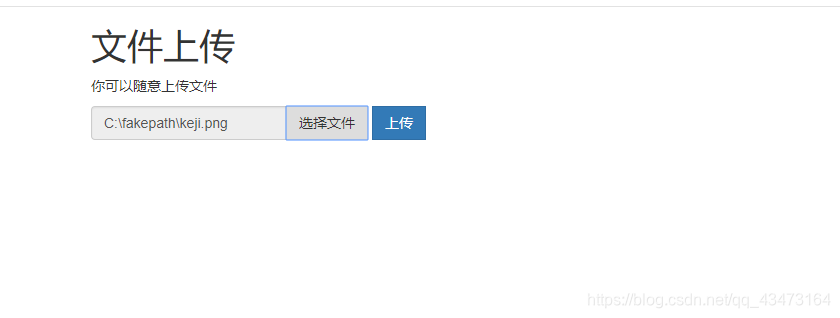

进入答题链接

发现是文件上传,于是好奇的锘锘鸡开始了他的第一波操作"题下留名",证明自己来过

上传成功后,锘锘鸡惊奇的发现,上传成功在html中是在a标签中的,而且直接链接到文件目录下。

锘锘鸡试着点开!!!click…

嗯??…

Hello,大家好,我是锘锘鸡。 今天分享给大家的是百度杯CTF比赛的Upload解题思路。

先看下题目

提示flag就在flag.php中。

进入答题链接

发现是文件上传,于是好奇的锘锘鸡开始了他的第一波操作"题下留名",证明自己来过

上传成功后,锘锘鸡惊奇的发现,上传成功在html中是在a标签中的,而且直接链接到文件目录下。

锘锘鸡试着点开!!!click…

嗯??…

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?