一、收集域名信息

whois查询

1、站长之家

2、IP138网站

3、域名信息查询—腾讯云

https://whois.cloud.tencent.com/

4、ICANN LOOKUP

备案信息查询

1、SEO综合查询

2、ICP备案查询-站长工具

3、ICP/IP地址/域名信息备案管理系统

https://beian.miit.gov.cn/#/Integrated/index

IP反查站点

1、Dnslytics

反查IP、反查域名

相关应用信息

1、天眼查

2、七麦数据(有查Android/iOS APP功能)

二、如何查找真实IP

如何判断是否使用CDN

1、ping目标主域

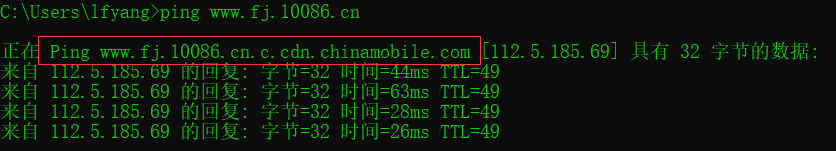

ping目标主域,观察域名解析情况判断是否使用CDN:

发现使用了CDN

2、nslookup

不同的DNS解析结果若不一样,有可能使用了CDN:

3、ping检测平台

站长工具:多个地点ping检测:

爱站网-超级ping:

如何绕过CDN常见方法:

1、ping主域

有些网站只有www域名使用CDN,去掉www后再ping:

2、DNS历史查找

CDN可能是在网站上线一段时间后才上线的,可以通过查找域名解析记录的方式去查找真实IP。

https://viewdns.info/ DNS Record Lookup 赞!!!

https://sitereport.netcraft.com/ 速度慢!!!

https://tools.ipip.net/cdn.php 赞!!!

3、查询子域名方法

一般情况是主站使用CDN,子站不加入。通过子域名来获取:

其他 子域名查询工具详见:三、收集子域名

4、网站邮件头信息

比如说,邮箱注册,邮箱找回密码、RSS邮件订阅等功能场景,通过网站给自己发送邮件,从而让目标主动暴露他们的真实的IP,查看邮件头信息,获取到网站的真实IP。 注意:必须是目标自己的邮件服务器,第三方或公共邮件服务器是没有用的。

5、网站空间搜索引擎法

通过关键字或网站域名,就可以找出被收录的IP,很多时候获取到的就是网站的真实IP:

钟馗之眼:https://www.zoomeye.org Shodan:https://www.shodan.io Fofa:https://fofa.so

6、网站漏洞查找

通过网站的信息泄露;如phpinfo,github信息泄露,命令执行漏洞等获取真实的IP。

三、收集子域名

PC客户端

子域名挖掘机layer layer下载地址:https://www.aliyundrive.com/s/4xaH7oCeQuJ Sublist3r subDomainsBrute

搜索引擎枚举

Google语法:

site:10086.cn

在线平台

1、IP138

直接输入,点击子域名

2、站长工具

http://tool.chinaz.com/subdomain/?domain=

3、hackertarget

https://hackertarget.com/find-dns-host-records/ 快速

4、phpinfo

https://phpinfo.me/domain/ 赞!!!

5、dnsdumpster

另外生成一张图

6、zcjun

http://z.zcjun.com/ 默认字典3000条

7、Censys

https://censys.io/certificates?q=

IP反查绑定域名网站

1、chinaz

http://s.tool.chinaz.com/same?s=

2、爱站

3、webscan.cc

资产搜索引擎

1、Google语法

常用语法:

site :指定搜索域名 例如:site:baidu.com inurl : 指定url中是否存在某些关键字 例如: inurl:.php?id= intext : 指定网页中是否存在某些关键字 例如:intext:网站管理 filetype : 指定搜索文件类型 例如:filetype:txt intitle : 指定网页标题是否存在某些关键字 例如:intitle:后台管理 link : 指定网页链接 例如:link:baidu.com 指定与百度做了外链的站点 info : 指定搜索网页信息 info:baidu.com

2、FOFA语法

3、钟馗之眼ZoomEye

利用DNS收集

常见的DNS记录有以下几类:

A记录 IP地址记录,记录一个域名对应的IP地址 AAAA记录 IPv6地址记录,记录一个域名对应的IPv6地址 CNAME记录 别名记录,记录一个主机的别名 MX记录 电子邮件交换记录,记录一个邮件域名对应的IP地址 NS记录 域名服务器记录 ,记录该域名由哪台域名服务器解析 PTR记录 反向记录,也即从IP地址到域名的一条记录 TXT记录 记录域名的相关文本信息

MX记录: 建立电子邮箱服务,将指向邮件服务器地址,需要设置MX记录。建立邮箱时,一般会根据邮箱服务商提供的MX记录填写此记录:

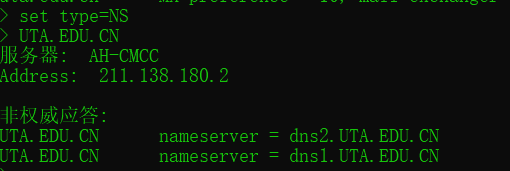

NS记录: 域名解析服务器记录,如果要将子域名指定某个域名服务器来解析,需要设置NS记录:

SOA记录: SOA叫做起始授权机构记录,NS用于标识多台域名解析服务器,SOA记录用于在众多NS记录中那一台是主服务器:

TXT记录: 可任意填写,可为空。一般做一些验证记录时会使用此项,如:做SPF(反垃圾邮件)记录:

DNS域传送漏洞

1、原理:DNS服务器分为:主服务器、备份服务器火绒缓存服务器。在主备服务器之间同步数据库,需要使用DNS域传送,域传送是指备份服务器从主服务器拷贝数据,并用得到的数据更新自身数据库。

若DNS服务器配置不当,可能导致攻击者获取某个域的所有记录。造成整个网络的拓扑结构泄露给潜在的攻击者,包括一些安全性较低的内部主机,如测试服务器。同时,黑客可以快速地判定出某个特定zone的所有主机,收集域信息,选择攻击目标,找出未使用的IP地址,绕过基于网络的访问控制。

2、DNS域传送漏洞检测

基本过程:

nslookup #进入交互式shell server dns.xx.yy.xx #设定查询将要使用的DNS服务器 ls xx.yy.zz #列出某个域中的所有域名 exit #退出

四、站点信息收集

判断对方是Windows还是Linux

1、TTL值

通过ping查看TTL值,不是很准确。根据默认值,Linux是64,Windows是128;

2、nmap

nmap -O x.x.x.x -O:显示操作系统类型

端口收集

nmap工具

CMS指纹识别

通过识别CMS类型,查看网络公开漏洞攻击站点:

识别工具:

BugScaner: http://whatweb.bugscaner.com/look/ 潮汐指纹:http://finger.tidesec.net/ 赞!!! WhatWeb: https://whatweb.net/ 云悉指纹: http://www.yunsee.cn/finger.html

BugScaner:无需登录,可以批量查询;

潮汐指纹:

云悉:需要邀请码!!

WhatWeb:

目录扫描

1、御剑

直接打开软件使用。

2、dirsearch

kali自带、需要Python3环境

./dirsearch.py -u xxx.com -e php -u 指定URL -e 指定语言 -w 加上自己的字典 -r 递归跑(查看一个目录后,在目录后重复跑,速度慢) --random-agents 使用代理(代理目录在user-agents.txt中,可自己添加) 该软件目录下,db目录下为自带的字典;reports为爬过的所有网站。

3、dirbuster

4、dirscan

Google Hacking

查找指定后台地址

site:xx.com intext:管理 | 后台 | 后台管理 | 登陆 | 登录 | 用户名 | 密码 | 系统 | 账号 | login | system site:xx.com inurl:login | inurl:admin | inurl:manage | inurl:manager | inurl:admin_login | inurl:system | inurl:backend site:xx.com intitle:管理 | 后台 | 后台管理 | 登陆 | 登录 | 身份认证

查看指定网站的文件上传漏洞

site:xx.com inurl:file site:xx.com inurl:load site:xx.com inurl:upload

注入页面

site:xx.com inurl:php?id=

目录遍历漏洞

site:xx.com intitle:index.of

SQL错误

site:xx.com intext:"sql syntax near" | intext:"syntax error has occurred" | intext:"incorrect syntax near" | intext:"unexpected end of SQL command" | intext:"Warning: mysql_connect()" | intext:”Warning: mysql_query()" | intext:”Warning: pg_connect()"

phpinfo()

site:xx.com ext:php intitle:phpinfo "published by the PHP Group"

配置文件泄露

site:xx.com ext:.xml | .conf | .cnf | .reg | .inf | .rdp | .cfg | .txt | .ora | .ini

数据库文件泄露

site:xx.com ext:.sql | .dbf | .mdb | .db

日志文件泄露

site:xx.com ext:.log

备份和历史文件泄露

site:xx.com ext:.bkf | .bkp | .old | .backup | .bak | .swp | .rar | .txt | .zip | .7z | .sql | .tar.gz | .tgz | .tar

公开文件泄露

site:xx.com filetype:.doc | .docx | .xls | .xlsx | .ppt | .pptx | .odt | .pdf | .rtf | .sxw | .psw | .csv

邮箱信息

site:xx.com intext:@xx.com site:xx.com 邮件 site:xx.com email

社工信息

site:xx.com intitle:账号 | 密码 | 工号 | 学号

通过用户的一些信息(Mail、Name、ID、Tel)查询用户注册过哪些应用 https://www.reg007.com/

github信息泄露

很多网站及系统都会使用pop3和smtp发送来邮件,不少开发者由于安全意识不足会把相关的配置文件信息也放到Github上,所以如果这时候我们动用一下Google搜索语法,就能把这些敏感信息给找出来了。

site:Github.com smtp site:Github.com smtp @qq.com site:Github.com smtp @126.com site:Github.com smtp @163.com site:Github.com smtp @sina.com.cn

数据库信息泄露:

site:Github.com sa password site:Github.com root password

1338

1338

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?