一个看似简单的“密码错误”引发的技术排查:

你是否遇到过这样的场景:新手机、新笔记本连接WiFi毫无压力,但某台旧设备反复提示“密码错误”,即使密码明明正确?最近,我的一位读者就遇到了这样的困扰。通过一系列排查,最终发现问题根源并非密码本身,而是路由器的多SSID配置和加密协议兼容性。本文将详细复盘整个排查过程,并给出通用解决方案。

一、问题背景:新旧设备的“连接代沟”

- 现象描述:

- 旧笔记本(8年前)连接家庭WiFi失败,提示“密码错误”,但新设备正常。

- 更换USB无线网卡后问题依旧。

- 路由器配置为WPA2-PSK加密,密码已验证正确。

- 初步猜测:

- 旧设备硬件老化?

- 驱动程序不兼容?

- 路由器高级功能冲突?

二、深度排查:从密码到协议,抽丝剥茧

1. 确认密码与加密协议

- 关键发现:

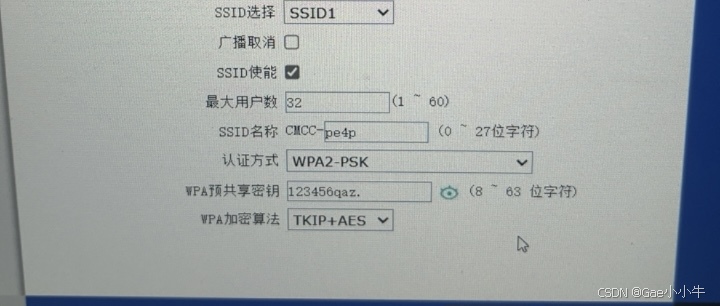

路由器启用了多SSID功能(如SSID1、SSID2),每个SSID可独立设置密码。

- 用户误以为所有设备使用同一密码,实际SSID1的预共享密钥为`123456qaz.`,而其他SSID密码不同。

- 配置截图分析:

- 问题点:混合加密模式(TKIP+AES)可能导致旧设备协商失败。

2. 旧设备的兼容性瓶颈

- 硬件限制:

旧笔记本的无线网卡仅支持802.11n协议,且驱动版本老旧,无法正确处理混合加密模式。

- 加密协议冲突:

TKIP协议已逐渐淘汰,部分旧设备在AES+TKIP混合模式下易出现握手失败。

3. 为何新设备能正常连接?

- 新设备支持802.11ac/Wi-Fi 5及更高协议,可自动适配混合加密模式。

- 现代操作系统(如Windows 10/11、macOS Monterey)内置更完善的加密协议支持。

三、解决方案:统一配置,优化兼容性

1. 统一SSID密码与加密设置

- 步骤1:登录路由器后台

通过`192.168.1.1或路由器标签地址访问,输入管理员账号密码。

- 步骤2:检查多SSID配置

- 关闭冗余SSID,仅保留一个主SSID(如SSID1)。

- 同步所有设备的连接密码为`123456qaz.`。

- 步骤3:修改加密模式

- 将`WPA加密算法`从`TKIP+AES`改为仅AES。

- 确保`认证方式`为WPA2-PSK(非混合模式)。

2. 优化路由器高级设置

- 固定无线信道:

- 2.4GHz频段使用1、6、11信道,5GHz频段使用36、149等非DFS信道。

- 关闭干扰功能:

- 禁用MU-MIMO、波束成形(Beamforming)等可能影响旧设备的功能。

3. 旧设备端操作

- 更新驱动程序:

从官网下载旧网卡的最新兼容驱动(如Intel Wireless-N系列)。

- 重置网络配置:

- Windows:`netsh winsock reset` + 忘记网络后重新连接。

- macOS:删除网络配置文件并重启。

四、预防建议:避免“配置踩坑”

1. 精简SSID数量:

家用场景建议仅启用1个SSID,避免多SSID导致密码混淆。

2. 加密协议标准化:

优先使用WPA2-PSK/AES,关闭TKIP和WPA3混合模式。

3. 定期维护路由器:

- 更新固件版本。

- 检查连接设备列表,剔除未知设备。

4. 文档化管理配置:

记录SSID名称、密码、加密方式,避免遗忘或误操作。

五、技术总结:兼容性问题的核心逻辑

- 多SSID是双刃剑:提供灵活性,但增加了管理复杂度。

- 加密协议向下兼容:混合模式可能“弄巧成拙”,旧设备更需纯协议支持。

- 硬件淘汰不可逆:若旧设备仍无法连接,外接USB网卡或有线连接是低成本解决方案。

结语:从个例到通用的技术思考

通过这一案例可以看出,网络连接问题往往不是单一因素导致,而是配置、硬件、协议三者交织的结果。掌握“分步隔离”的排查思路(如先验证密码、再检查协议、最后定位硬件),能大幅提升解决问题的效率。

你的路由器是否也隐藏着类似隐患? 不妨按照本文步骤,花10分钟检查配置,或许能避免下一次的“神秘断连”!

附录:路由器配置检查清单

1. [ ] 单SSID+统一密码

2. [ ] WPA2-PSK/AES加密

3. [ ] 2.4GHz信道固定为1/6/11

4. [ ] 关闭MU-MIMO/波束成形

5. [ ] 更新路由器固件至最新版本

希望这篇博客能为你提供实用的技术参考!如有疑问,欢迎留言讨论。

6万+

6万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?