实验5 弱口令暴力破解(利用burpsuite暴力破解弱口令)

预备知识

BurpSuite是一款信息安全从业人员必备的集成型的渗透测试工具,它采用自动测试和半自动测试的方式,包含了Proxy,Spider,Scanner,Intruder,Repeater,Sequencer,Decoder,Comparer等工具模块。通过拦截HTTP/HTTPS的web数据包,充当浏览器和相关应用程序的中间人,进行拦截、修改、重放数据包进行测试,是web安全人员的一把必备的瑞士军刀。

实验目的

利用Burp Suite工具暴力破解弱口令。

实验工具

Burp Suite

实验环境

服务器一台(登录:http://www.any.com/fwcms/admin/login.php)客户机一台

实验步骤

安装php

启动apache,mysql

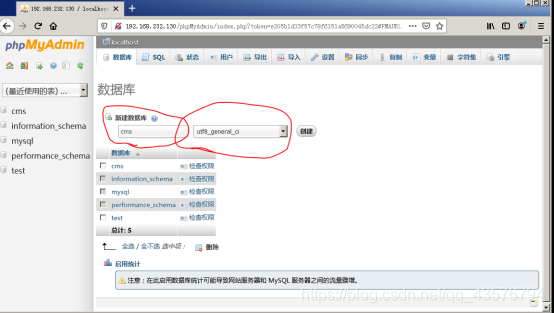

检查数据库

把已经写好的网站放在www目录下

新建数据库cms

导入表

浏览器登陆192.168.232.130

第一步:进入客户机的控制台。

打开浏览器登录页面,浏览器跳转到正常登入界面。浏览器网址是192.168.232.133/cms/admin/login.php

在桌面找到【实验工具】文件夹,双击打开,然后双击【Burp】打开Burp Suite。

在浏览器中添加扩展FoxyProxy,修改网络代理。

HTTP代理为127.0.0.1,端口号为8080,【确定】保存。

然后在浏览器的登录界面输入已知的用户名admin,随意输入密码,点击“登录”,BurpSuite就会自动抓取页面向服务器发送的数据包。

浏览器网址是192.168.232.133/cms/admin/login.php

第二步:在抓取的包内容界面,右击将选择“Send to Intruder”,将包内容发送至Intruder界面。

第三步:进入Intruder界面。Target小界面的内容不用更改。

第四步:转到Positions小界面,选择“Clear §”,将默认选中要破解的内容去掉。然后选中密码“123”,点击“Add §”添加破解内容。由于只破解一个,所以“Attrack type”选择“Sniper”;如果破解多个,则选择“Cluster bomb”。

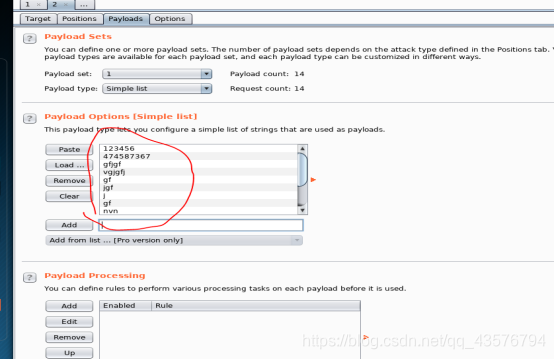

第五步:转到Payloads小界面添加数据字典。如果是破解多个参数,则“Payload set”这里可以点击选择“2”、“3”等,进行切换添加数据字典。

可以在“Add”后,往字典中添加单个密码。

第六步:在添加完数据字典后,选择“Intruder”“Start attack”开始攻击。

第七步:一般登录页面都会跳转到网站首页,因此HTTP返回的状态码一般为“302”。从破解结果看,在result最后发现密码为“123456”。

第八步:关闭burp拦截或者恢复浏览器代理,使用“admin/123456”登录页面192.168.232.133/cms/admin/login.php

成功登陆。

登陆成功截图如下:

5286

5286

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?