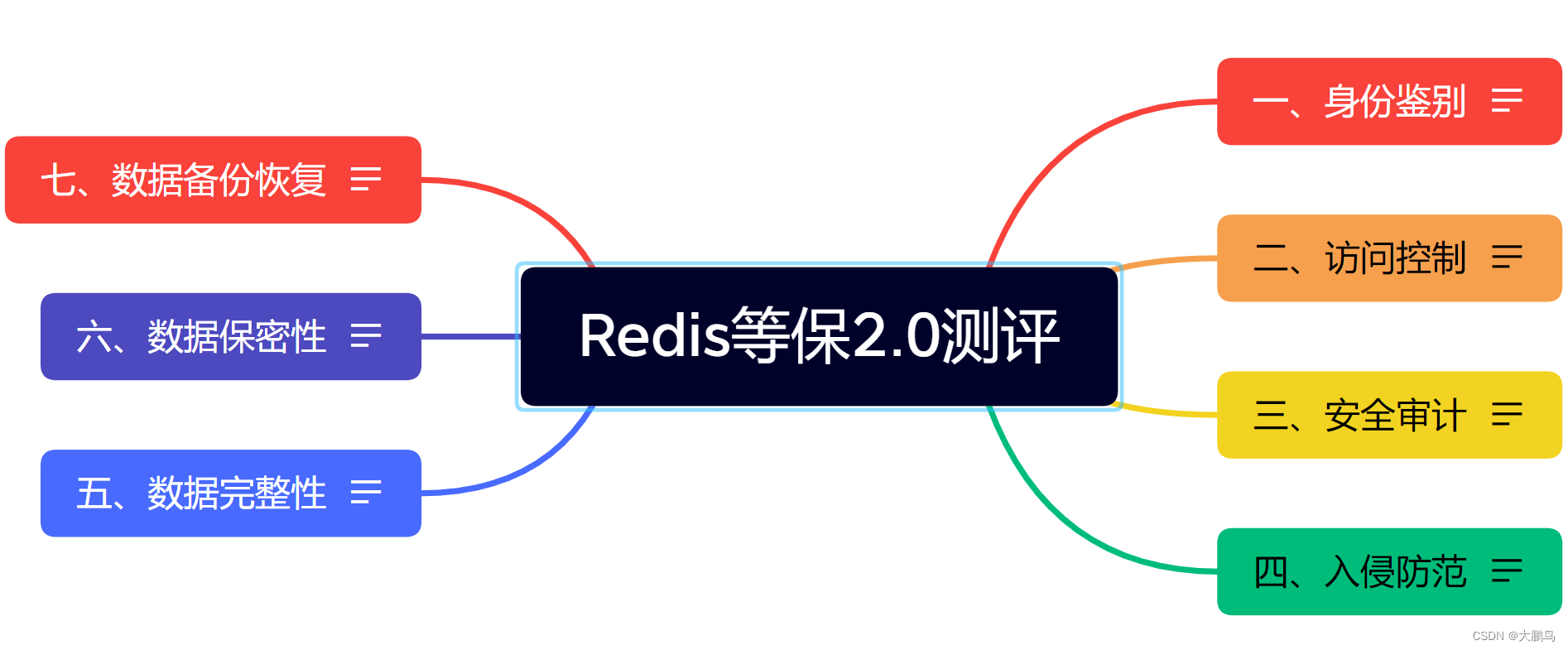

Redis等保2.0测评

一、身份鉴别

a) 应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换

1、身份鉴别和标识

redis-cli

keys *

2、身份鉴别信息具有复杂度并定期更改

没办法满足这个要求,无口令复杂度、最长使用期限设置功能。

这里核查用户当前口令复杂度是否满足要求。

b)应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施

1、登录失败处理功能

没有这个功能,询问管理人员是否有第三方措施。

默认不符合。

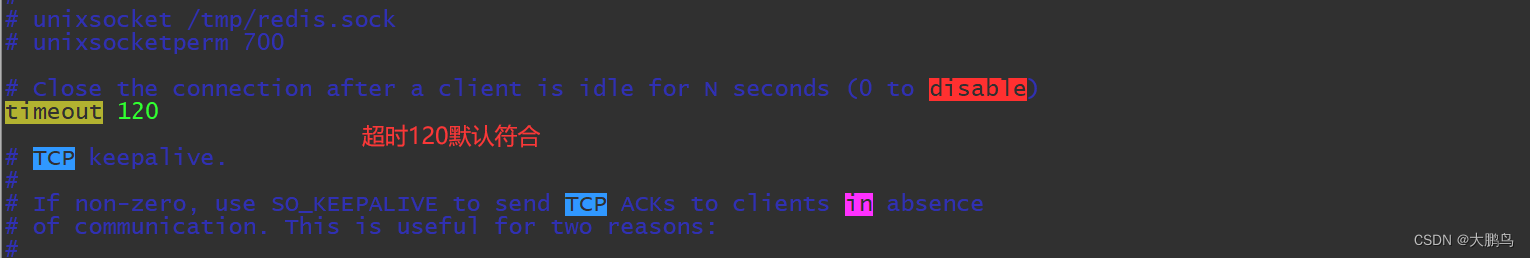

2、 操作超时自动退出功能

查看redis配置文件,一般为redis.conf,在redis主目录下,查看timeout的值,默认为0永不退出

这里设置的就是,120秒退出后要求重新进行身份鉴别。

超过这个时间它就要求重新进行身份鉴别了。

c)当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听

默认情况下明文传输,抓包可以查看明文口令

这个要去询问管理人员是否做了相关措施防止鉴别信息在传输过程中被窃听。

默认不符合

d)应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现

这个一般不会去做,我们只要现场核查它是否使用了双因素认证就行了。

二、访问控制

由于Redis数据库没有用户这个概念,通过单一的口令验证就可以登录,拥有所有权限,所以针对访问控制这个控制点,

有些是判不适用,有些是判不符合的,这个我觉得可以根据机构自己的要求来进行判断,毕竟目前没有一个统一的标准。

a)应对登录的用户分配账户和权限

无用户概念,通过口令验证,拥有所有权限。

b)应重命名或删除默认账户,修改默认账户的默认口令

无默认账户存在。不适用

c)应及时删除或停用多余的、过期的账户,避免共享账户的存在

无账户概念。

d)应授予管理用户所需的最小权限,实现管理用户的权限分离

无法分权,做不到。A

e)应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则

无授权主体。

f)访问控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级

无用户概念。

g)应对重要主体和客体设置安全标记,并控制主体对有安全标记信息资源的访问

做不到。

三、安全审计

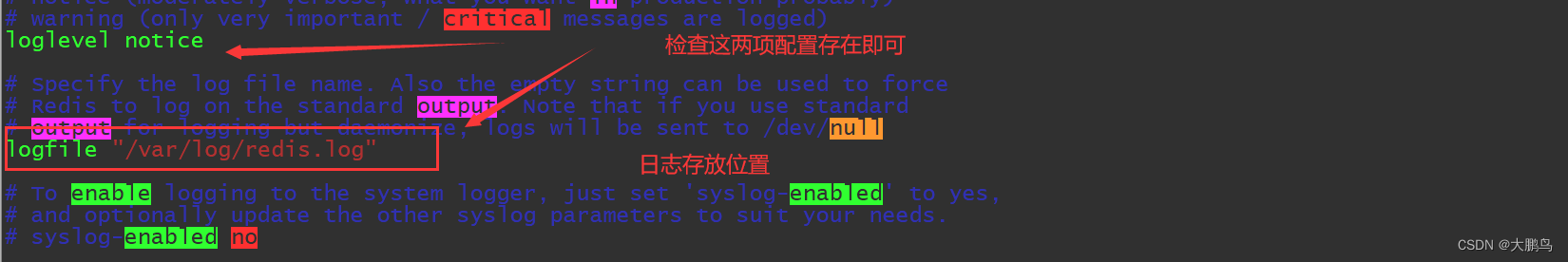

a)应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计

确定两个参数:loglevel、logfile。

logfile必须要配置,因为不配置就不会留存对应的日志了。

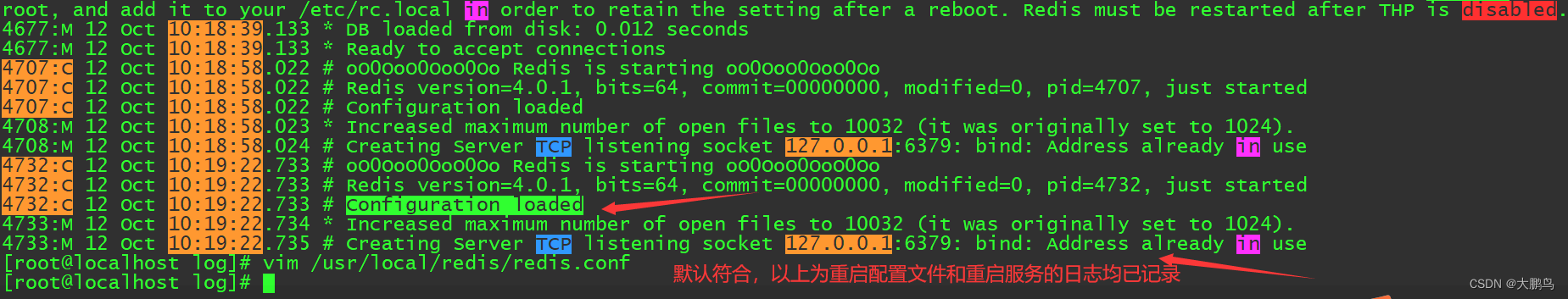

b)审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息

默认符合,日志时间跟随系统时间。比如我刚重启了数据库和配置文件

c)应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等

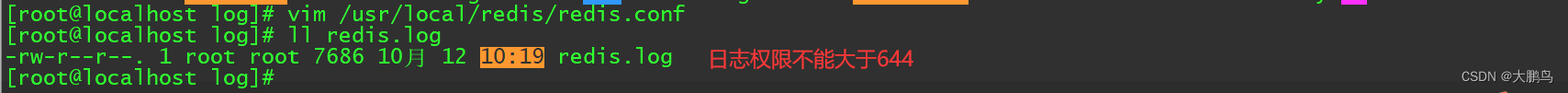

存储在操作系统上的日志文件权限,不得超过644,默认不删应该永久保存。

定期备份问题,询问管理人员是否有做即可。

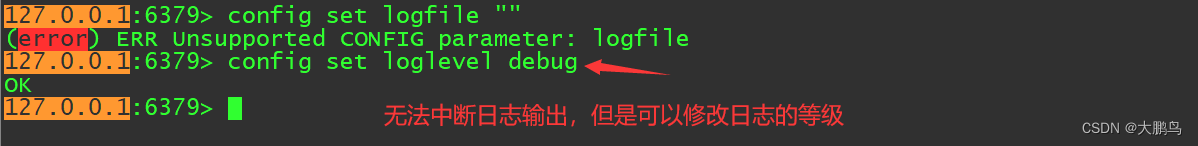

d)应对审计进程进行保护,防止未经授权的中断

默认符合无法中断日志文件输出,但是可以修改日志记录等级。

四、入侵防范

以下条款为:不适用

a)应遵循最小安装的原则,仅安装需要的组件和应用程序

b)应关闭不需要的系统服务、默认共享和高危端口

d)应提供数据有效性检验功能,保证通过人机接口输入或通过通信接口输入的内容符合系统设定要求

f)应能够检测到对重要节点进行入侵的行为,并在发生严重入侵事件时提供报警

涉及到的:

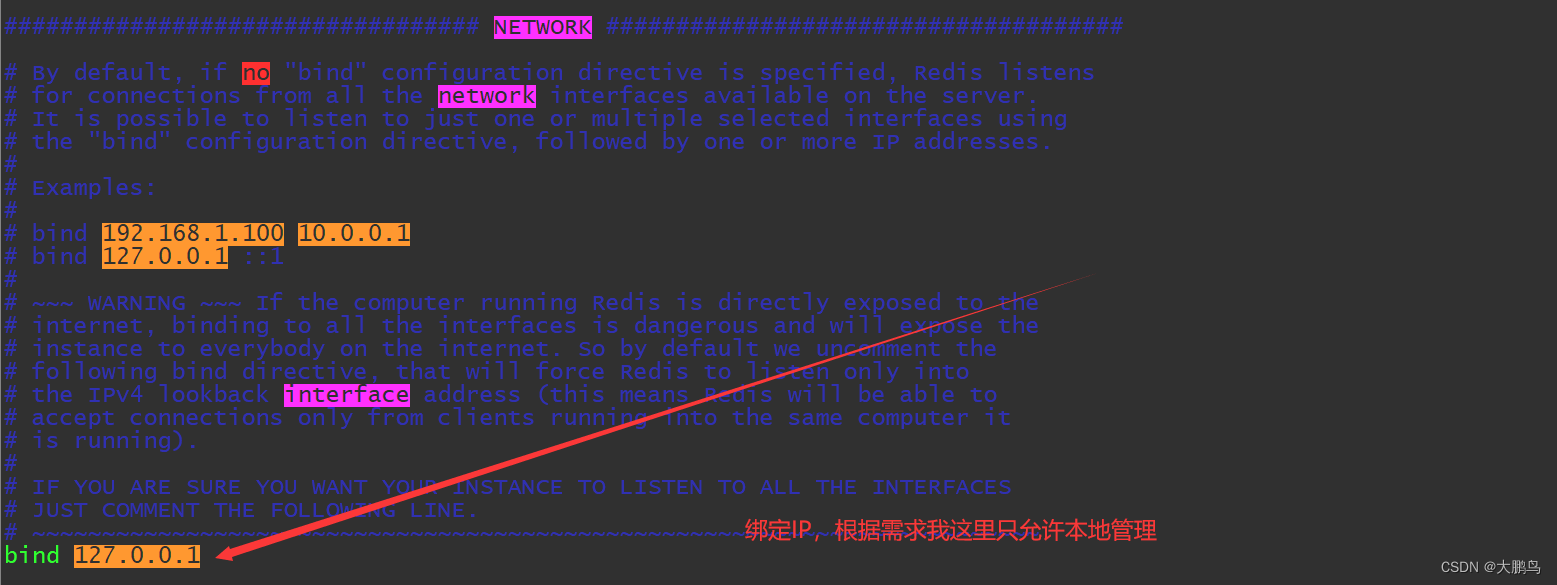

c)应通过设定终端接入方式或网络地址范围对通过网络进行管理的管理终端进行限制

找到redis的配置文件,一般为redis.conf,可以先找NETWORK,下面会有个bind

e)应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞

这条就结合漏扫、渗透测试等方法进行判断。

五、数据完整性

针对这个数据库,下面两条默认都是不符合。询问管理人员是否做了相关措施来保证数据的完整性。

a)应采用校验技术或密码技术保证重要数据在传输过程中的完整性,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等

b)应采用校验技术或密码技术保证重要数据在存储过程中的完整性,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等

六、数据保密性

这个保密性同理,针对这个数据库,下面两条默认都是不符合。询问管理人员是否做了相关措施来保证数据的保密性。

a)应采用密码技术保证重要数据在传输过程中的保密性,包括但不限于鉴别数据、重要业务数据和重要个人信息等

b)应采用密码技术保证重要数据在存储过程中的保密性,包括但不限于鉴别数据、重要业务数据和重要个人信息等

七、数据备份恢复

a) 应提供重要数据的本地数据备份与恢复功能

直接去问管理人员备份怎么做的,是否有措施保证备份数据有效(有测试记录即可)。

b)应提供异地实时备份功能,利用通信网络将重要数据实时备份至备份场地

询问管理员

c)应提供重要数据处理系统的热冗余,保证系统的高可用性

这个根据实际情况来看,是否有热冗余的必要性。没有个人认为可判不适用。

1278

1278

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?