拓扑:

在PC的E0/0/1上进行抓包:

Ping跨网段的10.1.2.2

序号33:PC1 ping R2时,不知道R2的MAC,首先PC1发了一个ARP请求,源MAC是PC1的MAC,目标是广播,询问谁有网关10.1.1.1的MAC(交换机的MAC地址表只会记录直连设备的MAC,故需要先知道网关的MAC)

序号34:当网关收到以后会查看目的IP是自己然后回复一个单播的ARP回应包,源MAC是网关的MAC,目标MAC是PC1的MAC

序号35:当PC1收到网关的MAC后进行数据包的封装,源IP和源MAC都是自己的,目标IP是10.1.2.2,目标MAC是网关10.1.1.1的MAC

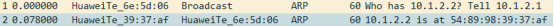

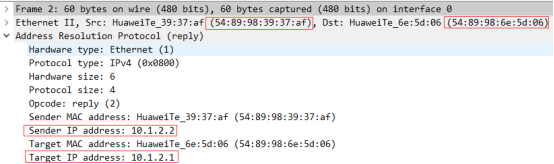

然后在R1上的G0/0/1上进行抓包:

序号1:首先发送ARP请求,源MAC是R1接口G0/0/1的MAC,目标是广播,询问谁有10.1.2.2的MAC

序号2:R2收到请求包以后查看目的IP是自己,然后单播回复一个ARP回应包,告诉10.1.2.1自己的MAC(目标MAC是R1接口G0/0/1的MAC)

到达R1后查看ARP表,进行转发(源MAC是R1接口G0/0/0的MAC,目标MAC是PC1的MAC)

当PC1知道了网关MAC,R1知道R2的MAC后,PC1(10.1.1.1) ping R2(10.1.2.2):

序号35:ping包封装的数据包的源IP源MAC是PC1的IP和MAC,目的IP是R2–10.1.2.2,目的MAC是网关MAC–10.1.1.1的MAC

到达交换机以后,交换机查看MAC地址表,然后从对应的接口SW-G0/0/3转发

当数据包到达网关路由器R1后,进行数据包的解封装,看到IP报头中的目的IP是10.1.2.2,然后查看路由表,重新进行数据包封装,源IP是PC1的IP,源MAC是R1接口G0/0/1–10.1.2.1的MAC,目的IP是R2–10.1.2.2,目的MAC是R2的MAC,最后再根据对应的接口G0/0/1进行数据转发

R2收到以后然后进行回包(源IP源MAC是R2的IP和MAC,目的IP是PC1的IP,目的MAC是R1 接口G0/0/1–10.1.2.1的MAC)

数据包到达R1后查看路由表重新封装后再根据相应的接口R1-G0/0/0转发(源IP是10.1.2.2,源MAC是R1接口G0/0/0–10.1.1.1的MAC,目的IP是PC1的IP,目的MAC是PC1的MAC):

最后PC1收到ping reply包。

Ping同网段的10.1.1.20:

首先发送广播ARP请求,根据目的IP请求PC2的MAC,数据包到达交换机后,交换机除本接口进行洪泛,当PC2收到请求包后查看目的IP,如果是自己则进行单播回应,将自己的MAC地址回复给PC1。后面的原理与上面类似。

本文详细解析了在不同网段中,PC如何通过发送ARP请求获取网关及目标主机的MAC地址,进而完成跨网段Ping操作的过程。包括PC与网关之间的ARP交互,以及路由器间的转发机制。

本文详细解析了在不同网段中,PC如何通过发送ARP请求获取网关及目标主机的MAC地址,进而完成跨网段Ping操作的过程。包括PC与网关之间的ARP交互,以及路由器间的转发机制。

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?