摘要:本案例主要分析网络设备OLT被异常报文攻击/内存溢出,导致OLT出现脱管情况,脱管后主控盘挂死,无法登录OLT的命令行管理系统,严重会伴有用户偶发断网等故障现象。OLT(Optical

Line

Terminal)设备是互联网中常用的宽带用户接入(光电一体)网络设备,它不仅具备L2交换机或L3路由交换机功能,还具备对用户端设备ONU的控制、管理等功能。某OLT不定期每隔约1周左右就会出现脱管情况,脱管后主控盘挂死,无法登录OLT的命令行管理模式,但是现场连接串口后有无关信息打印。每次拔插主控盘进行主备倒换或重启可恢复正常。在通过排查分析,确定是上层转发流入异常(SNMP

trap)报文攻击导致的网络安全故障。

关键词:OLT、SNMP trap、OLT脱管、主控盘挂死

案例描述

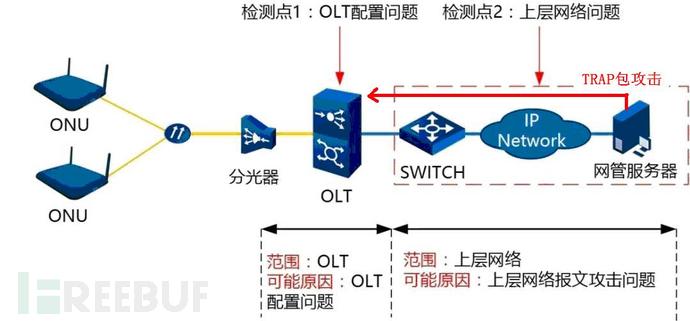

一、首先对问题网络拓扑进行查看和简单分析

图1为基本网络拓扑及简单分析

二、原因分析、主要关键行为措施

1、OLT配置问题;查看OLT的配置,发现直接配置了OLT的管理IP网关和ACL规则,没有配置包抑制参数,上联口也没有增加untag包的攻击预防VLAN。将管理IP的网关设置方式修改为静态路由方式,OLT的广播包和未知包的包抑制大小设置为1500,在上联口加入未使用的合法VLAN(如:4007),防止上层过多的untag包进入OLT。

分析:OLT还是会在7天左右出现脱管等故障情况。排除OLT管理IP网关、包抑制、上联口untag包VLAN的设备配置问题。

2、上层网络问题。

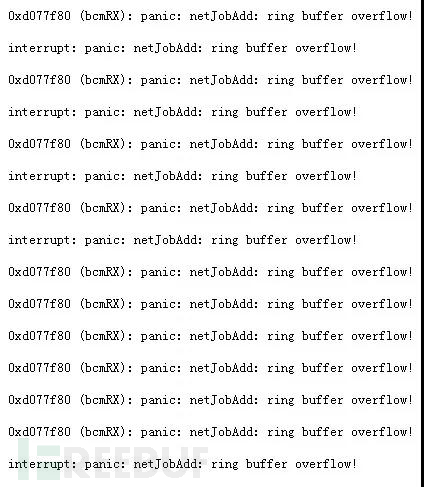

(1)在现场用串口登录,截取OLT脱管后无法登录时主控盘的打印信息。

分析:打印信息提示设备异常且内存溢出。虽补充配置了包抑制值和上联口剥离VLAN相关策略:但还是重复出现此故障问题。

内存溢出大多都是异常报文引起的,这个异常报文有可能来自于系统内部,也有可能来自于上层,如果是ARP报文,ARP广播报文会被包抑制的配置抑制掉,untag的报文进入OLT以后,也会被带入4007的VLAN,然后从VLAN4007对应的上联端口出OLT,不会对系统造成影响,此时的攻击报文并非传统的ARP攻击报文,而是是来自上层网络的其它类型(攻击)报文;

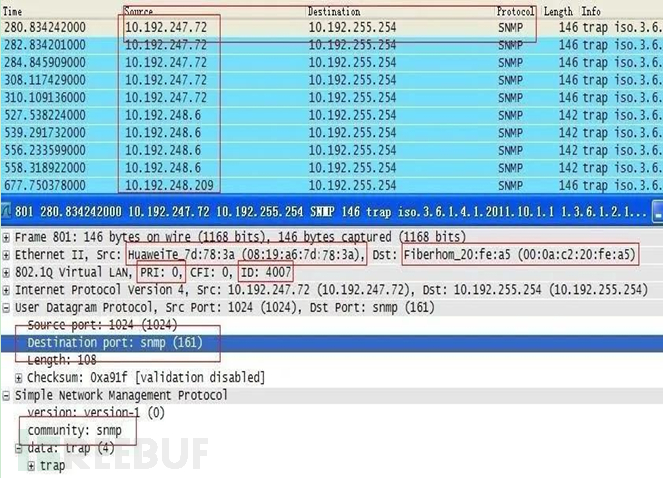

(2)在OLT上联口设置镜像进行抓包,分析抓到的SNMP报文,发现存在异常。

分析:发现MAC(08:19:a6:7d:78:3a)的设备通过4007的管理VLAN通道向OLT(00:0a:c2:20:fe:a5)不停的发送SNMP协议报文,发送到OLT(00:0a:c2:20:fe:a5)的161端口,优先级为0,不是OLT管理VLAN所设置的默认优先级7,进一步分析SNMP包,发现相同MAC地址(08:19:a6:7d:78:3a),在不同的时间IP不同且做出同样的异常发包行为。初步判断:可能是此异常的SNMP报文引起OLT(00:0a:c2:20:fe:a5)的脱管故障。

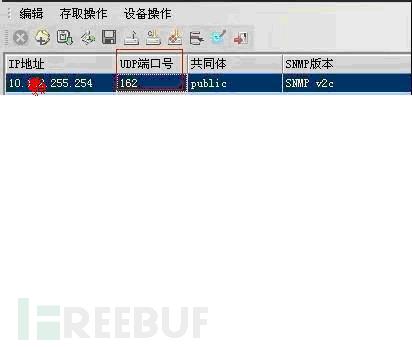

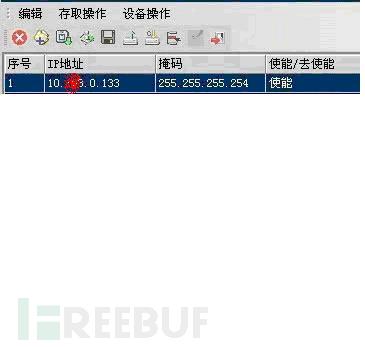

(3) 利用OLT网管软件系统中查看OLT的SNMP TRAP配置。

分析:故障OLT配置SNMP

TRAP的接收端口为默认值162,不同于OLT抓包中的异常SNMP报文信息。此异常SNMP报文以161端口进入OLT后,不会被OLT的SNMP

TRAP接收端口162识别,SNMP代理(故障OLT)会将161端口的包当成SNMP的配置包处理,该(攻击包)会不断申请设备内存空间而不释放,从而导致该设备内存溢出、OLT出现脱管、主控盘挂死等故障。在实验室中模拟此TRAP包的发送,加快SNMP的报文发送速度后,很快就会将OLT的内存耗尽,故障再现。

三、解决方案

更改OLT的SNMP

TRAP的接收端口为161。或在OLT上配置QoS模板并绑定至上联口,对进入OLT的报文进行过滤,将目的地址为161端口的报文丢弃掉,并在OLT上设置网管访问控制列表,仅允许网管服务器的IP(10.*.0.133)可以访问OLT,故障消除。

四、分析总结:

起于安全,不止于安全。信息网络发展和应用不断深入,为经济社会带来进步机遇的同时也带来了风险挑战。网络安全威胁日益突出,以隐蔽化、多样化、复杂化的形态挑战着网络空间秩序和公私利益。

(1)网络设备脱管问题大多是由于其受到异常报文攻击导致,导致OLT脱管的攻击报文来源可分别从上层和下层方向出发进行排查。在排除攻击报文一般为ARP广播报后,定位为异常SNMP报文。SNMP

trap指被管理设备(代理)上报的陷阱报文。即是由被管理的设备主动的向管理服务器发送设备的异常情况(非请求消息)一般用于描述某一事件的发生。此事件可以是告警、告警恢复、通知等。如接口UP/DOWN,IP地址更改等。这可以看成是管理服务器被动的去接收的过程。所以会有很多的工具会把snmp

trap集成到自己的工具中,对网络设备进行告警监控。SNMP trap协议使用UDP(端口:162、161)进行传输。

(2)当今互联网中,OLT设备在运行过程中容易受到网络数据的干扰及垃圾报文的攻击而导致故障。为保证业务的正常接入及设备的稳定运行,应关注在网设备相关安全防护参数的设置。分析OLT业务盘的打印信息是帮助定位故障的重要手段之一。通过打印信息可以看出设备存在哪些问题,如业务盘报错、ONU反复注册、数据配置错误等等。本案例是OLT收到了过多的SNMP异常报文,导致OLT设备内存耗尽溢出而脱管和主控盘挂死,严重会伴有用户偶发断网等故障现象。在OLT上联口配置QoS模板和设置网管访问控制列表等,就可以有效地控制无关(垃圾)报文对OLT的攻击,从而解决相关网络安全故障。

问控制列表等,就可以有效地控制无关(垃圾)报文对OLT的攻击,从而解决相关网络安全故障。

学习计划安排

我一共划分了六个阶段,但并不是说你得学完全部才能上手工作,对于一些初级岗位,学到第三四个阶段就足矣~

这里我整合并且整理成了一份【282G】的网络安全从零基础入门到进阶资料包,需要的小伙伴可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

如果你对网络安全入门感兴趣,那么你需要的话可以

点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

①网络安全学习路线

②上百份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥HW护网行动经验总结

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

1858

1858

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?