进入环境出现的页面是一个输入框,然后让我们输入域名

我们顺着思路输入一个域名试一试

并没有任何的回显内容

想一想,如果输入127.0.0.1会怎么样?

它执行了一个ping命令,那么就会联想到会不会有命令拼接

在框中输入 127.0.0.1 & ls 127.0.0.1 | ls

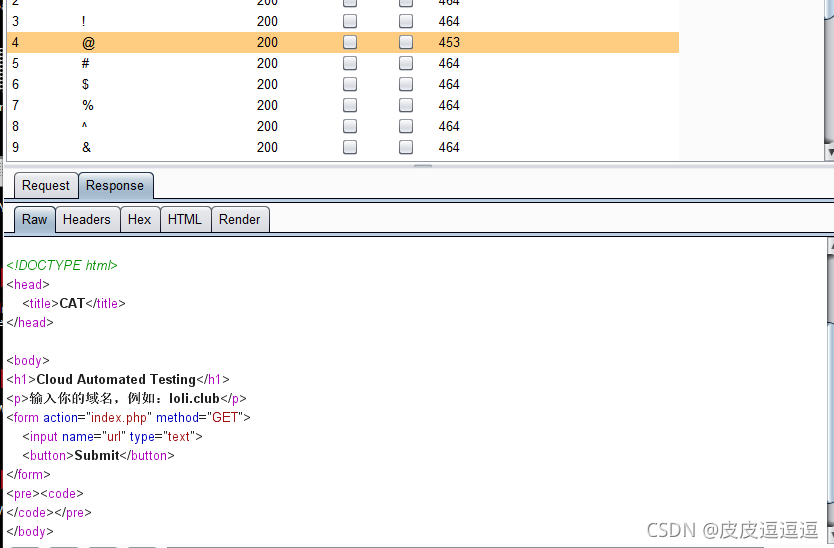

显示无效的url,应该是被过滤掉了,burp抓一抓,跑一跑看看哪个字符没有被过滤

发现@符号没有被过滤,这有什么用呢,开始思考.没有特别好的思路,这个时候就要脑洞大一点,各种尝试了

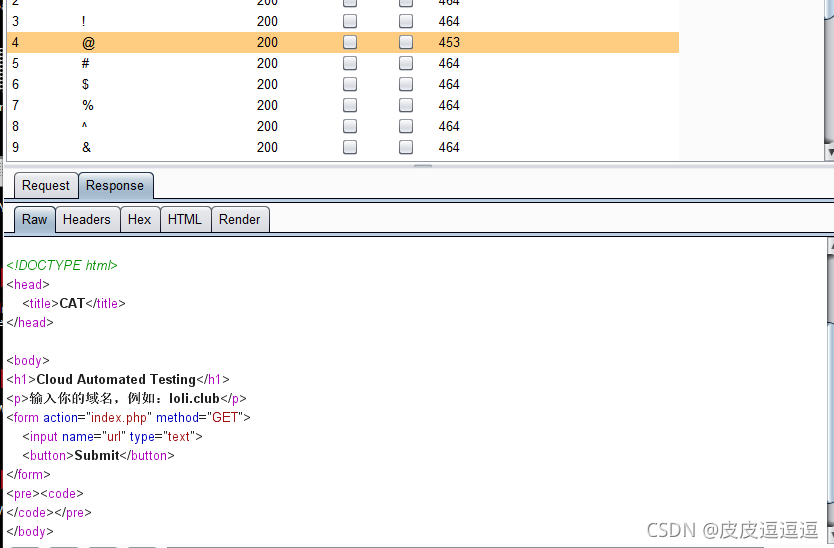

我尝试在url=后面的编码下手

进入环境出现的页面是一个输入框,然后让我们输入域名

我们顺着思路输入一个域名试一试

并没有任何的回显内容

想一想,如果输入127.0.0.1会怎么样?

它执行了一个ping命令,那么就会联想到会不会有命令拼接

在框中输入 127.0.0.1 & ls 127.0.0.1 | ls

显示无效的url,应该是被过滤掉了,burp抓一抓,跑一跑看看哪个字符没有被过滤

发现@符号没有被过滤,这有什么用呢,开始思考.没有特别好的思路,这个时候就要脑洞大一点,各种尝试了

我尝试在url=后面的编码下手

656

656

1339

1339

391

391

773

773

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?