目录

系统内核溢出漏洞提权

利用系统溢出漏洞进行提权的关键是通过查看系统的补丁信息来找寻缺失的、可以利用来提权的补丁进行提权

提权相关命令

获取补丁信息

systeminfo | findstr KB

获取系统版本信息

systeminfo | findstr OS- 测试环境:Windows 7 for x64-based Systems Service Pack 1

- 普通用户hacker ——> system

1. 获取系统补丁信息

systeminfo | findstr KB可见系统打了如下补丁

2. 寻找缺失的补丁以及提权exp

——> https://i.hacking8.com/tiquan

将补丁信息复制过去

下面会显示可用的提权exp以及exp的下载位置,不过在使用EXP时还需要注意影响的操作系统即版本,查看当前操作系统,可见是win7专业版SP1

看下对应exp的影响系统范围即版本,并不是每个exp都有用,需多试几个exp(提权就是一个信息收集的过程,exp找对了就没什么问题)

3. 下载exp进行提权,这里下载CVE-2020-0787提权

运行exp,由普通用户成功提权为system权限

另外附提权exp大合集:https://github.com/Ascotbe/Kernelhub/blob/master/README.CN.md

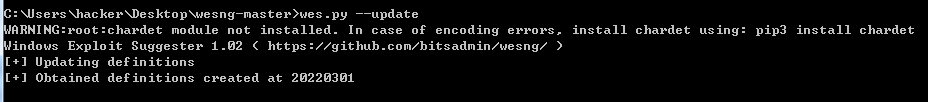

提权辅助工具WES-NG

项目地址:https://codeload.github.com/bitsadmin/wesng/zip/refs/heads/master

1. 更新exp数据库

wes.py --update

2. 导出补丁信息

systeminfo > info.txt3. 获取可能存在的提权漏洞

wes.py info.txt如下列出了可能存在的提权漏洞,然后我们可以去搜索这个漏洞编号对应的exp进行利用

还是推荐一开始那种方法更方便点

本文详细介绍了如何利用系统内核溢出漏洞进行提权,包括查看系统补丁信息、寻找缺失补丁及对应提权exploit,并演示了使用WES-NG工具进行提权辅助操作。通过实例展示了在Windows 7 x64 SP1环境下,从普通用户权限提升到system权限的过程。同时提供了提权exploit资源链接和WES-NG工具的使用方法。

本文详细介绍了如何利用系统内核溢出漏洞进行提权,包括查看系统补丁信息、寻找缺失补丁及对应提权exploit,并演示了使用WES-NG工具进行提权辅助操作。通过实例展示了在Windows 7 x64 SP1环境下,从普通用户权限提升到system权限的过程。同时提供了提权exploit资源链接和WES-NG工具的使用方法。

1697

1697

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?