k8s之secret使用

一、说明

从公司搭建的网站镜像仓库,使用k8s部署服务时拉取镜像失败,显示未授权:

需要在拉取镜像时添加认证信息.

关于secret信息,参考:

https://www.cnblogs.com/zhanglianghhh/p/13743024.html

二、secret使用

2.1 secret类型

- Service Account:用来访问Kubernetes API,由Kubernetes自动创建,并且会自动挂载到Pod的 /run/secrets/kubernetes.io/serviceaccount 目录中。

- Opaque:base64编码格式的Secret,用来存储密码、秘钥等。

- kubernetes.io/dockerconfigjson:用来存储私有docker registry的认证信息。

当前secret类型使用的是kubernetes.io/dockerconfigjson

2.2 创建secret

执行创建命令: kubectl create secret docker-registry sscs-secret --docker-server=arxxxt.sxxx.cn --docker-username=vxxxxx --docker-password=AxxxJDyh -n sscs-dev

参数说明:

sscs-secret 自定义的名字

--docker-server 认证的网站地址

--docker-username 账号

--docker-password 密码

-n 命名空间

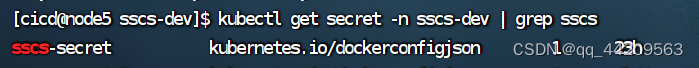

查看是否创建成功kubectl get secret -n sscs-dev | grep sscs:

2.3 配置secret

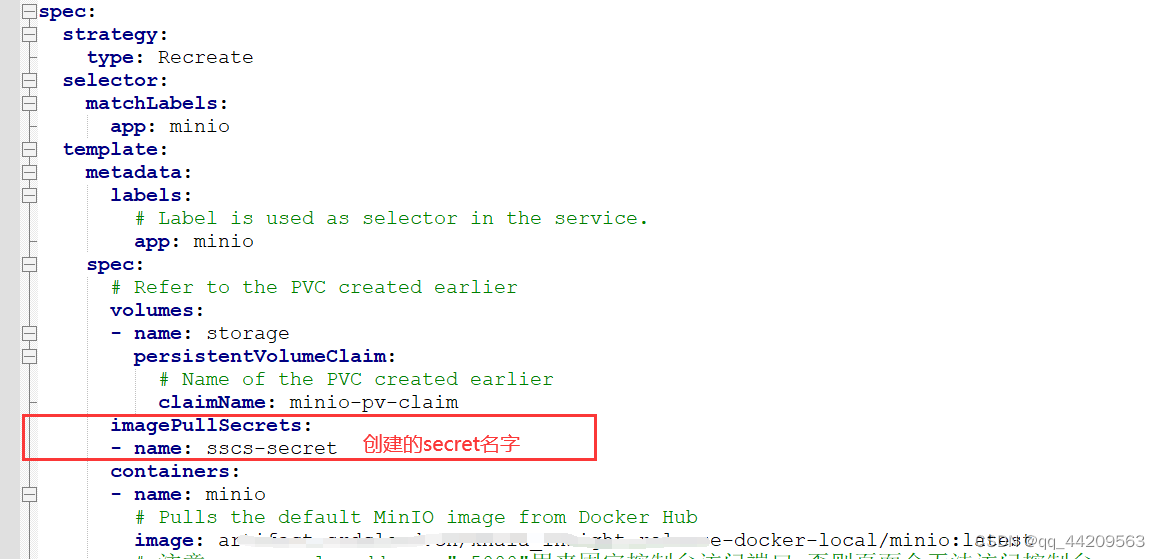

在yaml文件中配置imagePullSecrets字段:

重新执行yaml文件,镜像拉取成功

2040

2040

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?