点进去发现是一张图片,先f12查看源代码,直接获得

开始第二题

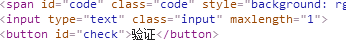

点进去发现一张图片,要输入图片中计算结果,尝试了一下发现只能输入一位,f12后修改maxlength大于等于2即可

输入答案获得flag

第三题

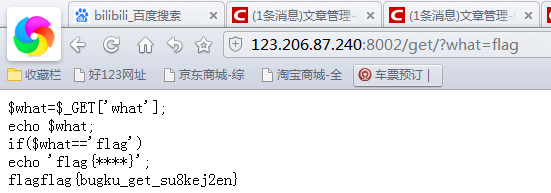

看题目就知道要用get方法,点进去审计代码

w

h

a

t

=

what=

what=_GET[‘what’];

echo

w

h

a

t

;

i

f

(

what; if(

what;if(what==‘flag’)

echo ‘flag{}’;

当what=flag时,显示出flag

所以用get方法提交what=flag,得到flag

跟上一题几乎完全一样,只是提交数据的方法换成post

先审计代码

n

u

m

=

num=

num=_GET[‘num’];

if(!is_numeric($num))

{

echo

n

u

m

;

i

f

(

num; if(

num;if(num==1)

echo 'flag{******}’;

}

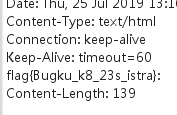

既要num不是数字,又要num==1

可以构造num=1开头的字符串

得到flag

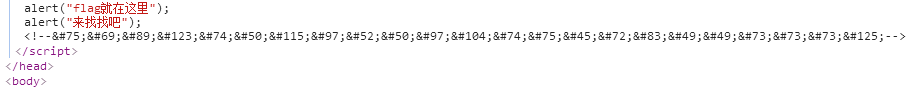

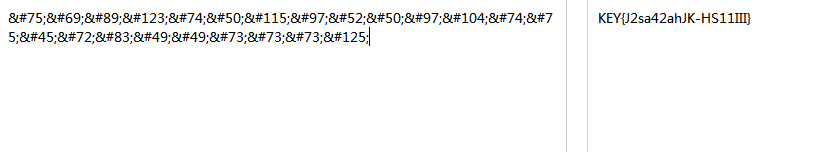

点进去,发现不停弹出对话框,直接禁用对话框,查看源代码,拉到底发现一串unicode码,解码后得到flag.

域名解析

按照题目要求

到此路径下找到hosts文件,编辑,在最后一行加上123.206.87.240 flag.baidu.com

如图

访问flag.baidu.com,得到flag

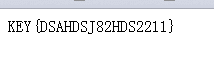

你必须让他停下来

进入后发现网页不停变化,可以发现某些时候flag会一闪而过,所以考虑采用burpsuite抓包(我是靠着多年单身手速复制到的),逐个查看抓到的包的响应,在某个包中得到flag

本地包含

看名字,应该是flag包含在php文件中,进去审计代码

hello变量通过get方法接受值,并分级回显到网页上,尝试了一下hello=$GLOBALS,发现所有变量中均不含flag,猜测是写在注释中。所以我们可以通过对hello赋值为file(‘flag.php’)来查看php文件的内容,获得flag

变量1

审计代码,第一句告诉了flag在变量中

flag In the variable ! <?php

error_reporting(0);

include “flag1.php”;

highlight_file(file);

if(isset($_GET[‘args’])){

$args = KaTeX parse error: Expected group after '^' at position 36: …(!preg_match("/^̲\w+/",

a

r

g

s

)

)

d

i

e

(

"

a

r

g

s

e

r

r

o

r

!

"

)

;

e

v

a

l

(

"

v

a

r

d

u

m

p

(

args)){ die("args error!"); } eval("var_dump(

args))die("argserror!");eval("vardump($args);");

}

?>

中间有一个正则表达式,只能输入数字和字母下划线,考虑用GLOBALS将所有变量显示出来,拿到flag

web5

看标题是jspfuck,粗鄙之语,不明觉厉

进去有一个输入框,也不知道要干啥,f12查看源码,

发现一大串乱七八糟的东西

百度之后发现是jsp代码,通过控制台输入,得到flag

(不知道为什么后面看到的代码是错的,只好跑到别人的writeup里找了代码

头等舱

看到头等舱,推测信息在消息头中,用burp suite抓包,找了请求头,没有发现flag,再去看响应头,发现了flag

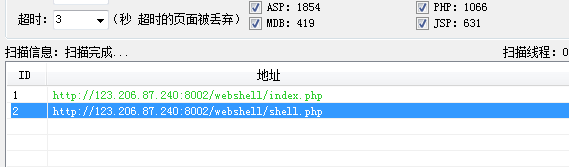

网站被黑

进去一看404,联想到标题网站被黑,猜测是网站目录下有其他文件,用扫描工具扫描网页

发现一个shell.php文件,点进去是一个登陆界面

直接用burp suite抓包暴力破解,破解得密码是hack,输入后得到flag

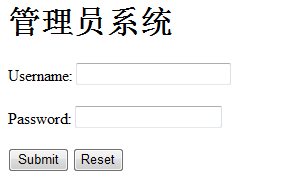

管理员系统

刚看到题目的时候以为是sql注入,尝试注入了一下,结果。。。

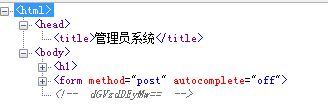

f12查看源代码

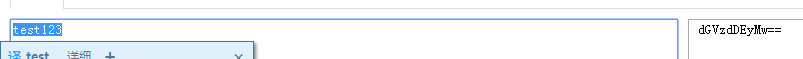

发现一串疑似base64的字符串,试着解密一下

果然有点东西

猜测是登录密码,联想到提示中的本地管理员,猜测账号是admin

5836

5836

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?