2022江西省职业院校技能大赛春季赛网络安全赛项样题答案

PS:

以下答案都为笔者自己作答,仅供参考,如有问题欢迎在评论区批评指正,谢谢。如需转载请注明出处,给出原文链接地址,尊重知识原创 谢谢合作!!

第一阶段竞赛项目试题

本文件为网络安全项目竞赛-第一阶段试题,第一阶段内容包括:网络平台搭建、网络安全设备配置与防护。

本次比赛时间为240分钟。

介绍

| 竞赛阶段 | 任务阶段 | 竞赛任务 |

|---|---|---|

| 第一阶段网络系统集成与安全防护任务 | 任务一 | 网络系统集成 |

| 第一阶段网络系统集成与安全防护任务 | 任务二 | 网络系统安全加固 |

所需的设备、机械、装置和材料

所有测试项目都可以由参赛选手根据基础设施列表中指定的设备和软件完成。

评分方案

本项目阶段分数为40分。

注意事项

本赛项评分方式为上机检测,参赛选手在答题过程中请勿将用户名及密码修改为非指定密码。如判分员无法登陆系统,且无法验证赛题结果,该赛题无法得分。

项目和任务描述

1.网络拓扑图

0.1 IP地址规划表

| 设备名称 | 接口 | IP地址 | 说明 |

|---|---|---|---|

| ISP | fa0/0 | 2.61.243.2/24 | 接Win_PC1 |

| fa0/1 | 185.6.12.254/24 | 接FW Gi0/2 | |

| loopback 0 | 8.8.8.8/32 | 管理地址 | |

| FW | Gi0/0 | 172.16.10.254/24 | Inside区 |

| Gi0/1 | 172.16.20.254/24 | DMZ区 | |

| Gi0/2 | 172.16.30.254/24 | Office办公区 | |

| Gi0/3 | 2.61.243.1/24 | Outside区 | |

| SW1 | e0/1 | —— | 接FW Gi0/1 |

| e0/2 | —— | 接Linux_web | |

| e0/3cvd | —— | 接Win_DNS | |

| SW2 | e0/1 | —— | 接FW Gi0/0 |

| e0/2 | —— | 接WinServer_DC | |

| e0/3 | —— | 接WinServer_OA |

0.2 服务器和客户端基本配置

Win_PC1

- 普通用户/登录密码:skills/Worldcolleges2022

- 超级管理员/登录密码:administrator/Worldcolleges2022

- 网络地址/掩码/网关:185.6.12.1/24/无

Win_PC2

- 普通用户/登录密码:skills/Worldcolleges2022

- 超级管理员/登录密码:administrator/Worldcolleges2022

- 网络地址/掩码/网关:172.16.30.2/24/172.16.30.254

Linux_Web

- 全限定域名:web.worldcolleges.com

- 普通用户/登录密码:skills/Worldcolleges2022

- 超级管理员/登录密码:root/Worldcolleges2022

- 网络地址/掩码/网关:172.16.20.10/24/172.16.20.254

Win_DNS

- 全限定域名:dns.worldcolleges.com

- 普通用户/登录密码:skills/Worldcolleges2022

- 超级管理员/登录密码:administrator/Worldcolleges2022

- 网络地址/掩码/网关:172.16.20.30/24/172.16.20.254

WinServer_DC

- 全限定域名:dc.worldcolleges.com

- 普通用户/登录密码:skills/Worldcolleges2022

- 超级管理员/登录密码:administrator/Worldcolleges2022

- 网络地址/掩码/网关:172.16.10.1/24/172.16.10.254

WinServer_OA

- 全限定域名:oa.worldcolleges.com

- 普通用户/登录密码:skills/Worldcolleges2022

- 超级管理员/登录密码:administrator/Worldcolleges2022

- 网络地址/掩码/网关:172.16.10.2/24/172.16.10.254

任务1:网络系统集成

第一阶段任务书

一、根据拓扑图和网络地址规划,完成对各网络设备和操作系统的基本配置。

二、请对ISP进行配置,使Outside区域PC能够访问DMZ区域。

ISP不用配置,如果ISP到FW之间不是直连则需要配一条静态路由。

FW要往外指出去一条路由

三、请对FW进行配置,划分Office、DMZ、Inside区域为trust区域,Outside区域为untrust 区域,使trust区域之间可以互相访问,untrust区域不能访问trust区域。

四、在DCFW上配置SNAT功能,使Office区域区域能够访问Outside区域。

五、请对FW进行配置,使用2.61.243.220为Web做IP映射,并允许Outside、Inside和Office 区域用户访问Web服务。

六、在WinServer_DC上完成域控的安装与部署

(1)活动目录域名为:worldcolleges.com

- 创建域服务器的时候将域名填写为worldcolleges.com即可

(2)域用户能够使用[username]@csk.cn 进行登录;

-

工具-域和信任关系

-

在总目录右键-选择属性

-

添加csk.cn即可,应用和确定。

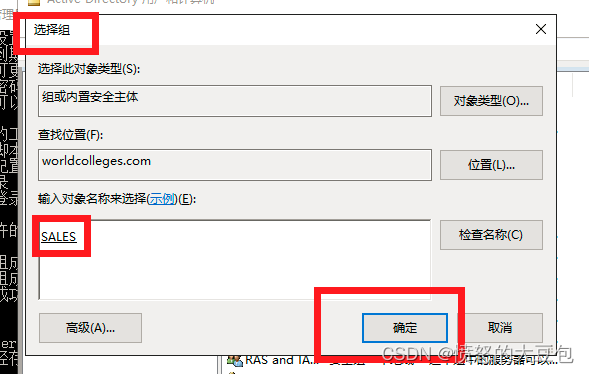

(3)sa01-sa02,请将该用户添加到 SALES 用户组;it01-it02添加到IT组;ma01-ma02添加到manager组。

- 在CMD下输入for /l %i in (1,1,2) do net user sa0%i Aq.200114 /add

命令解读:当要求一次性创建多个账户时,我们可以通过变量来解决。for /l是批量创建命令;%i是变量;(1,1,2)是从1开始间隔为1截止到2;do net user为正常创建用户命令;sa01替换变量则为sa0%i;Aq.200114是密码;/add添加。

附加知识点:

如果要求创建sa01-sa20怎么办?

- 我们先创建1到9,for /l %i in (1,1,9) do net user sa0%i Aq.200114 /add

- 再创建10-20,从10开始间隔为1截止到20,for /l %i in (10,1,20) do net user sa%i Aq.200114 /add

-

此时我们查看Users组织单位里已经有sa01和sa02了

-

我们接下来创建SALES组,然后将用户添加入SALES组内。

net group SALES /add

这里以sa01-sa02添加到SALES组为例子,IT组和manager组同理。

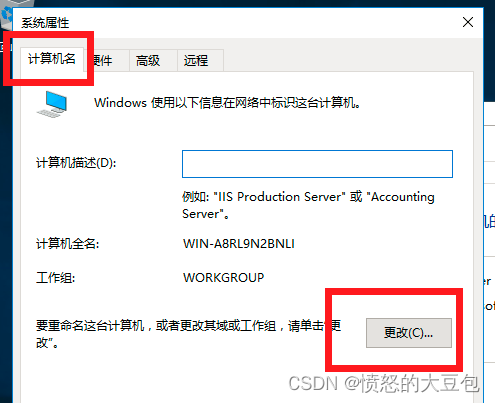

(4)将WinServer_OA和Win_DNS添加到域中。

- 加入域的首要因素是要求OA能够跟DC的IP能ping通。(防火墙都要关闭)

- 然后我们将OA的DNS指向DC的IP。

-

打开我的电脑-属性-更改设置

-

我们将计算机名字改为OA,同时选择加入worldcolleges域之中。(worldcolleges和worldcolleges.com都行)

-

输入用户名和密码登入即可

- 欢迎

七、在Linux_Web上完成Apache的安装与部署。

- 首先设置LINUX的IP地址,vim /etc/netplain/00-(按TAB)

- sudo netplain apply

(1)配置域名为:web.worldcolleges.com

- 进入vim /etc/apache2/sites-available/000-default.conf

(2)配置默认网站路径为/www/wwwroot

available目录是存放有效的内容,但不起作用,只有用ln 连到enabled过去才可以起作用。

所以我们要在/etc/apache2/sites-enabled目录下输入ln -s …/sites-available/目标文件即可连接起来。

(3)新建默认网页 index.html,内容为:hello worldcolleges!

- 进入到/var/www/wwwroot目录下创建index.html,编辑内容。

- mkdir /var/www/wwwroot

- cd /var/www/wwwroot

- vim index.html

八、在WinServer_OA上完成IIS服务的安装与部署:

(1)启用 HTTPS 站点,配置 https:// oa.worldcolleges.com 站点;

- 首先创建IIS角色。

- 安全性全部勾选

- 删掉默认网站

- 在IIS中选择服务器证书-选择自签证书。

- 创建自签证书(如果是证书服务器则创建证书申请)

- 添加网站

- 修改绑定信息

修改成一个只绑定IP,一个只绑定域名,可以通过本地修改HOST的方式来修改,也可以在DNS服务器中添加记录。

- 点击浏览网站测试一下

(2)网站内容设置为“oa.worldcolleges.com test page!”;

- 创建文本文档加入文本之后修改后缀名为index.html

(3)将web根目录的设置为c:\wwwroot目录,并且目录下创建一个新页面,

- 在基本设置位置修改网站根目录

(4)文件名为“wwwplus.html”并设为默认页面,页面内容为“Plus+ Test Page!!!”。

- 在wwwroot目录下新建文本文档wwwplus.txt编辑成Plus+ Test Page!!!

- 修改后缀名为.html

- 将其设置为默认页面

- 测试一下看看是否变成了Plus+ Test Page

(5)设置网站的最大连接数为 1000,网站连接超时为 60s;

- 可以选择高级设置也可以选择配置里的限制

(6)使用 W3C 记录日志;每周创建一个新的日志文件;

修改完记得应用

(7)日志内容只需要记录:日期、时间、客户端 IP 地址、用户名、服务器IP 地址、服务器端口号;

- 日志板块下选择字段

我们只需要勾选他要的即可,其他全部取消勾选

(8)日志文件存储到“d:\wwwlog”目录中。

- 同样的在日志板块下找

同样的,勾选完确定之后级的点击右侧应用来进行保存。

九、在Win_DNS上完成DNS的安装与部署。

(1)安装DNS服务。

安装过程很简单不再赘述。如有需要请看我的另外一个笔记。

(2)创建正向解析和反向解析,使win_pc2可以通过web.worldcolleges.com访问linux_web服务器上的网站。

- 首先创建worldcolleges.com主要区域

- 再新建一个oa.worldcolleges.com的正向区域,同上。

- 创建个反向区域

我们先用web的IP地址创建反向区域

- 步骤同上,我们在创建一个oa.worldcolleges.com的反向

注意一下,网段不一样哦

- 创建完是长这样的

- 我们先进入正向区域,选择web右键新建主机A

名称空着,其他按照图上勾选填写

OA的也是一样。

- 我们去反向区域查看一下应该已经都有了,我们要记得创建PTR记录才会有。

(3)创建正向解析和反向解析,使win_pc2可以通过oa.worldcolleges.com访问WinServer_OA服务器上的网站。

测试之前,我们要先确定:

- OA DC DNS在同一个worldcolleges域之中,之间是否能互通。

- OA DC DNS PC2 LINUX 都要关闭防火墙,包括域防火墙。

- 检查OA DC DNS 的IP地址设置是否正确,DNS服务器地址设置是否正确。

- PC2能否和DNS服务器互通,包括OA LINUX。

- 我们进行测试,首先设置DNS指向DNS服务器

任务2:网络系统安全加固

1、在WinServer_DC上,配置在用户登录系统时,显示有“For authorized users only”提示信息。

- 在组策略位置(gpmc.msc)

- Windows设置——安全设置——本地策略——安全选项——交互式登陆:试图登陆的用户的消息标题\消息文本

2、在WinServer_DC上,配置普通用户进行最小权限管理,对关闭系统仅限管理员帐号。

- Windows设置——安全设置——本地策略——用户权限分配——关闭系统

3、在WinServer_DC上,检查Kerberos策略,将“服务票证最长寿命”时间值设置为342,并应用于域成员。

- Windows设置——安全设置——账户策略——Kerberos策略——服务票证最长寿命

4、在WinServer_DC上,检查 “配置Kerberos允许的加密类型”,将加密类型设为aes256_hmac_sha1,并应用于域成员。

- Windows设置——安全设置——本地策略——安全选项——网络安全:配置kerberos允许的加密类型

5、在WinServer_DC上,设置操作系统中的关键目录(system32、hosts、Program Files、Perflogs)的权限为最优状态,即仅允许管理员用户进行读取及运行,并应用于域成员。

- 首先找到system32文件夹,右键属性-安全-高级

- 将所有者修改为administrator

- 添加管理员administrator的权限

- 应用于域成员,先把域成员放在一个OU里。当文件所有权是你当前登录的账户时才可以添加。

HOSTS文件目录:

C:\Windows\System32\drivers\etc\hosts

其他文件夹同理。

6、在WinServer_DC上,检查密码策略,将“密码长度最小值”的值设为12,并应用于域成员。

- Windows设置——安全设置——账户策略——密码策略——密码长度最小值

7、在WinServer_DC上,检查可以从网络访问此计算机的对象,仅保留管理员组,删除其余不必要的对象,并应用于域成员。

- Windows设置——安全设置——本地策略——用户权限分配——从网络访问此计算机

8、在WinServer_DC上,为系统开启SYN洪水保护,设置处于SYN_RCVD状态至少已经进行一次重传的 TCP连接请求阈值为400,并应用于域成员。

- 首先打开注册表regedit

- 找到HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters 下新建,选择“DWORD(32-位)值”

- 首先要SynAttackProtect值(开启SYN洪水攻击保护)

- 新建一个名为SynAttackProtect的数值,数值类型为REG_DWORD。将值设置为:2。

- 新建一个名为TCPMaxHalfOpenRetried的数值,数值类型为REG_DWORD ,将值设为400。

9、在WinServer_DC上,检配置活动目录安全策略:

- 首先创建好一个OU

- 在新建立的OU中创建GPO链接。

- 点击委派,应用到Manage组和IT组还有sales组。

- 添加以上三个组进去

- 添加完成之后选择高级

SALES组设置允许,而IT和MANAGER组在应用组策略处勾选拒绝。(记得保点应用和确定)

- 委派和应用完成,我们开始编辑组策略。

(1)除 manager 组和 IT 组,所有用户限制访问 C 盘;

- 用户配置——管理模板——Windows组件——文件资源管理器——防止从“我的电脑”访问驱动器

(2)除 manager 组和 IT 组,所有用户禁止运行 run.exe;

- 用户配置——管理模板——系统——不运行指定的windows应用程序。

(3)除 manager 组和 IT 组,移除关机和重启按钮;

- 用户配置——管理模板——开始菜单和任务栏——删除并阻止访问“关机、重新启动、睡眠、休眠”命令。

(4)除 manager 组和 IT 组,移除桌面垃圾桶按钮;

- 用户配置——windows设置——管理模板——桌面——从桌面删除回收站

(5)除 manager 组和 IT 组,禁止使用 cmd 和 bat 脚本;

- 用户配置——windows设置——管理模板——系统——阻止访问命令提示符

(6)启用安全登录功能,用户注销后不在登录界面显示登录记录;

- 计算机配置——策略——windows设置——安全设置——本地策略——安全选项——交互式登陆:不显示最后的用户名

(7)所有用户的 IE 浏览器首页设置为“https://www.chinaskills.cn”;

- 用户配置——管理模板——windows组件——禁用更改主页设置。

(8)在测试结束前,创建域备份,并将备份活动目录到 C:\DC-BACKUP;

- 首先添加备份服务器,添加角色下一步下一步直到功能页面,选择windows server backup

- 打开server backup

- 选择本地备份-右侧一次性备份-其他选项-自定义-添加项目-勾选系统状态

下一步

备份只能在除C盘以外的磁盘备份。

10、在 Linux_web上,检查密码策略,将配置的当前密码的有效期限的配置命令转换为md5值。

- vim /etc/login.defs

命令方式:

先

chage -l root查看一下最长期限是多少

chage -M 99999 root

然后利用命令将字符串md5加密

echo -n “chage -M 99999 root”|md5sum

11、在 Linux _Web上,设置密码安全策略,将连续输错3次密码,帐号锁定5分钟,root账户锁定10分钟。

- 先进入 vim /etc/pam.d/login

- 找空行敲入命令:

auth required pam_tally2.so onerr=fail deny=3 unlock_time=300 even_deny_root root_unlock_time=600

12、在 Linux _Web上,配置SSH 安全策略,将SSH默认端口的修改为5000。

- vim /etc/ssh/ssh_config

- 找到#Port 22,默认是注释掉的。

- 再插入一行设置成你想要的端口号,注意不要跟现有端口号重复.

- 将port 22再进行注释掉,只保留5000.

- 重启SSH服务,最好也重启下服务器

systemctl restart sshd

shutdown -r now

- 尝试通过10022端口登录SSH,或者进入该服务器直接本地访问SSH如下:

[root@centos7 ~]#ssh root@localhost -p 10022

13、在 Linux _Web上,配置SSH安全策略,仅允许172.16.30.0/24网段的用户进行sshd远程连接。

- 限制IP地址通过SSH登录

- 编辑/etc/hosts.allow文件,添加类似如下的内容,只允许指定IP地址通过SSH登录。

sshd:192.168.1.1:allow #允许192.168.1.1这个IP地址通过SSH登录。

sshd:192.168.2.0/24:allow #允许192.168.2.0/24这个IP地址段通过SSH登录。

!!注意:当IP为一个地址的时候不要加/24掩码,只需要写192.168.1.1即可。

当IP为一个段的时候,需要加/24,如192.168.1.0/24.!!

- 然后去修改hosts.deny文件

sshd:ALL //这里的ALL表示除了上面文件中允许的,其他的IP地址都拒绝

同时设置上述两个文件时,hosts.allow文件中规则的优先级更高,参考上述两个文件进行设置时,服务器只允许172.16.30.0/24这个IP地址段通过SSH进行登录,其他的IP都会被拒绝SSH登录。

- 重启ssh服务

[root@localhost ~]# systemctl restart sshd

14、在Linux_Web上,配置Apache安全策略,禁止网段172.16.10.0/24网段访问。

- vim /etc/apache2/apache2.conf

- 在Directory处修改你的网站根目录为/var/www/wwwroot(原本为/var/www/)

- 在Required all granted 下方添加访问规则

- Order deny,allow //意为先执行deny操作,后allow操作。先拒绝后允许

- Deny from 172.16.10.0/24 //拒绝172.16.10.0这一网段访问操作。网段拒绝要掩码。

- Deny from 172.16.10.1 //拒绝172.16.10.1这一IP访问操作。IP拒绝不需要带掩码。

- 如果有多个IP或者网段需要被拒绝,空格后继续添加即可。

15、在Linux_Web上,配置Apache安全策略,将远程连接的超时时间配置为10。

keepAliveTimeout 10

16、在WinServer_OA上,安装证书颁发机构;定义名称:SCHOOLCA;

(1)证书颁发机构有效期 10 年,颁发的 web 站点证书有效期 3 年。

颁发的 web 站点证书有效期 3 年。

从注册表中展开到HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\CertSvc\Configuration\CA(CA是我CA颁发机构的名称),在右侧找到【ValidityPeriodUnits】,看到其值为【2】

修改为3之后重启证书服务器即可。

分值分布表

表1 第一阶段分值表

| 序号 | 描述 | 分值 |

|---|---|---|

| A | 网络系统集成与安全防护 | |

| A1 | 网络系统集成 | |

| A2 | 网络系统安全加固 | |

附录A

图1 网络拓扑结构图

1243

1243

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?