根据前面一节断网攻击实战后https://blog.csdn.net/qq_44645338/article/details/125568396?spm=1001.2014.3001.5502,我们现在可以进行抓取内网流量!

1.首先查看kali的ip地址和网卡信息,打开终端输入ifconfig进行查看,和上篇文章一致,kali的ip地址:192.16.0.102,网卡:eth0。

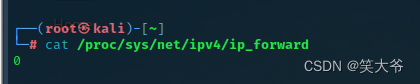

2.在进行流量劫持之前要对流量进行转发,这样才能保证靶机在进行劫持的时候不会断网。在终端输入:cat /proc/sys/net/ipv4/ip_forward.

我们发现,反馈的是0,说明流量转发是关闭的,于是我们就要打开转发服务,把0变成1(这里只演示临时更改)在终端输入:echo 1 > /proc/sys/net/ipv4/ip_forward.就会开启服务。这个时候我们发现就变成了1。

3.流量转发已经设置好,接下来就是arp欺骗,使靶机不要断网,断网就打草惊蛇了。和前一篇文章一样,就是断网攻击,一般格式为:arpspoof -i 网卡 -t 网关 目标ip,(和断网攻击相反)按照这样的格式在终端内输入:arpspoof -i eth0 -t 192.168.0.101 192.168.0.1,即完成欺骗,因为设置过流量转发了,所以劫持的流量都会到kali系统里面来。

4.最后新建一个终端窗口,输driftnet -i 网卡,即可获取到目标主机的图片(注:像一些https://开头的网站基本上获取不了,即使获取到了也比较慢,没有参考价值,仅供娱乐)

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?