防火墙旁挂通过策略路由引流

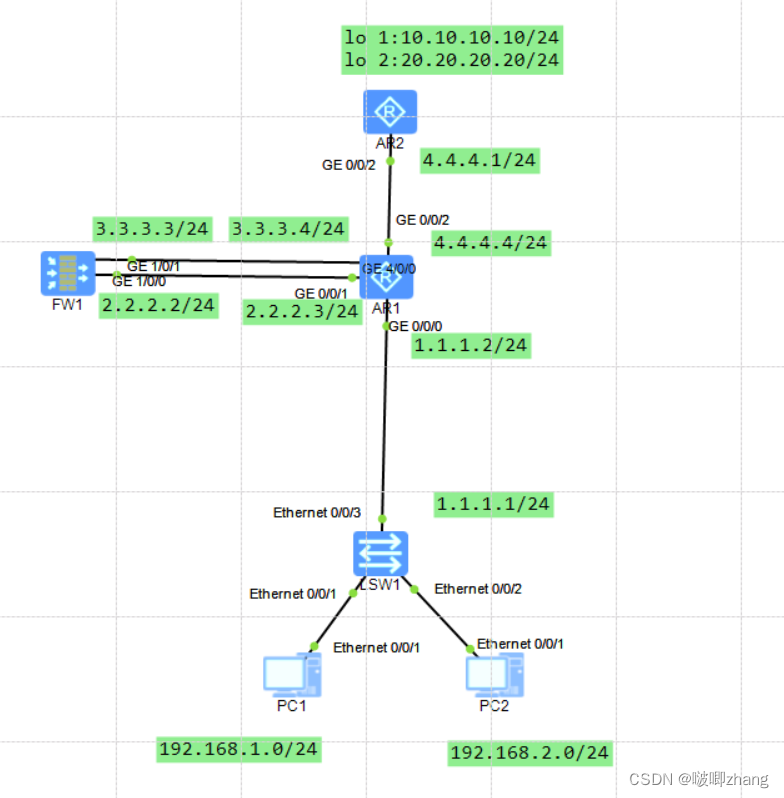

网络拓扑结

实验任务:

192.168.1.0/24网段访问10.10.10.10/24的流量通过策略路由引流至防火墙。访问20.20.20.20/24网段的流量走直连线路

192.168.2.0/24网段访问10.10.10.10/24和20.20.20.20/24的流量走直连链路

具体设备配置

1 交换机配置:

//创建vlan,绑定对应端口

vlan batch 10 20 30

interface Ethernet0/0/1

port link-type access

port default vlan 10

interface Ethernet0/0/2

port link-type access

port default vlan 20

interface Ethernet0/0/3

port link-type access

port default vlan 30

//配置指向外网的路由

ip route-static 0.0.0.0 0.0.0.0 1.1.1.2

2 R1配置

//配置接口ip地址

interface GigabitEthernet0/0/0

ip address 1.1.1.2 255.255.255.0

interface GigabitEthernet0/0/1

ip address 2.2.2.3 255.255.255.0

interface GigabitEthernet0/0/2

ip address 4.4.4.4 255.255.255.0

interface GigabitEthernet4/0/0

ip address 3.3.3.4 255.255.255.0

//创建acl3001,匹配兴趣流

acl number 3001

rule 1 permit ip source 192.168.1.0 0.0.0.255 destination 10.10.10.10 0

//创建流分类,匹配流量

traffic classifier zb operator or

if-match acl 3001

//创建流行为,重定向路由下一跳为防火墙接口

traffic behavior zb

redirect ip-nexthop 2.2.2.2

//创建流策略,关联流分类和流行为

traffic policy zb

classifier zb behavior zb

//再入接口的入方向调用策略

interface GigabitEthernet0/0/0

traffic-policy zb inbound

//默认路由

ip route-static 0.0.0.0 0.0.0.0 2.2.2.2

ip route-static 10.10.10.10 255.255.255.255 4.4.4.1

ip route-static 20.20.20.20 255.255.255.255 4.4.4.1

ip route-static 192.168.1.0 255.255.255.0 1.1.1.1

ip route-static 192.168.2.0 255.255.255.0 1.1.1.1

3 R2配置

//配置接口ip地址和指向内网的路由

interface GigabitEthernet0/0/2

ip address 4.4.4.1 255.255.255.0

interface LoopBack1

ip address 10.10.10.10 255.255.255.0

interface LoopBack2

ip address 20.20.20.20 255.255.255.0

ip route-static 0.0.0.0 0.0.0.0 4.4.4.4

4 防火墙配置

//配置接口IP地址

interface GigabitEthernet1/0/0

undo shutdown

ip address 2.2.2.2 255.255.255.0

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 3.3.3.3 255.255.255.0

//将接口加入到安全域中

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/0

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

//配置路由

ip route-static 0.0.0.0 0.0.0.0 3.3.3.4

ip route-static 192.168.1.0 255.255.255.0 2.2.2.3

ip route-static 192.168.2.0 255.255.255.0 2.2.2.3

//放通内网访问外网的安全策略

security-policy

rule name TRUST2UNTRUST

source-zone trust

destination-zone untrust

action permit

测试

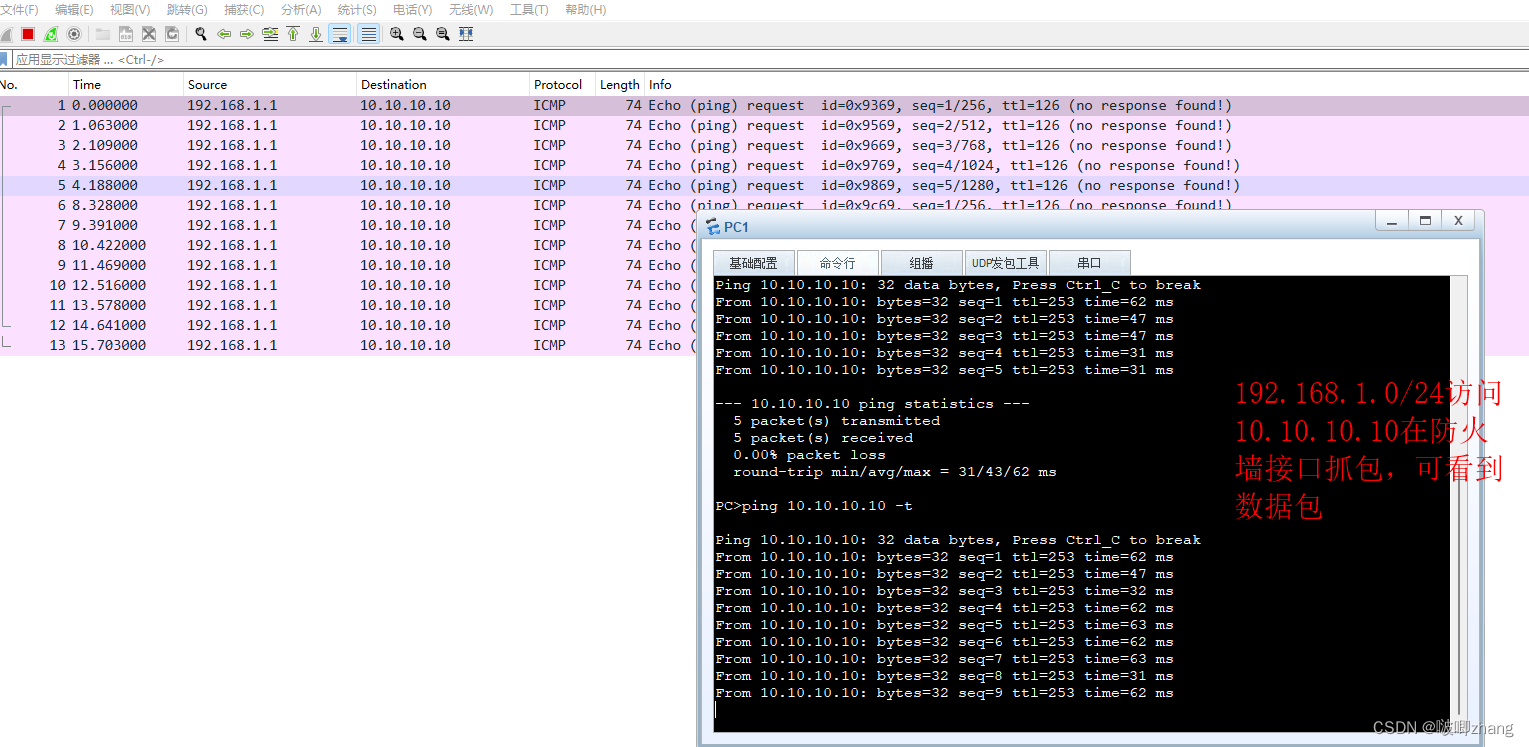

pc1访问10.10.10.10,流量被重定向到防火墙

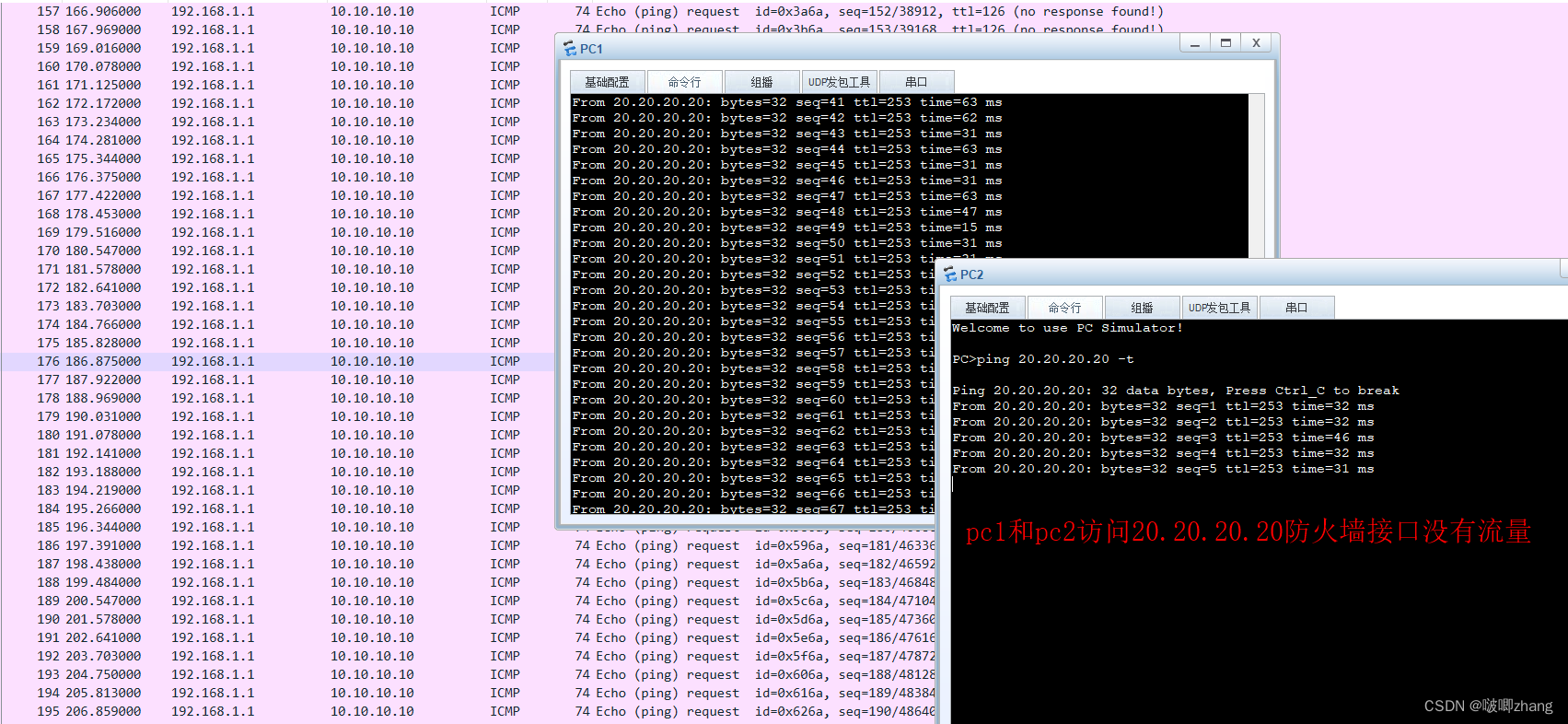

pc1和pc2访问20.20.20.20流量没有经过防火墙接口

pc1和pc2访问20.20.20.20流量没有经过防火墙接口

知识点补充

策略路由是基于转发平面的技术区别于路由策略,先与路由表查找转发。所以要在在流量的入接口调用。

华为的策略路由分为两种,一种是本地策略路由。本地策略路由只能影响本地设备产生的流量,对转发的流量不起作用。

另一种是接口策略路由,需要在接口下调用,对设备转发的流量有效,对本地流量无效。

文章详细描述了如何通过华为设备的配置,利用策略路由技术,将192.168.1.0/24网段访问10.10.10.10/24的流量引导至防火墙,同时保证其他流量直接走直连链路。文中涉及了VLAN配置、ACL、流分类、流行为和安全策略的设置。

文章详细描述了如何通过华为设备的配置,利用策略路由技术,将192.168.1.0/24网段访问10.10.10.10/24的流量引导至防火墙,同时保证其他流量直接走直连链路。文中涉及了VLAN配置、ACL、流分类、流行为和安全策略的设置。

2005

2005

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?