中学校园网设计

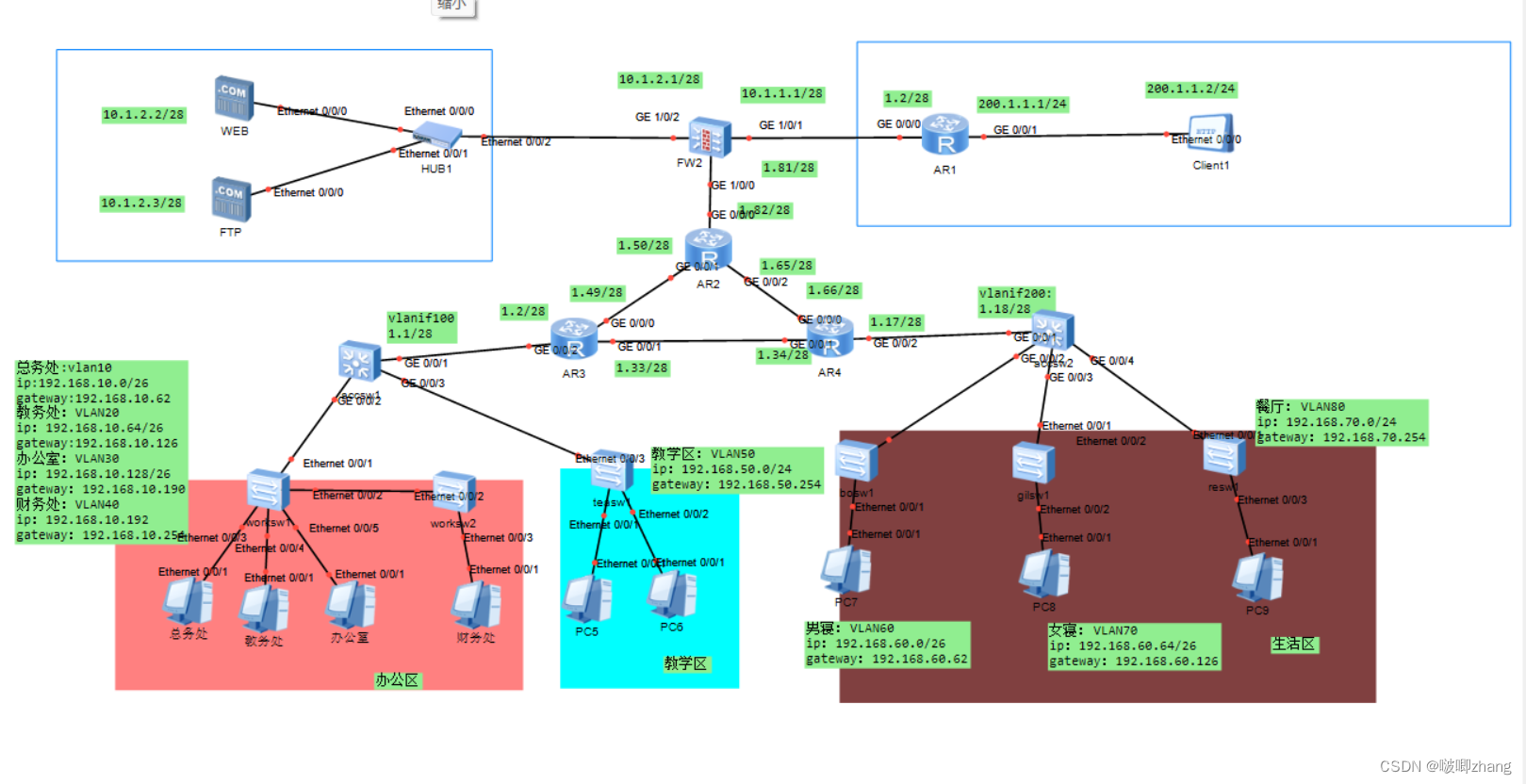

拓扑

概述:

校园网的设计目标简而言之是将各种不同应用的信息资源通过高性能的网络设备相互连接起来,形成校园区内部的Intranet系统,学校的网络化建设必然会对学校的信息化建设起到巨大的推动作用,同时提供简单、有效、便捷的理想办公、教学环境。校园网一方面缩短了学校与外界的距离;另一方面,构建了以Intranet为基础的管理信息系统,推动了学校的信息化建设。随着校园网建设的普及应用,学校最终将迎来科学管理和教学的新时代。

校内建筑分为:大致分为教学楼,宿舍楼和餐厅。其中,教学楼和餐厅所需的网络节点多一点,大约有500多个左右,宿舍区信息点少,约120左右。

教学楼中分为教学区,与办公区。教学与 办公需要隔离开。其中,财务处由于涉及到财务信息与学生信息,所以财务处的网络为专用网络,禁止与外部网络通信。办公区与教学区的其他网路用户由于办公与教学需求的需要,可以与外部网络进行通信。

对于生活区的用户,住宿区的学生需要有足够的失眠时间,夜晚不能访问网络。餐厅可以与外部网络访问。

由于目前信息校园的需要,学校搭建了自己的web网站用于向外部宣传自己的办学特色。另外搭建了FTP服务器用于资源文件的下载。

学校购买专业服务器将学校网络与Internet隔离,保护内部网路安全

1 VLAN

1.1 创建VLAN

#办公区交换机worksw1创建VLAN10 20 30 40,设置端口类型

[worksw1]vlan batch 10 20 30 40 #批量创建VLAN

[worksw1]int eth0/0/1

[worksw1-Ethernet0/0/1]port link-t t #配置端口类型为trunk口

[worksw1-Ethernet0/0/1]port trunk allow-pass vlan all #允许所有VLAN通过

[worksw1-Ethernet0/0/1]int eth0/0/3

[worksw1-Ethernet0/0/3]port link-t a #配置端口类型为access口

[worksw1-Ethernet0/0/3]port default vlan 10 #将VLAN 10加入到端口

[worksw1-Ethernet0/0/3]int eth0/0/4

[worksw1-Ethernet0/0/4]port link-t a

[worksw1-Ethernet0/0/4]port default vlan 20

[worksw1-Ethernet0/0/4]int eth0/0/5

[worksw1-Ethernet0/0/5]port link-t a

[worksw1-Ethernet0/0/5]port default vlan 30

[worksw1-Ethernet0/0/5]int eth0/0/2

[worksw1-Ethernet0/0/2]port link-t t

[worksw1-Ethernet0/0/2]port trunk allow-pass vlan all

#办公区交换机创建VLAN40,加到相应端口

[worksw2]vlan 40

[worksw2-vlan50]int eth0/0/3

[worksw2-Ethernet0/0/3]port link-t a

[worksw2-Ethernet0/0/3]port def

[worksw2-Ethernet0/0/3]port default vlan 40

[worksw2-Ethernet0/0/3]int eth0/0/2

[worksw2-Ethernet0/0/2]port link-t t

[worksw2-Ethernet0/0/2]port trunk a

[worksw2-Ethernet0/0/2]port trunk allow-pass vlan all

#教学区创建VLAN50

[teasw1]vlan 50

[teasw1-vlan50]q

[teasw1]int eth0/0/1

[teasw1-Ethernet0/0/1]port link-t a

[teasw1-Ethernet0/0/1]port default vlan 50

[teasw1-Ethernet0/0/1]int eth0/0/2

[teasw1-Ethernet0/0/2]port link-t a

[teasw1-Ethernet0/0/2]port default vlan 50

[teasw1-Ethernet0/0/2]int eth0/0/3

[teasw1-Ethernet0/0/3]port link-t t

[teasw1-Ethernet0/0/3]port trunk allow-pass vlan all

#宿舍区创建VLAN60

#男寝

[bosw1]vlan 60

[bosw1-vlan60]q

[bosw1]int eth0/0/1

[bosw1-Ethernet0/0/1]port link-t a

[bosw1-Ethernet0/0/1]port def

[bosw1-Ethernet0/0/1]port default vlan 60

[bosw1-Ethernet0/0/1]int eth0/0/2

[bosw1-Ethernet0/0/2]port link-t t

[bosw1-Ethernet0/0/2]port trunk a

[bosw1-Ethernet0/0/2]port trunk allow-pass vlan all

#女寝创建VLAN

[gilsw1]vlan 70

[gilsw1-vlan70]q

[gilsw1]int eth0/0/2

[gilsw1-Ethernet0/0/2]port link-t a

[gilsw1-Ethernet0/0/2]port def

[gilsw1-Ethernet0/0/2]port default vlan 70

[gilsw1-Ethernet0/0/2]int eth0/0/1

[gilsw1-Ethernet0/0/1]port link-t t

[gilsw1-Ethernet0/0/1]port trunk a

[gilsw1-Ethernet0/0/1]port trunk allow-pass vlan all

#餐厅创建VLAN80

[resw1]int eth0/0/1

[resw1-Ethernet0/0/1]port link-t t

[resw1-Ethernet0/0/1]port trunk a

[resw1-Ethernet0/0/1]port trunk allow-pass vlan all

[resw1-Ethernet0/0/1]int eth0/0/3

[resw1-Ethernet0/0/3]port link-t a

[resw1-Ethernet0/0/3]port def

[resw1-Ethernet0/0/3]port default vlan 80

1.2 配置三层接口实现VLAN通信

#核心交换机创建VLAN,配置三层端口实现不通VLAN通信

```bash

#accsw1

[accsw1]vlan batch 10 20 30 40 50

[accsw1]int g0/0/2

[accsw1-GigabitEthernet0/0/2]port link-t t

[accsw1-GigabitEthernet0/0/2]port trunk a

[accsw1-GigabitEthernet0/0/2]port trunk allow-pass vlan all

[accsw1-GigabitEthernet0/0/2]int g0/0/3

[accsw1-GigabitEthernet0/0/3]port link-t t

[accsw1-GigabitEthernet0/0/3]port trunk allow-pass vlan all

[accsw1-GigabitEthernet0/0/3]q

[accsw1]int vlanif10

[accsw1-Vlanif10]ip add 192.168.10.62 26

[accsw1-Vlanif30]int vlanif20

[accsw1-Vlanif20]ip add 192.168.10.126 26

[accsw1-Vlanif20]int vlanif30

[accsw1-Vlanif30]ip add 192.168.10.190 26

[accsw1-Vlanif30]int vlanif40

[accsw1-Vlanif40]ip add 192.168.10.254 26

[accsw1-Vlanif40]int vlanif50

[accsw1-Vlanif50]ip add 192.168.50.254 24

#accsw2创建VLAN,配置三层逻辑接口

[accsw2]vlan batch 60 70 80

[accsw2]int g0/0/2

[accsw2-GigabitEthernet0/0/2]port link-t t

[accsw2-GigabitEthernet0/0/2]port trunk a

[accsw2-GigabitEthernet0/0/2]port trunk allow-pass vlan all

[accsw2-GigabitEthernet0/0/2]int g0/0/3

[accsw2-GigabitEthernet0/0/3]port link-t t

[accsw2-GigabitEthernet0/0/3]port trunk allow-pass vlan all

[accsw2-GigabitEthernet0/0/3]int g0/0/4

[accsw2-GigabitEthernet0/0/4]port link-t t

[accsw2-GigabitEthernet0/0/4]port trunk allow-pass vlan all

[accsw2]int vlanif60 #进逻辑接口

[accsw2-Vlanif60]ip add 192.168.60.62 26

#配置三层逻辑接口ip,实现不通VLAN通信

[accsw2-Vlanif60]int vlanif70

[accsw2-Vlanif70]ip add 192.168.60.126 26

[accsw2-Vlanif70]int vlanif80

[accsw2-Vlanif80]ip add 192.168.70.254 24

2 ospf

#配置ospf实现内网通信。华为交换机无法直接在端口配置ip地址,需要创建VLAN,为端口配置ip地址

```bash

[accsw1]vlan 100

[accsw1-vlan100]q

[accsw1]int g0/0/1

[accsw1-GigabitEthernet0/0/1]port link-t a

[accsw1-GigabitEthernet0/0/1]port de

[accsw1-GigabitEthernet0/0/1]port default vlan 100

[accsw1-GigabitEthernet0/0/1]q

[accsw1]int vlanif100 #为端口配置ip地址

[accsw1-Vlanif100]ip address 192.168.1.1 28

#配置ospf

[accsw1]ospf 1 #进入ospf

[accsw1-ospf-1]area 0 #区域名

[accsw1-ospf-1-area-0.0.0.0]net 192.168.10.0 0.0.0.63 #直连网段

[accsw1-ospf-1-area-0.0.0.0]net 192.168.10.64 0.0.0.63

[accsw1-ospf-1-area-0.0.0.0]net 192.168.10.128 0.0.0.63

[accsw1-ospf-1-area-0.0.0.0]net 192.168.10.192 0.0.0.63

[accsw1-ospf-1-area-0.0.0.0]net 192.168.1.0 0.0.0.15

[accsw1-ospf-1-area-0.0.0.0]net 192.168.50.0 0.0.0.255

#accsw2配置ospf

[accsw2]int g0/0/1

[accsw2-GigabitEthernet0/0/1]port link-t a

[accsw2-GigabitEthernet0/0/1]port def

[accsw2-GigabitEthernet0/0/1]port default vlan 200

[accsw2-GigabitEthernet0/0/1]int vlanif200

[accsw2-Vlanif200]ip add 192.168.1.18 28

[accsw2]ospf 1

[accsw2-ospf-1]area 0

[accsw2-ospf-1-area-0.0.0.0]net 192.168.1.0 0.0.0.15

[accsw2-ospf-1-area-0.0.0.0]net 192.168.60.0 0.0.0.63

[accsw2-ospf-1-area-0.0.0.0]net 192.168.60.64 0.0.0.63

[accsw2-ospf-1-area-0.0.0.0]net 192.168.70.0 0.0.0.255

#R3配置ospf

[R3]int g0/0/2

[R3-GigabitEthernet0/0/2]ip add 192.168.1.2 28

[R3-GigabitEthernet0/0/2]int g0/0/0

[R3-GigabitEthernet0/0/0]ip add 192.168.1.49 28

[R3-GigabitEthernet0/0/0]int g0/0/1

[R3-GigabitEthernet0/0/1]ip add 192.168.1.33 28

[R3-GigabitEthernet0/0/1]q

[R3]ospf 1 router-id 3.3.3.3

[R3-ospf-1]area 0

[R3-ospf-1-area-0.0.0.0]net 192.168.1.0 0.0.0.255

#R2配置ospf

[R2]int g0/0/2

[R2-GigabitEthernet0/0/2]ip add 192.168.1.65 28

[R2-GigabitEthernet0/0/2]int g0/0/0

[R2-GigabitEthernet0/0/0]ip add 192.168.1.82 28

[R2-GigabitEthernet0/0/0]int g0/0/1

[R2-GigabitEthernet0/0/1]ip add 192.168.1.50 28

[R2-GigabitEthernet0/0/1]q

[R2]ospf 1 router-id 2.2.2.2

[R2-ospf-1]area 0

[R2-ospf-1-area-0.0.0.0]net 192.168.1.0 0.0.0.255 #做了一个路由聚合,将192.168.1.*/28网段,聚合为192.1681.0/24网段。省去配合麻烦

#R4配置ospf

[R4]int g0/0/0

[R4-GigabitEthernet0/0/0]ip add 192.168.1.66 28

[R4-GigabitEthernet0/0/0]int g0/0/2

[R4-GigabitEthernet0/0/2]ip add 192.168.1.17 28

[R4-GigabitEthernet0/0/2]int g0/0/1

[R4-GigabitEthernet0/0/1]ip add 192.168.1.34 28

[R4-GigabitEthernet0/0/1]q

[R4]ospf 1 router-id 4.4.4.4

[R4-ospf-1]area 0

[R4-ospf-1-area-0.0.0.0]net 192.168.1.0 0.0.0.255

3 防火墙

用户名:admin

密 码:Ab123456

3.1 配置端口

#防火墙配置端口的ip地址

[fw]int gigabitethernet1/0/1

[fw-GigabitEthernet1/0/1]ip address 10.1.1.1 28

[fw-GigabitEthernet1/0/1]int gigabitethernet1/0/2

[fw-GigabitEthernet1/0/2]ip address 10.1.2.1 28

[fw-GigabitEthernet1/0/2]int gigabitethernet1/0/0

[fw-GigabitEthernet1/0/0]ip address 192.168.1.81 28

[fw-GigabitEthernet1/0/0]q

#创建区域(trust内网区域,dmz存放服务器,untrust外网区域),将端口加到相应区域

[fw]firewall

[fw]firewall zone un

[fw]firewall zone untrust

[fw-zone-untrust]add int g1/0/1 #将端口加入到untrust中

[fw-zone-untrust]q

[fw]firewall zone dmz #将端口加入到dmz中

[fw-zone-dmz]add int g1/0/2

[fw-zone-dmz]q

[fw]firewall zone trust #将端口加入到trust中

[fw-zone-trust]add int g1/0/0

#配置ospf实现内网通

[fw]ospf 1

[fw-ospf-1]area 0

[fw-ospf-1-area-0.0.0.0]net 10.1.1.0 0.0.0.15

[fw-ospf-1-area-0.0.0.0]net 10.1.2.0 0.0.0.15

[fw-ospf-1-area-0.0.0.0]net 192.168.0.0 0.0.255.255

[fw-ospf-1-area-0.0.0.0]q

[fw-ospf-1]q

[fw]ip route-s

[fw]ip route-static 200.1.1.0 24 10.1.1.2 #配置到外网的静态路由

[fw]ospf 1

[fw-ospf-1]import-route static #将静态路由导入到ospf中,是内网的三层设备都能与外部网络通信

3.2 配置策略

3.2.1 禁止外网访问内网

[fw]security-policy

[fw-policy-security]rule name untrust_trust_per1

[fw-policy-security-rule-untrust_trust_per1]source-zone untrust

[fw-policy-security-rule-untrust_trust_per1]destination-zone trust

[fw-policy-security-rule-untrust_trust_per1]source-address 200.1.1.0 24

[fw-policy-security-rule-untrust_trust_per1]action deny

3.2.2 允许外网访问服务器

[fw]security-policy #进入安全策略

[fw-policy-security]rule name untrust_dmz_per2 #创建策略,外网到dmz区域

[fw-policy-security-rule-untrust_dmz_per2]source-zone untrust #匹配源区域

[fw-policy-security-rule-untrust_dmz_per2]destination-zone dmz #匹配目的区域

[fw-policy-security-rule-untrust_dmz_per2]source-address 200.1.1.0 24 #源地址

[fw-policy-security-rule-untrust_dmz_per2]destination-address 10.1.2.0 28 #目的地址

[fw-policy-security-rule-untrust_dmz_per2]action permit #允许访问

3.2.3 允许服务器访问外网

[fw]security-policy

[fw-policy-security]rule name dmz_untrust_per3

[fw-policy-security-rule-dmz_untrust_per3]source-zone dmz

[fw-policy-security-rule-dmz_untrust_per3]destination-zone untrust

[fw-policy-security-rule-dmz_untrust_per3]action permit

3.2.4 允许服务器访问内网

[fw-policy-security]rule name dmz_trust_per4

[fw-policy-security-rule-dmz_trust_per4]source-address 10.1.2.0 28

[fw-policy-security-rule-dmz_trust_per4]destination-zone trust

[fw-policy-security-rule-dmz_trust_per4]action permit

3.2.5 允许内网访问服务器

[fw]security-policy

[fw-policy-security]rule name trust_dmz_per5

[fw-policy-security-rule-trust_dmz_per5]source-zone trust

[fw-policy-security-rule-trust_dmz_per5]destination-zone dmz

[fw-policy-security-rule-trust_dmz_per5]action permit

3.2.6 允许内网访问外网

#创建允许内网访问外网的地址集

[fw]ip address-set ip_untrust_per5 type object

[fw-object-address-set-ip_untrust_per5]address 192.168.10.0 mask 26

[fw-object-address-set-ip_untrust_per5]address 192.168.10.64 mask 26

[fw-object-address-set-ip_untrust_per5]address 192.168.10.128 mask 26

[fw-object-address-set-ip_untrust_per5]address 192.168.70.0 mask 24

[fw-object-address-set-ip_untrust_per5]address 192.168.50.0 mask 24

[fw-object-address-set-ip_untrust_per5]address 192.168.60.0 mask 25

#创建允许内网访问外网的策略

[fw-policy-security]rule name trust_untrust_per6

[fw-policy-security-rule-trust_untrust_per6]source-zone trust

[fw-policy-security-rule-trust_untrust_per6]destination-zone untrust

[fw-policy-security-rule-trust_untrust_per6]source-address address-set ip_untrus

t_per5

[fw-policy-security-rule-trust_untrust_per6]destination-address 200.1.1.0 24

[fw-policy-security-rule-trust_untrust_per6]action permit

3.2.7 禁止财务处访问外网

[fw-policy-security]rule name vlan40_untrust_deny

[fw-policy-security-rule-vlan40_untrust_deny]source-zone trust

[fw-policy-security-rule-vlan40_untrust_deny]destination-zone untrust

[fw-policy-security-rule-vlan40_untrust_deny]source-address 192.168.10.192 26

[fw-policy-security-rule-vlan40_untrust_deny]destination-address 200.1.1.0 24

[fw-policy-security-rule-vlan40_untrust_deny]action deny

3.2.8 禁止宿舍区在指定时间访问外网

(20:00:00-23:59:00)

#创建禁止宿舍区访问外网的时间段

[fw]time-range time_deny

[fw-time-range-time_deny]period-range 20:00:00 to 23:59:00 da

[fw-time-range-time_deny]period-range 20:00:00 to 23:59:00 daily

#创建宿舍区访问外网的策略,禁止在指定时间段访问外网

[fw]security-policy

[fw-policy-security]rule name vlan60_70_untrust_deny

[fw-policy-security-rule-vlan60_70_untrust_deny]source-zone trust

[fw-policy-security-rule-vlan60_70_untrust_deny]destination-zone untrust

[fw-policy-security-rule-vlan60_70_untrust_deny]source-address 192.168.60.0 25

[fw-policy-security-rule-vlan60_70_untrust_deny]destination-address 200.1.1.0 24

[fw-policy-security-rule-vlan60_70_untrust_deny]action deny

4 边界路由

#边界路由配置端口的ip地址和到内网的静态路由

[R1]int g0/0/0

[R1-GigabitEthernet0/0/0]ip address 10.1.1.2 28

[R1-GigabitEthernet0/0/0]int g0/0/1

[R1-GigabitEthernet0/0/1]ip address 200.1.1.1 24

[R1-GigabitEthernet0/0/1]q

[R1]ip route-

[R1]ip route-static 0.0.0.0 0.0.0.0 10.1.1.1

5 NAT

动态nat

[R1]nat address-group 1 200.1.1.4 200.1.1.5 #创建一个转化为外部网段的地址池

[R1]acl 2000

[R1-acl-basic-2000]rule permit source 192.168.0.0 0.0.255.255 #创建一个策略匹配内网地址

[R1-acl-basic-2000]int g0/0/1

[R1-GigabitEthernet0/0/1]nat outbound 2000 address-group 1 no-pat #将策略与地址池做绑定,做nat转换。no-pat为只转换ip地址,不对端口号进行转换。

6 DHCP

#在R4上创建dhcp,为餐厅VLAN 80的主机自动分配tcp/ip信息

[R4]dhcp en #全局开启dhcp服务

[R4]ip pool vlan80 #创建地址池

[R4-ip-pool-vlan80]net 192.168.70.0 mask 24 #指定地址池范围

[R4-ip-pool-vlan80]gateway-list 192.168.70.254 #指定分配给主机的网关

[R4-ip-pool-vlan80]dns-list 8.8.8.8#指定dns

#在accsw2中开启中继功能

[accsw2]dhcp enable

[accsw2]dhcp server group 1 #创建一个服务器组

[accsw2-dhcp-server-group-1]dhcp-server 192.168.1.17 #指定dhcp服务器的位置

[accsw2]int vlanif80 #进入端口

[accsw2-Vlanif80]dhcp select relay #开启端口的中继功能

[accsw2-Vlanif80]dhcp relay server-select 1#为接口指定dhcp服务器

#在R4上创建dhcp,为餐厅VLAN 80的主机自动分配tcp/ip信息

[R4]dhcp en #全局开启dhcp服务

[R4]ip pool vlan80 #创建地址池

[R4-ip-pool-vlan80]net 192.168.70.0 mask 24 #指定地址池范围

[R4-ip-pool-vlan80]gateway-list 192.168.70.254 #指定分配给主机的网关

[R4-ip-pool-vlan80]dns-list 8.8.8.8#指定dns

#在accsw2中开启中继功能

[accsw2]dhcp enable

[accsw2]dhcp server group 1 #创建一个服务器组

[accsw2-dhcp-server-group-1]dhcp-server 192.168.1.17 #指定dhcp服务器的位置

[accsw2]int vlanif80 #进入端口

[accsw2-Vlanif80]dhcp select relay #开启端口的中继功能

[accsw2-Vlanif80]dhcp relay server-select 1#为接口指定dhcp服务器

## 测试

不写了,自己来

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?