常见未授权漏洞整理

未授权访问漏洞,是在攻击者没有获取到登录权限或未授权的情况下,或者不需要输入密码,即可通过直接输入网站控制台主页面地址,或者不允许查看的链接便可进行访问,同时进行操作。

1、FTP 未授权访问

漏洞简介

FTP 弱口令或匿名登录漏洞,一般指使用 FTP 的用户启用了匿名登录功能,或系统口令的长度太短、复杂度不够、仅包含数字、或仅包含字母等,容易被黑客攻击,发生恶意文件上传或更严重的入侵行为。

漏洞检测

1、端口扫描

2、直接访问ftp路径:ftp://ip:port/

漏洞修复

1、禁止匿名登录;

2、配置强密码,密码长度建议八位以上,且密码应包括大小写字母、特殊字符、数字混合体;

2、 LDAP 未授权访问

漏洞简介

LDAP中文全称为:轻型目录访问协议(Lightweight Directory Access Protocol),默认使用389, LDAP 底层一般使用 TCP 或 UDP 作为传输协议。目录服务是一个特殊的数据库,是一种以树状结构的目录数据库为基础。未对LDAP的访问进行密码验证,导致未授权访问。

漏洞检测

1、端口扫描

2、使用nmap寻找到相关的LDAP服务器,可以使用ldapbrowser工具(下载:https://ldapbrowserwindows.com/)直接连接,获取目录内容。

漏洞修复

1、修改ldap的acl,禁止匿名访问。

2、根据业务设置ldap访问白名单或黑名单;

3、 Docker 未授权访问(2375)

漏洞简介

该未授权访问漏洞是因为Docker API可以执行Docker命令,该接口是目的是取代Docker命令界面,通过URL操作Docker。

漏洞检测

1、端口扫描

2、直接输入地址 http://your-ip:2375/version。若能访问,证明存在未授权访问漏洞。

漏洞修复

1、对2375端口做网络访问控制,如ACL控制,或者访问规则;

2、修改docker swarm的认证方式,使用TLS认证;

4、 Docker Registry未授权(5000)

漏洞简介

默认5000端口,docker remote api可以执行docker命令,该接口是目的是取代docker 命令界面,通过url操作docker。

漏洞检测:

1、端口扫描

2、http://10.101.20.43:5000/v2

http://10.101.20.43:5000/v2/_catalog

安全建议

1、设置ACL,只允许信任ip连接对应端口

2、开启TLS,使用生成的证书进行认证

5. Apache Spark 未授权访问(6066、8081、8082)

漏洞简介

Apache Spark是一款集群计算系统,其支持用户向管理节点提交应用,并分发给集群执行。如果管理节点未启动访问控制,攻击者可以在集群中执行任意代码。该漏洞的本质是未授权用户可以向Master节点提交一个应用,Master节点会分发给Slave节点执行应用。如果应用中包含恶意代码,会导致任意代码执行,威胁Spark集群整体的安全性。

漏洞检测

nmap扫描出如下端口开放,则很有可能存在漏洞

6066、8081、8082

漏洞修复

1、对外关闭敏感端口;

2、配置用户权限认证;

6、Redis 未授权访问(6379)

漏洞简介

redis是一个数据库,默认端口是6379,redis默认是没有密码验证的,可以免密码登录操作,攻击者可以通过操作redis进一步控制服务器。

Redis未授权访问在4.x/5.0.5以前版本下,可以使用master/slave模式加载远程模块,通过动态链接库的方式执行任意命令。

漏洞检测

端口扫描

Kali连接主机

(1)kali安装redis-cli远程连接工具

wget http://download.redis.io/redis-stable.tar.gz

tar -zxvf redis-stable.tar.gz

cd redis-stable

make

cp src/redis-cli /usr/bin/

redis-cli -h

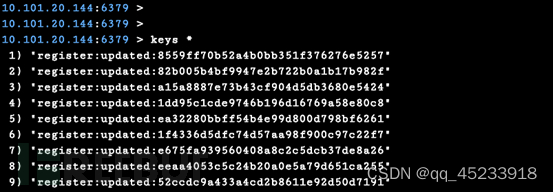

(2)使用redis-cli命令直接远程免密登录redis主机

redis-cli -h 目标主机IP

(3)尝试keys * 命令,若存在以下页面,则存在漏洞

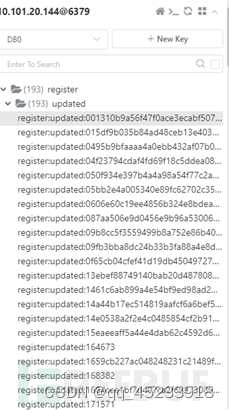

(4)进一步利用

利用redis 可视化工具Another Redis Desktop Manager

漏洞修复

到redis安装目录下,配置redis.conf文件:

1、默认只对本地开放

bind 127.0.0.1

2、添加登陆密码

修改 redis.conf 文件,添加

requirepass mypasswd

3、在需要对外开放的时候修改默认端口(端口不重复就可以)

port 2344

4、以低权限运行 Redis 服务(重启redis才能生效)

为 Redis 服务创建单独的用户和家目录,并且配置禁止登陆

5、最后还可以配合iptables限制开放

7、 Weblogic 未授权访问(7001)

漏洞简介

Weblogic是Oracle公司推出的J2EE应用服务器,CVE-2020-14882允许未授权的用户绕过管理控制台的权限验证访问后台。

CVE-2020-14883允许后台任意用户通过HTTP协议执行任意命令。使用这两个漏洞组成的利用链,可通过一个GET请求在远程Weblogic服务器上以未授权的任意用户身份执行命令。

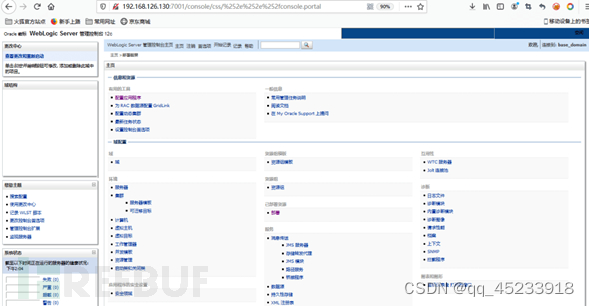

漏洞检测

1、端口扫描

2、使用vulhub搭建漏洞演示环境

cd vulhub/weblogic/CVE-2020-14882

sudo docker-compose up –d

攻击者可以构造特殊请求的URL,即可未授权访问到管理后台页面:

http://192.168.126.130:7001/console/css/%252e%252e%252fconsole.portal

远程攻击者可以构造特殊的HTTP请求,在未经身份验证的情况下接管 WebLogic Server Console ,并在 WebLogic Server Console 执行任意代码。

漏洞修复

下载补丁程序并安装更新;

8、SpringBoot Actuator 未授权访问

漏洞简介

Actuator 是 springboot 提供的用来对应用系统进行自省和监控的功能模块,借助于 Actuator 开发者可以很方便地对应用系统某些监控指标进行查看、统计等。在 Actuator 启用的情况下,如果没有做好相关权限控制,非法用户可通过访问默认的执行器端点(endpoints)来获取应用系统中的监控信息,从而导致信息泄露甚至服务器被接管的事件发生。

漏洞检测

1、直接访问相关路径:

http://10.2.20.48/actuator/autoconfig

http://10.2.20.48 /actuator/env

http://10.2.20.48/actuator/dump

http://10.2.20.48/actuator/headdump可下载

2、actuator未直接部署在IP根目录下

使用burpsuite的插件:APIKit

介绍:https://www.bilibili.com/read/cv15912732

介绍:https://blog.csdn.net/qq_50854790/article/details/122894291

漏洞修复

1、禁用/env接口;

2、升级到SpringBoot Actuator 2.0;

3、禁止对外开放;

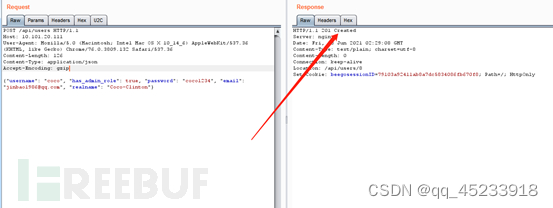

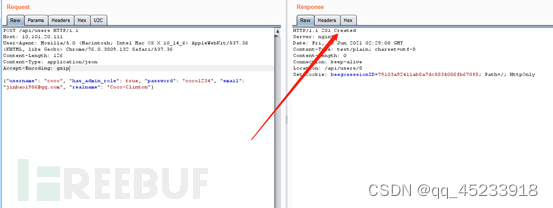

9、Harbor未授权添加管理员漏洞

漏洞简介

Harbor未授权添加任意管理员漏洞。攻击者可通过构造特定的字符串,在未授权的情况下直接创建管理员账号,从而接管Harbor镜像仓库。

漏洞地址:http://10.101.20.111/harbor/sign-in

成功添加用户,账号coco密码coco1234

成功接管harbor镜像仓库

安全建议

尽快升级到安全版本,下载链接参考:

https://github.com/goharbor/harbor/releases

4557

4557

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?