一、背景

本案例讲述的是在GJHW期间,在客户现场防守时发生的一起溯源反攻。案例所涉及的敏感信息均已厚码。

日常防守期间,监测到某IP对我方有扫描行为,应客户要求,尝试进行溯源反制。

二、溯源反攻过程

通过情报查询,该IP被判断为恶意。

根据IP反查,此IP曾解析到某域名:xxxxx.cn,此域名的注册单位为重庆XXXX学院,由此判断该服务器已沦为攻击队的肉鸡。

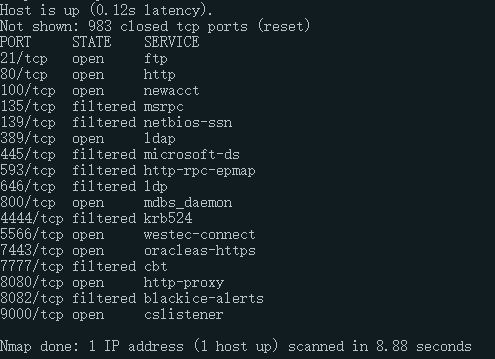

对该IP进行端口扫描及探测web服务。

发现8091、8080端口开放web服务,且8080端口运行着某系统。

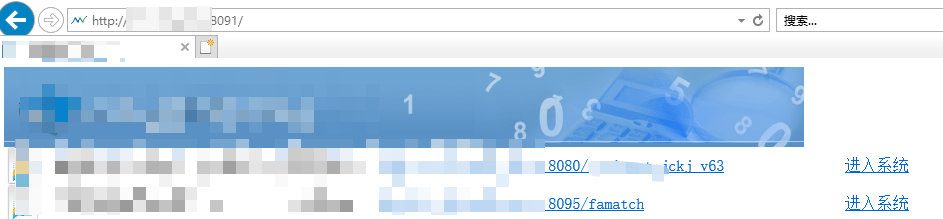

8091端口只是运行着一个导航页面,进入8080端口的系统,看到登录框一顿弱口令狂试,常用的弱口令都进不去。

因系统底下写了供应商名字,随即在互联网上搜集该供应商系统的默认口令。经过一段时间的收集,查询到默认密码为net*******

通过该默认密码成功进入后台。

进入后台首先就是寻找可获取权限的地方,在文件附件的地方找到一处文件上传。

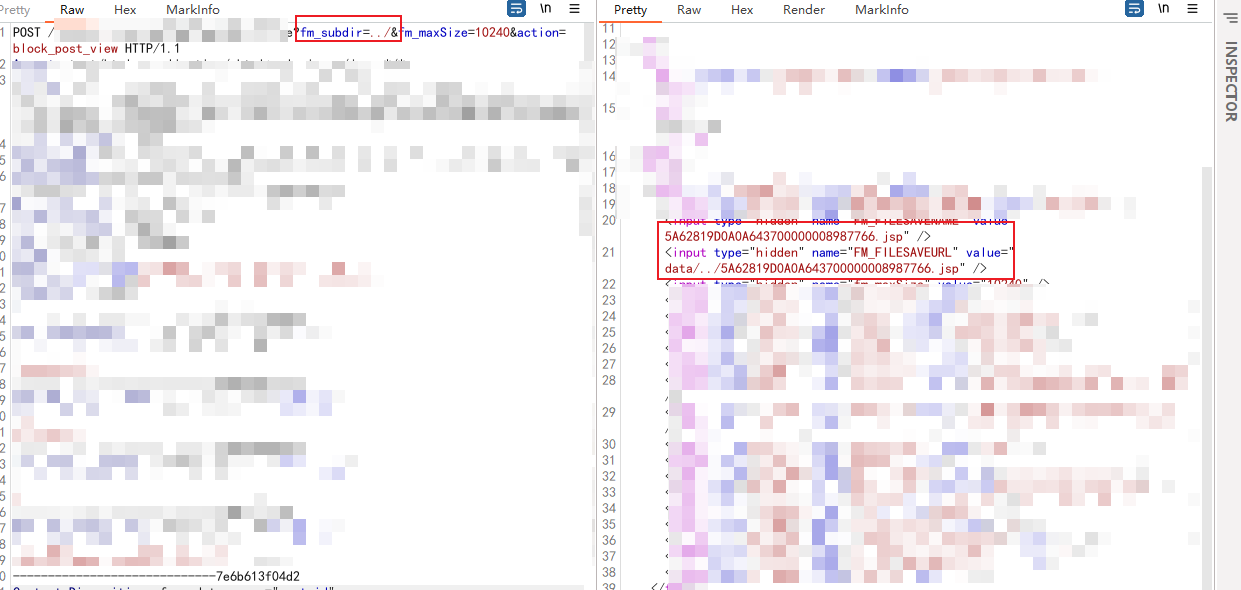

直接上传冰蝎马,响应包给出了文件路径。

根据响应包返回的路径访问,直接访问。果然,直接下载了下来,不解析。

通过响应包返回的路径,对比 POST数据包的参数,发现URL中的fm_subdir参数内容与响应包中的目录相同。这就说明了有可能上传的目录可控。

修改数据包中的fm_subdir参数的内容为fm_subdir=…/ 跳转到上一级目录,重新发包。可以发现响应包中的目录已改变。

使用冰蝎客户端连接,成功Getshell。

三、总结

本案例主要提供了溯源反攻以及日常渗透的一些思路,在测试过程中一点要细心再细心,虽然反攻的只是攻击队的肉鸡,未能成功溯源反制攻击队,但还是小有成果的。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?