首先简单介绍一下百度语法:

- 把搜索范围限定在url链接中----inurl

例如:这里要查询管理界面或者相关链接:后台inurl:admin

- 把搜索范围限定在网站标题中----intitle

例如:这里要查询关于php intitle:php

- 吧搜索范围限定在特定站点中----site

例如:这里查询关于中科大 site:ustc.edu.cn

精确匹配使用"" 和《》

**1)使用方式:**在查询的词很长的情况下,百度所有结果可能把这个查询词拆分,导致搜索结果您并不满意。解决方案是可以给这个查询词加上双引号,或书名号,让百度不拆分查询词;

2)举个例子:在搜索框中输入查询“黑客排名”,加上双引号(中英文双引号均可),获得的结果就是完全符合要求的;

**3)注意事项:**书名号在百度有两个特殊功能,首先书名号会出现在搜索结果中;而是被书名号括起来的内容不会被拆分,这个在查询电影书籍时特别有效

当然可以使用百度高级搜索网站:

https://www.baidu.com/gaoji/advanced.html

进入正题

这里我们使用语法inurl:?id=1

找到一个网站

这是一个购物商城

点进去一个具体的物品进行查看

注意url的位置前面有个index.php,后面是39.html,这里怀疑是php的网页伪静态,查看源代码发现

在源代码中可以看到id=1802,直接点击进去查看, 发现就是商品详情页,可以尝试注入

当把id=1802改为0时发现报错,回显不正常

改为id=1’”) (我们称为三连)可以看到页面回显sql语句错误,并且闭合方式为’’(两个单引号)

在报错页面也可以进行信息收集一波

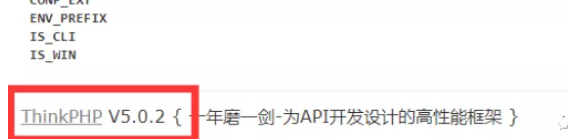

使用的框架为thinkphp v5.0.2 这里后期会用到

验证一下闭合方式

这里闭合方式是正确的,存在注入

就不进行手注了,直接上sqlmap

刚刚在报错的时候找到了 发现网站的框架是thinkphp v5.0.2,这里可能存在漏洞,已爆出的漏洞

经过测试phpunit 远程代码执行漏洞(CVE-2017-9841)可以使用

大家感兴趣的话可以参考一下这个链接进行复现

https://blog.csdn.net/zy15667076526/article/details/111824844

漏洞描述:

phpunit是php中的单元测试工具,其4.8.19 ~ 4.8.27和5.0.10 ~ 5.6.2版本的vendor/phpunit/phpunit/src/Util/PHP/eval-stdin.php文件有如下代码:

eval('?>'.file_get_contents('php://input'));

如果该文件被用户直接访问到,将造成远程代码执行漏洞。

Payload: <?php die(print(phpinfo()));

执行成功

分享的只是一个简单的思路,没什么技术

本人小白一个,比较菜,大佬看了不喜勿喷

1045

1045

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?