DVWA渗透测试环境搭建和配置

DVWA简介

DVWA(Damn Vulnerable Web App)是一个基于PHP/MySql搭建的Web应用程序,旨在为安全专业人员测试自己的专业技能和工具提供合法的 环境,帮助Web开发者更好的理解Web应用安全防范的过程。

DVWA一共包含十个模块:

1.Bruce Force //暴力破解

2.Command Injection //命令注入

3.CSRF //跨站请求伪造

4.File Inclusion //文件包含

5.File Upload //文件上传漏洞

6.Insecure CAPTCHA //不安全的验证

7.SQL Injection //sql注入

8.SQL Injection(Blind) //sql注入(盲注)

9.XSS(Reflected) //反射型XSS

10.XSS(Stored) //存储型XSS

同时每个模块的代码都有4种安全等级:Low、Medium、High、Impossible。通过从低难度到高难度的测试并参考代码变化可帮助学习者更快的理解漏洞的原理。

准备工作

需要的软件:PHPstudy,一个浏览器,建议用Firefox,还有DVWA的程序包

下载和安装PHPstudy

百度输入PHPstudy搜索,找到官网

或者直接点击官网链接https://www.xp.cn/进行下载,下载好后安装,安装完成在桌面双击启动,启动MySQL,ftp,Apache服务

下载DVWA-master

下载DVWA-master包,打开DVWA官网https://dvwa.co.uk/,但是官网有时候下载不了,直接去github下载https://github.com/digininja/DVWA,再或者如果是Linux系统,可以打开命令行终端输入git clone https://github.com/digininja/DVWA.git命令下载

安装和配置DVWA环境

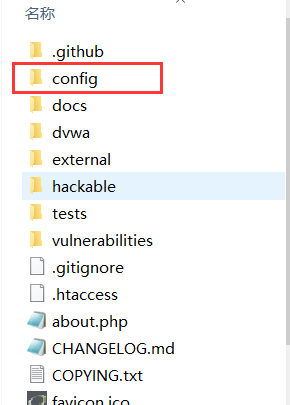

将下载好的DVWA-master包解压到PHPstudy安装目录下的WWW目录下,然后进入到DVWA-master目录下,找到config文件夹

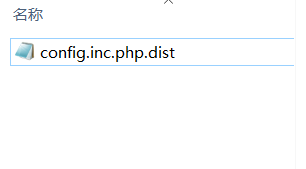

进入config文件夹下可看到这个文件

如果看不到后缀名.dist的操作如下图,点击文件管理器上方的【查看】,然后把【文件扩展名】勾选,即可看到文件后缀名

在文件config.inc.php.dist上点击鼠标右键,选择打开方式为【记事本】,再打开PHPstudy,点击数据库,将数据库名称,用户名和密码填入记事本对应位置

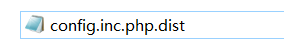

修改好之后按Ctrl+S保存文件,再把文件名

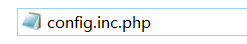

的后缀.dist去掉,变成

然后打开Firefox,在地址栏输入localhost/DVWA-master回车即可进入主界面,到此DVWA渗透测试环境搭建成功

点击

点击Create / Reset Database创建数据库

看到如下即成功

看到如下即成功

然后在登录界面输入用户名

然后在登录界面输入用户名admin和密码password,点击login登录到环境

现在就可以在做渗透测试了

现在就可以在做渗透测试了

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?