系列文章目录

【java自定义spotbugs检测器】

【PHP代码质检工具PHPCS分析介绍与使用】

一、什么是SpotBugs

SpotBugs是Findbugs的继任者(Findbugs已经不再维护),用于对Java代码进行静态分析,查找相关的漏洞,SpotBugs比Findbugs拥有更多的校验规则。静态分析会检查Java字节码(.class文件)是否存在错误模式(错误模式是一种经常容易出错的代码表达式/习惯用法,其中主要包括:错误使用编程语言的某些特性、误用的API方法、在维护期间修改代码时误解变量、错别字,使用错误的运算符)注: SpotBugs 需要当前的JDK环境为 1.8以上,但可以对1.0~1.9的代码来进行检查。SpotBugs是对.class文件进行扫描的,所以工程必须成功完成编译并生成.class文件。可以通过如下方式使用Spotbugs:

• Ant

• Maven

• Gradle

• Eclipse

SpotBugs是可扩展的,可以通过插件添加新的检测器

二、自定义规则

1.安装

前往下载https://github.com/spotbugs/spotbugs/releases/tag/4.7.1

本地解压即可使用,更详细的配置可以根据官方文档进行。

2.解压后spotbugs-4.7.1/bin/spotbugs 即为启动命令

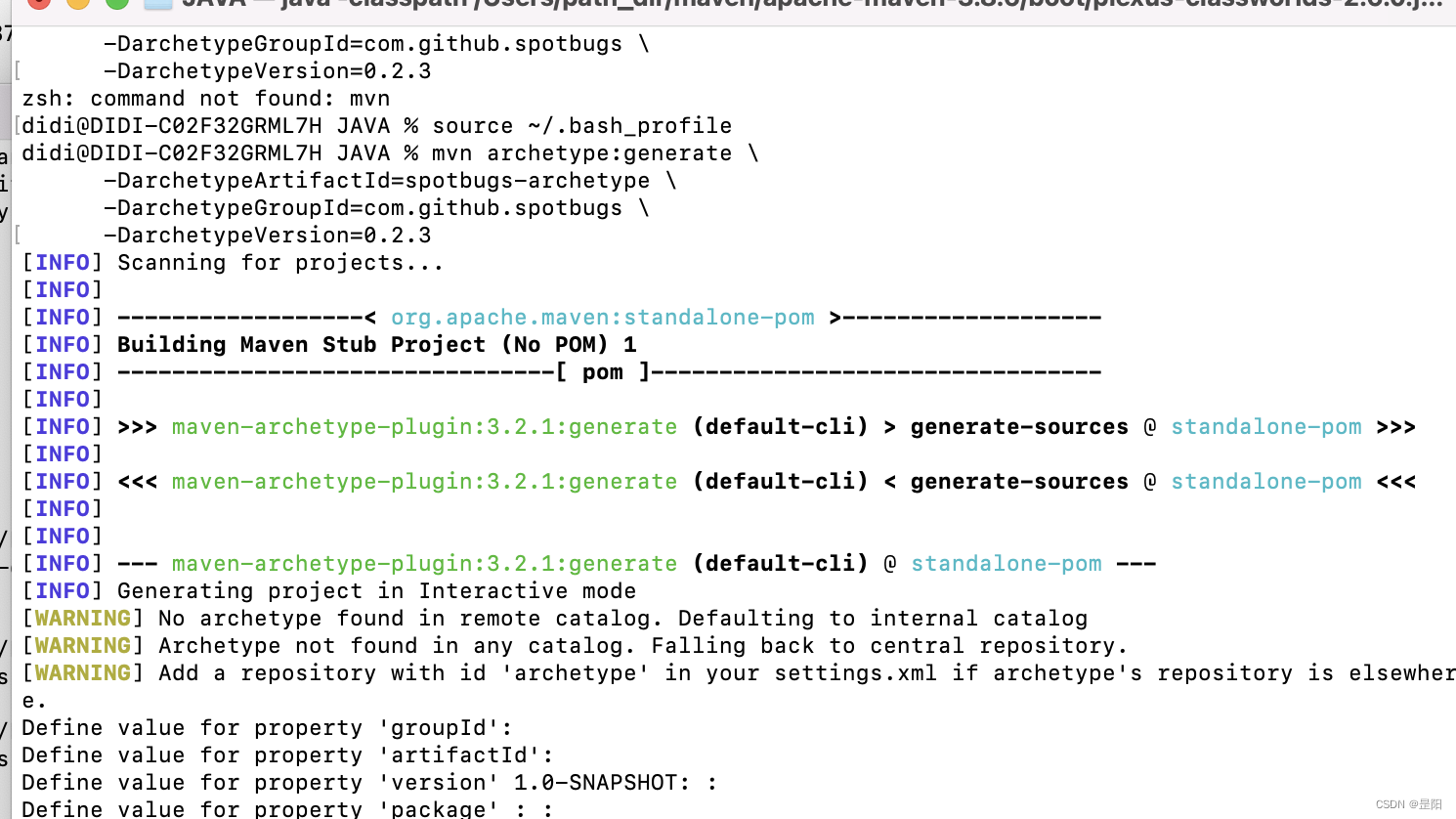

3.确认maven与jdk完善后,使用maven命令创建自定义检测器项目

mvn archetype:generate \

-DarchetypeArtifactId=spotbugs-archetype \

-DarchetypeGroupId=com.github.spotbugs \

-DarchetypeVersion=0.2.3

注意,这里与官方不一样的地方在于version,官方文档的0.2.4有一些问题,会无法完整创建。

成功使用命令后会让你依次输入你的项目的groupid,artifacid,version,package。

DgourpId: 组织名,公司网址的反写 + 项目名称

DartifactId: 项目名-模块名

DarchetypeArtifactId: 指定 ArchetypeId,maven-archetype-quickstart,创建一个简单的 Java 应用

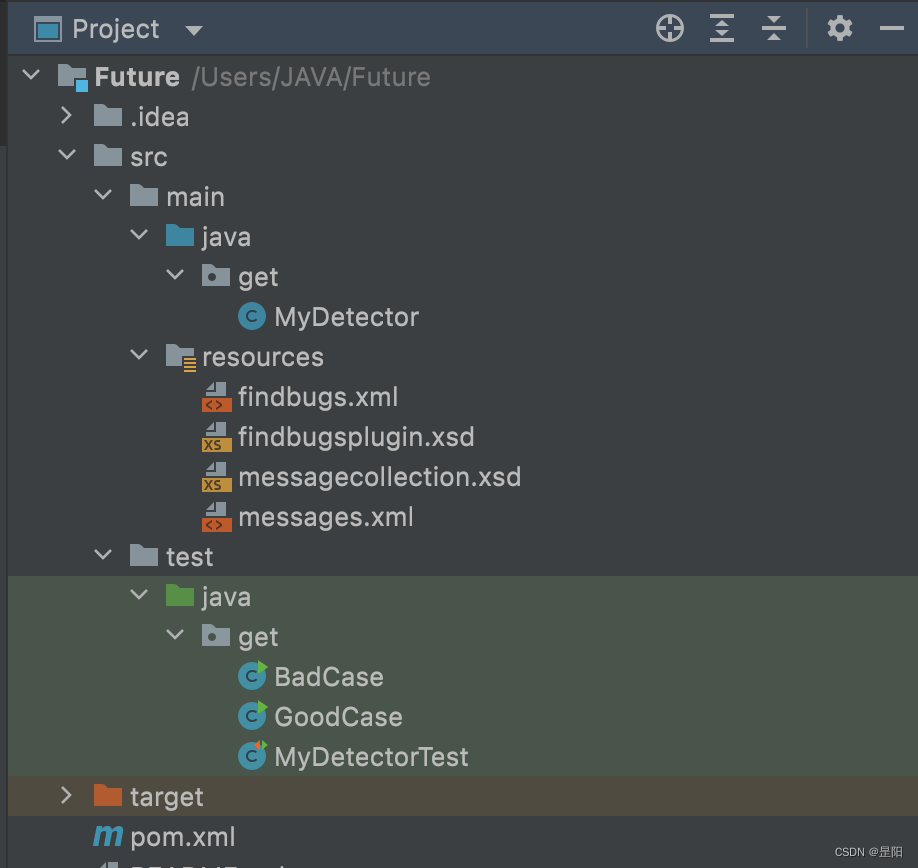

4.创建完成使用idea打开项目,加载完成是下图这样的目录结构

可能缺少findbugsplugin与messagecollection两个.xsd文件,打开官方的源码搬一份

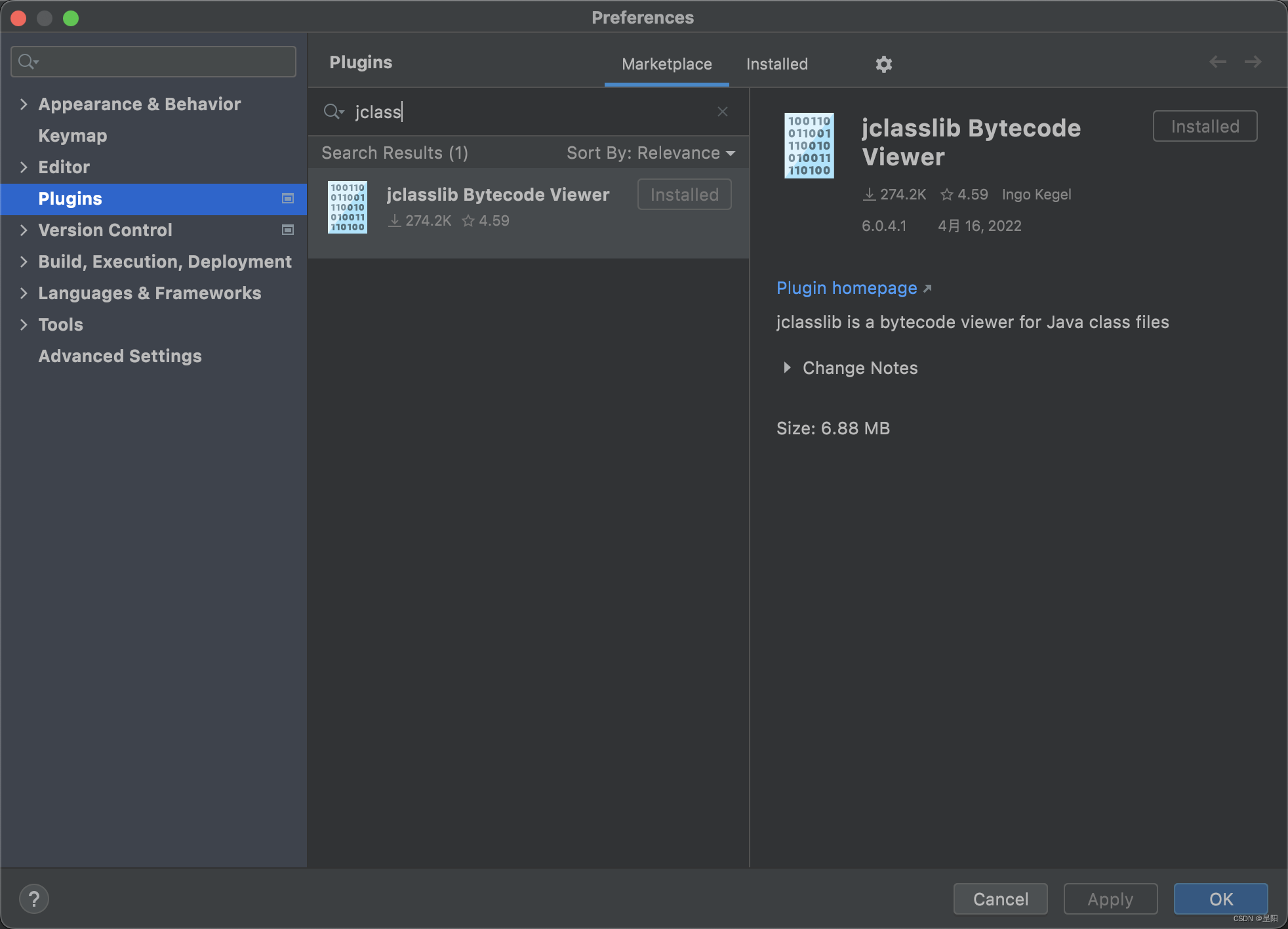

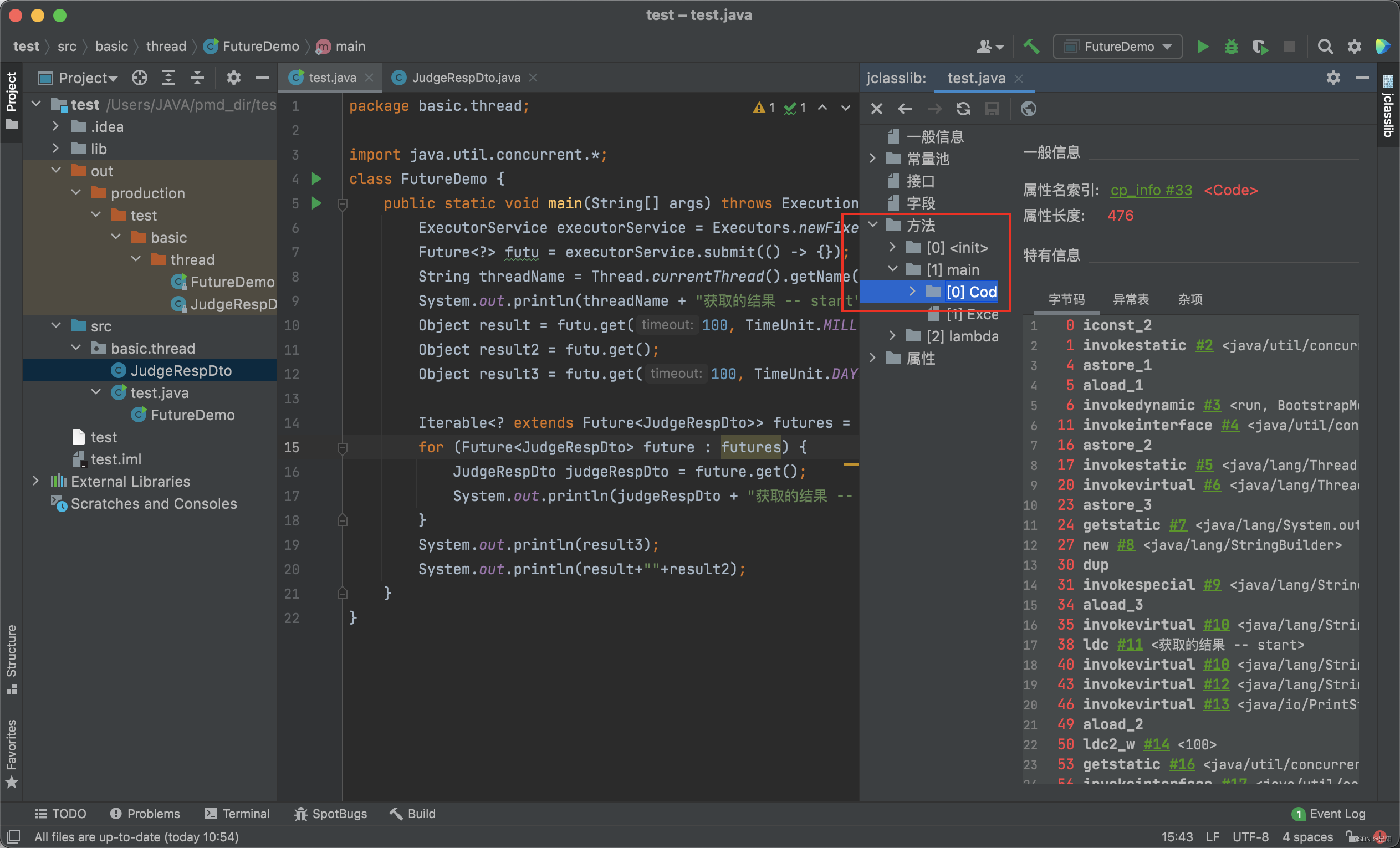

5.安装jaclass插件

spotbugs是对class文件进行处理,这其中涉及到java的字节码与助记符,详细知识点可以自行百度。这里可以简单理解为,java文件编译为二进制文件后,通过助记符可以将其每一个编译命令展示出来,也就可以追溯到每一个方法每一个类,因此我们可以根据字节码去校验规则。

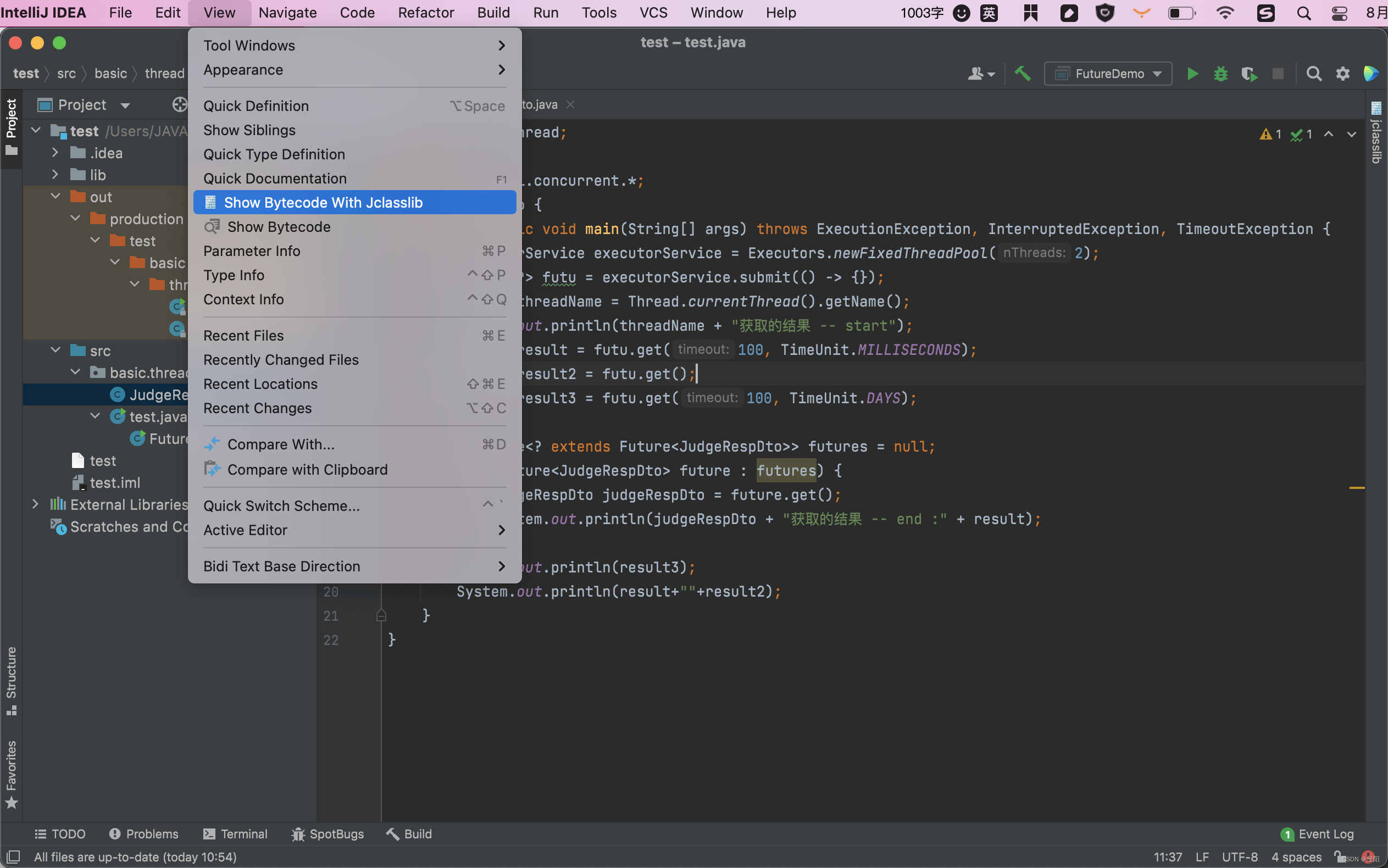

安装完成后,在测试文件中写出需要检测出的错误类别和正确类别,在view中找到jclass…选项

点击之后就会在右侧栏出现下图页面,关于更详细的使用点击这里或者自行搜索,我们只需要知道,在方法下的main中的code就是我们的主要内容

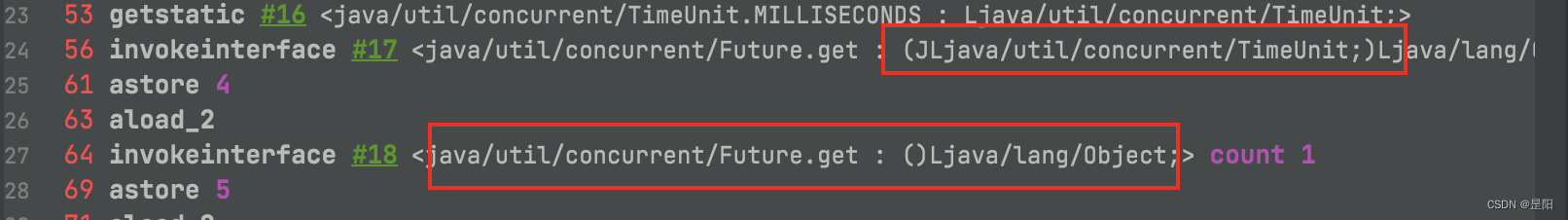

通过分析可以找到例子的目标函数,future函数,正确与错误是看get调用时是否有延时参数,两处调用很明显是没有参数时缺少JLjava/util/concurrent/TimeUnit;

5.根据需求编写规则检测

根据观测结果我们就可以编写相应的规则

import org.apache.bcel.Const;

import edu.umd.cs.findbugs.BugInstance;

import edu.umd.cs.findbugs.BugReporter;

import edu.umd.cs.findbugs.bcel.OpcodeStackDetector;

public class MyDetector extends OpcodeStackDetector {

private final BugReporter bugReporter;

public MyDetector(BugReporter bugReporter) {

this.bugReporter = bugReporter;

}

@Override

public void sawOpcode( int seen) {

//检测调用指令,future调用处的指令

if (seen == Const.INVOKEINTERFACE) {

//getNameConstantOperand 方法获取被调用方法的名称 ,getClassConstantOperand获取调用类名称的方法

//检测调用对象以及方法

if ("java/util/concurrent/Future".equals(getClassConstantOperand())

&& ("get".equals(getNameConstantOperand()))) {

//getSigConstantOperand 方法的意思是获取方法的所有参数

if ( !this.getSigConstantOperand().equals("(JLjava/util/concurrent/TimeUnit;)Ljava/lang/Object;")

) {

bugReporter.reportBug(new BugInstance(this, "JAVA_FUTURE_CALL_TYPE", HIGH_PRIORITY)

.addClassAndMethod(this).addSourceLine(this));

}

}

}

}

}

该类的实现是继承 OpcodeStackDetector 类,是 FindBugs 中的一个抽象类,封装了方法调用来获取代码具体参数 .sawOpcode 方法参数可以理解为要检测的代码行的行号,采用 printOpCode(seen)可以打印这行代码的详细信息 .Constants.INVOKEVIRTUAL 表示该行调用了类的实例方法 ,Constants.INVOKESTATIC 表示调用类的静态方法 .getNameConstantOperand 方法获取被调用方法的名称 ,getClassConstantOperand获取调用类名称的方法,getSigConstantOperand 方法的意思是获取方法的所有参数 .bugReporter.reportBug 用来上报检测到的漏洞信息,其中BugInstance的三个参数分别代表:detector、Hole type、Vulnerability level,漏洞级别分为五个级别,如下表所示:

name Parameters meaning

HIGH_PRIORITY 1 High risk

NORMAL_PRIORITY 2 Medium risk

LOW_PRIORITY 3 Low risk

EXP_PRIORITY 4 Safety alert

IGNORE_PRIORITY 5 Negligible risk

addClass、addMethod、addSourceLine 用于指定漏洞所在的类、方法、即可,便于在报告漏洞时定位关键代码。

6.更新 findbugs.xml

SpotBugs 读取findbugs.xml每个插件以查找检测器和错误。因此,当添加新检测器时,需要添加新元素,如下所示:

<Detector class="com.github.plugin.MyDetector" reports="MY_BUG" speed="fast" />

还需要添加, 来描述错误模式的类型和类别。

<BugPattern type="MY_BUG" category="CORRECTNESS" />

可以findbugs.xml在src/main/resources生成的 Maven 项目的目录中找到。

7.更新messages.xml

SpotBugs 读取messages.xml每个插件以构建人可读的消息以报告检测到的错误。它还支持读取本地化消息messages_ja.xml,messages_fr.xml等等。

可以messages.xml在src/main/resources生成的 Maven 项目的目录中找到。

检测器更新信息

在元素中,可以添加检测器的描述消息。请注意,它应该是纯文本,不支持 HTML。

<Detector class="com.github.plugin.MyDetector">

<Details>

Original detector to detect MY_BUG bug pattern.

</Details>

</Detector>

因为我不是搞java的使用没有很多能解释的地方,有需求的同学自己查找资料,会java的应该都能比我写的更好。

详细参数文档:https://spotbugs.readthedocs.io/en/latest/running.html

插件定义文档:

https://spotbugs.readthedocs.io/en/latest/implement-plugin.html

三、校验并使用

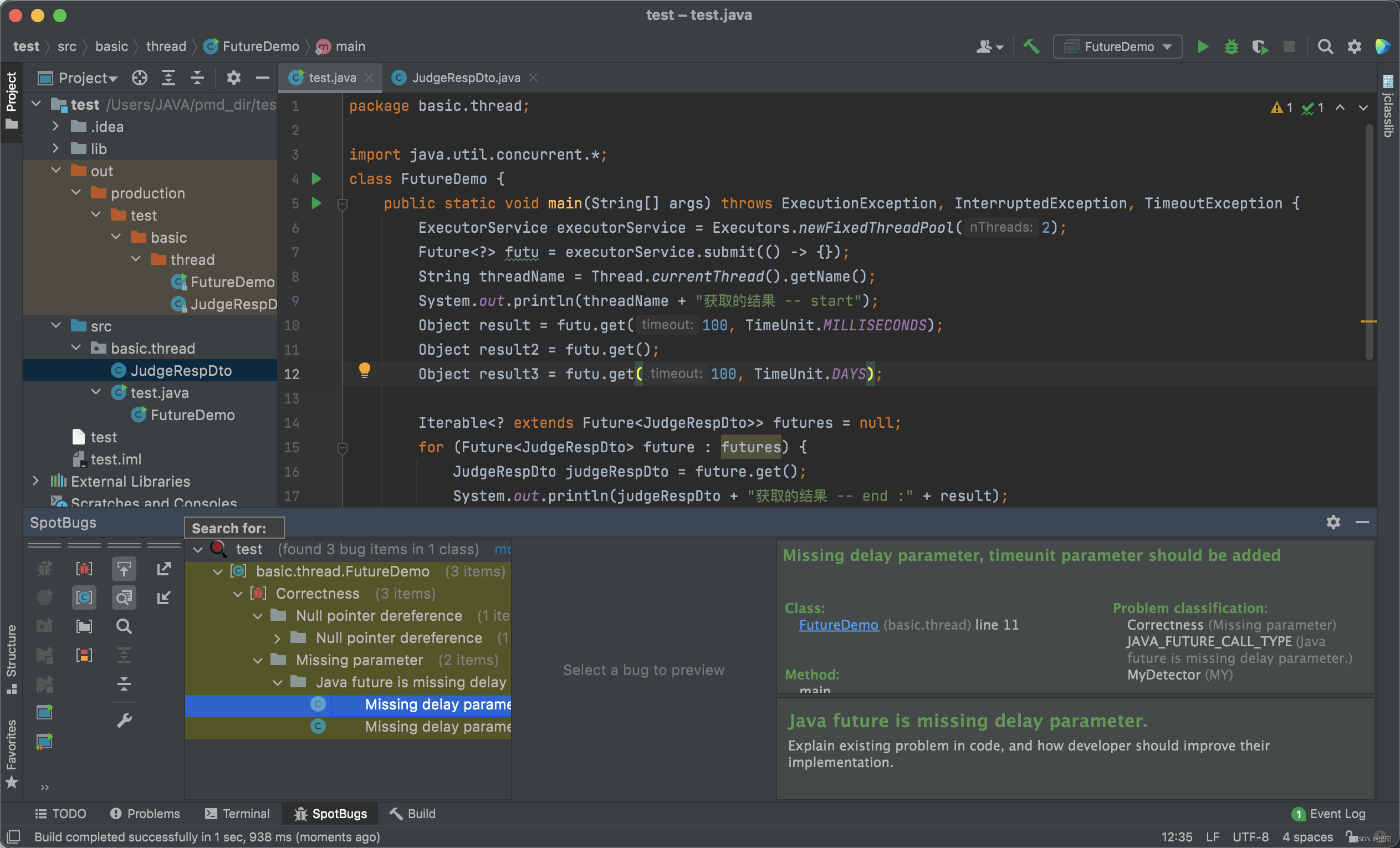

我们在编写好文件后,使用maven将自定义规则打包成jar包,并在测试文件处使用检测效果。

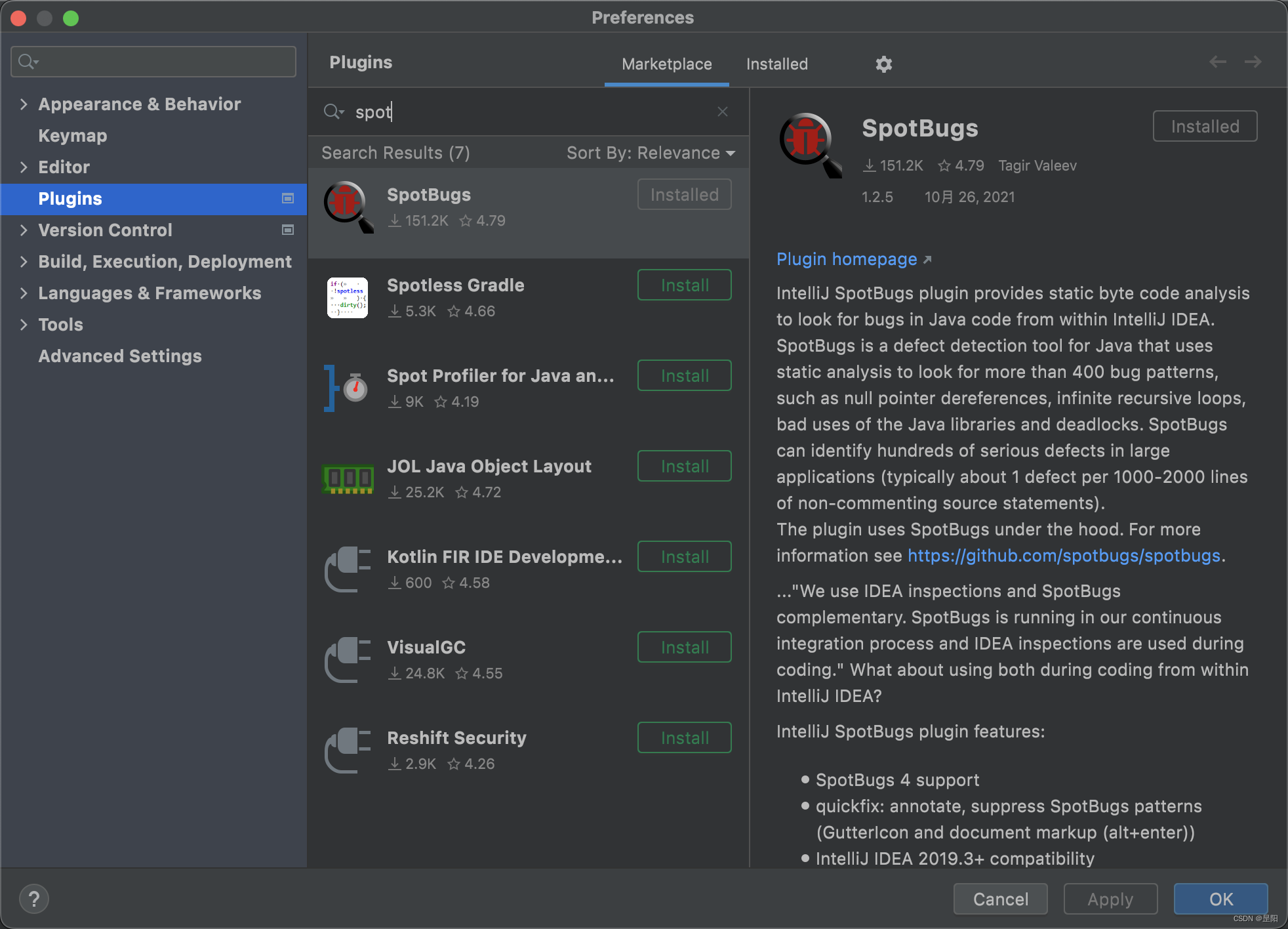

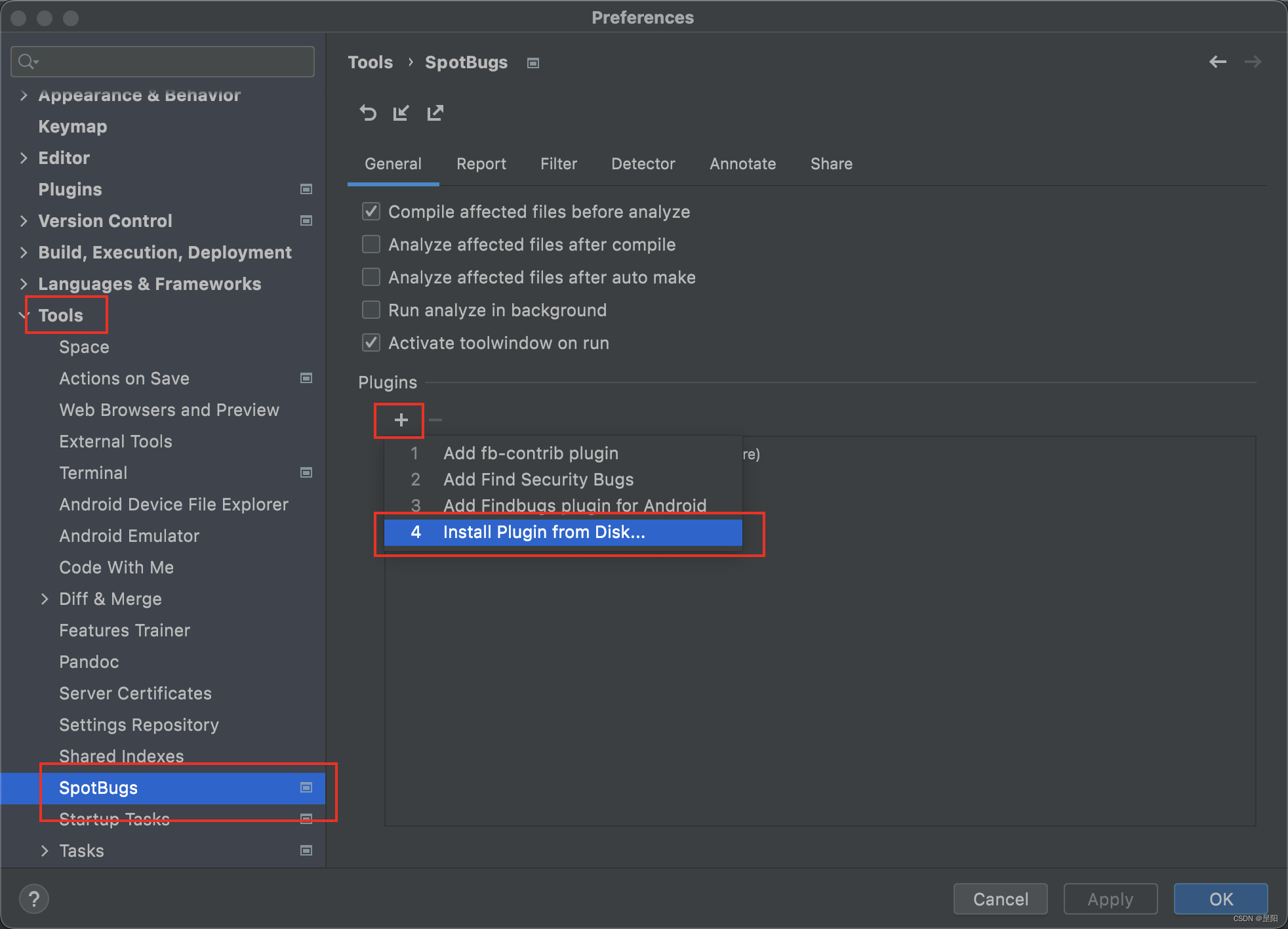

1、首先idea下载插件spotbugs

安装后在tools里找到它,点击plugins处的+号,选择4并将我们导出的jar文件添加。

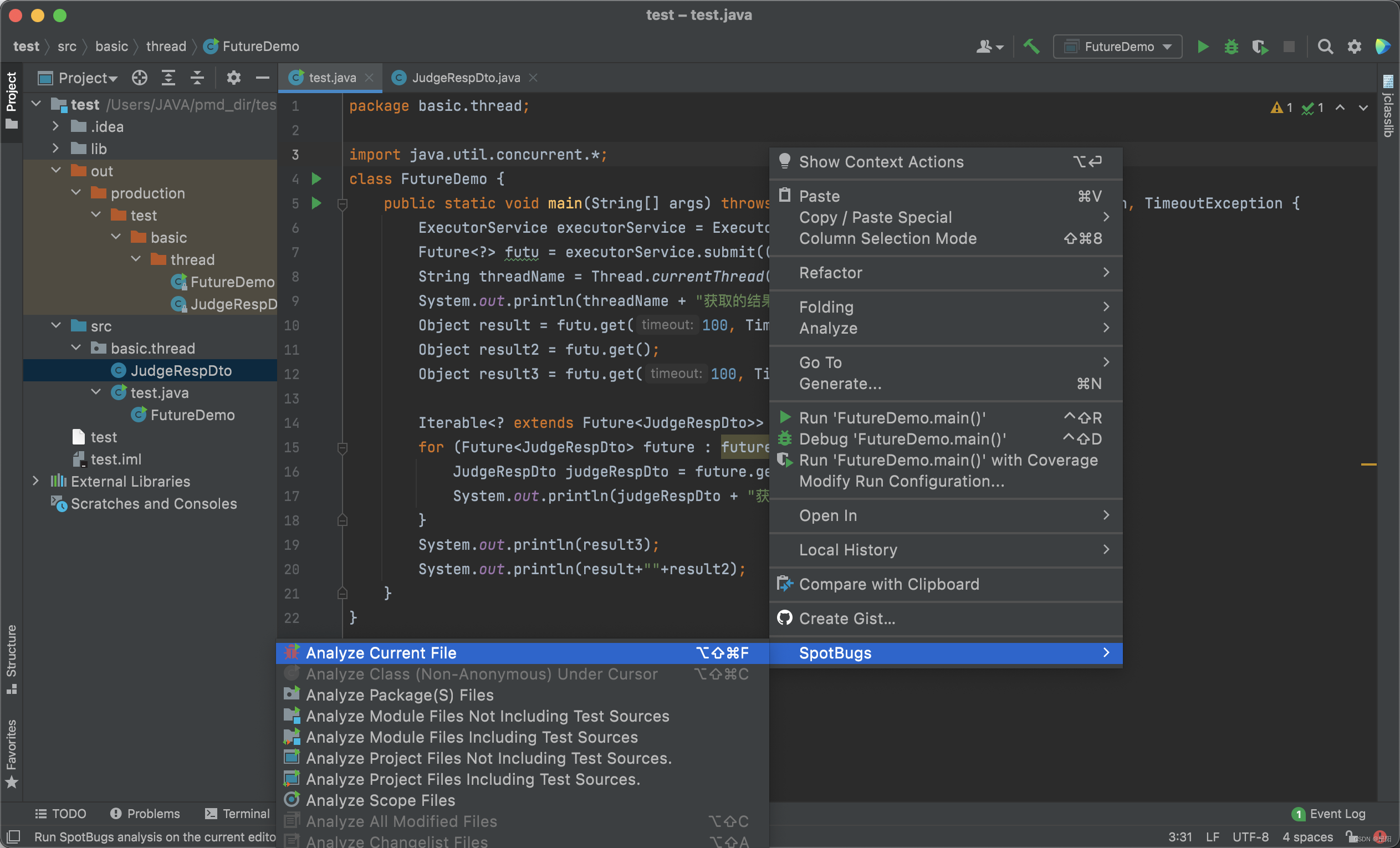

然后右键使用即可

当发现我们自定义的规则能够满足需要,在检测中可以起到作用,我们就可以使用了

我们下载的spots源码支持

命令行 或者专有的 GUI 工具运行

Eclipse 插件

Maven、Gradle 插件

SonarQube 插件

等方式运行。

将我们自定义的插件放入源码的plugin文件夹下就会默认启用

/Users/Downloads/spotbugs-4.5.0/bin/spotbugs -textui -xml:withMessages=out.xml -quiet -include filter.xml /Users/JAVA/pmd_dir/test/out/production/test

所使用的参数的含义分别是:

-textui 在命令行执行(否则SpotBugs会以GUI的方式运行)

-low 返回所有问题(默认是只返回等级为medium和high的问题)

-xml:withMessages=out.xml 结果输出格式为xml,输出到到当前目录的out.xml中,并且附加上问题的描述信息

-include filter.xml 只报告满足filter.xml中限制的问题

Users/JAVA/pmd_dir/test/out/production/test 为要扫描的代码库目录

其中,filter的详细配置可见此链接,为了可以灵活执行要扫描的规则,我们的使用方法为

<?xml version="1.0" encoding="UTF-8"?>

<FindBugsFilter

<Match>

<Bug pattern="DMI_HARDCODED_ABSOLUTE_FILENAME" />

</Match>

<Match>

<Bug pattern="NP_NULL_ON_SOME_PATH_FROM_RETURN_VALUE" />

</Match>

</FindBugsFilter>

在以上filter.xml的例子中,每个Match代表一条规则/问题

951

951

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?