Pikachu反射型与存储型XSS

1.XSS简介

-

XSS跨站脚本攻击(Cross site script)

为了避免与前端CSS混淆,所以叫做XSS。注入攻击的本质就是输入的数据被当作代码来执行,SQL注入原理就是用户输入的数据被当作数据库语句执行,所以XSS的本质就是用户输入的数据被当作前端代码来执行。

-

XSS拼接语句

XSS拼接的是网页的HTML代码,一般而言我们是可以拼接出合适的HTML代码去执行恶意的JS语句(总结:xss就是拼接恶意的HTML)。像SQL注入拼接的就是操作数据库的SQL语句

-

XSS作用

- 盗取Cookie(用的最频繁的)

- 获取内网ip(攻击内网)

- 获取浏览器保存的明文密码

- 截取网页屏幕

- 网页上的键盘记录等等

-

XSS类型

-

反射型XSS

一次性、非持续性,必须手动输入恶意语句(利用条件比较苛刻)。反射型XSS (你提交的数据成功的实现了XSS,但是仅仅是对你这次访问产生了影响,是非持久型攻击)

-

存储型XSS

持久性,将我们输入的恶意语句存储起来,然后触发存储型XSS (你提交的数据成功的实现了XSS,存入了数据库,别人访问这这个页面,他就会加载数据库里面的数据,从而触发你之前存在数据库里面的XSS语句)。

-

Dom型XSS

DOM是一个与平台、编程语言无关的接口,它允许程序或脚本动态地访问和更新文档内容、结构和样式,处理后的结果能够成为显示页面的一部分。

通过DOM可以让脚本动态的访问、控制网页。

通过Js去对网页进行修改,变化执行 才 产生的XSS漏洞。

如果Dom型理解不透彻的话,可以去多拜读大佬对于Dom型XSS的详解。

-

2.反射型XSS复现

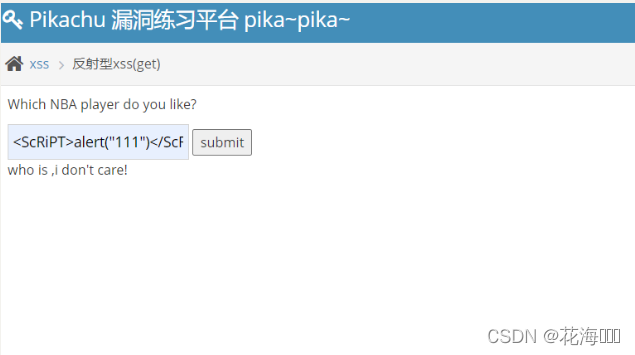

1.靶场(GET型)

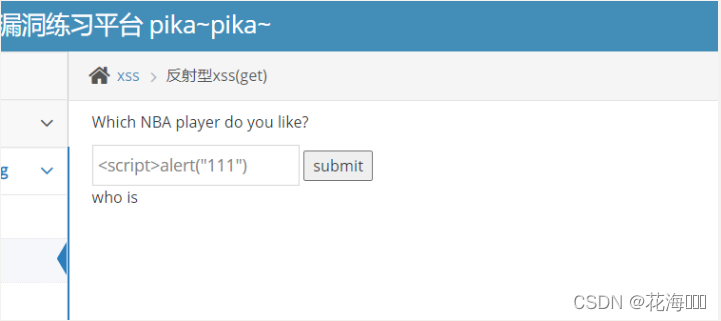

1.输入XSS语句,发现长度限制(前端做了输入限制)

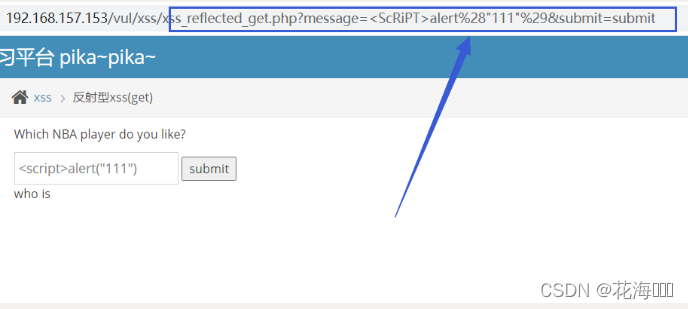

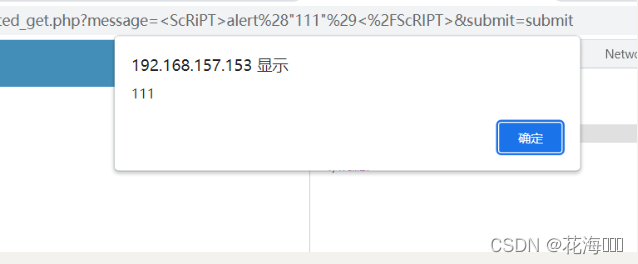

1.解决方法一:修改URL传参

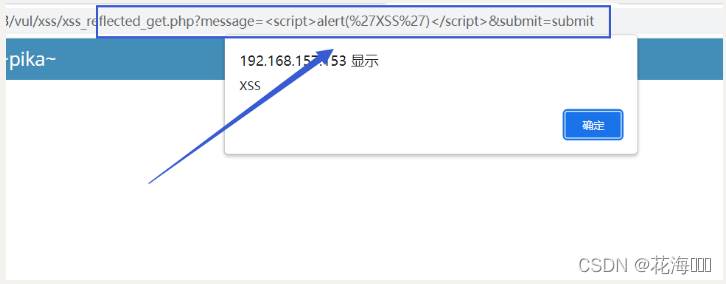

通过提交我们发现在URL传参可以修改,所以我们在此输入XSS语句

成功弹窗

2.解决方法二:修改前端限制代码

- 检查网页源代码,找到限制代码,进行修改

- 可以成功输入

- 实现弹窗

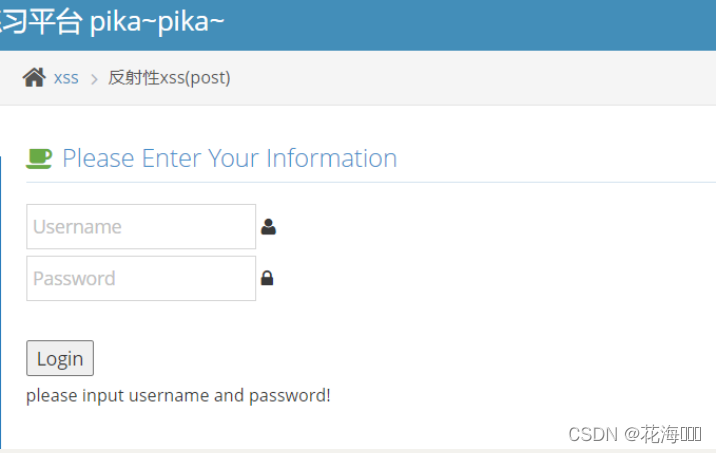

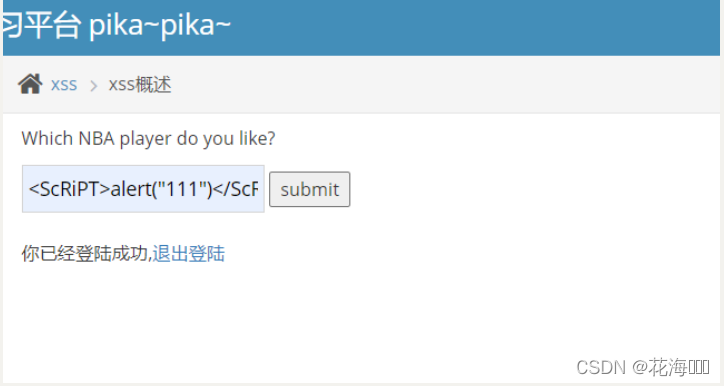

2.靶场(POST型)

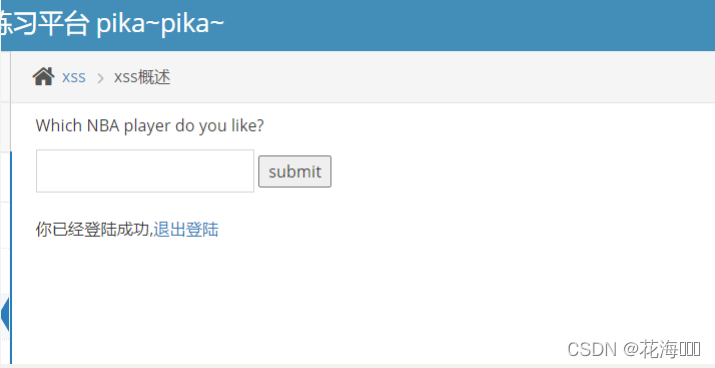

可以暴力破解尝试登录(右上角也有提示,用户:root,密码:123456),登录后显示

1.输入XSS语句

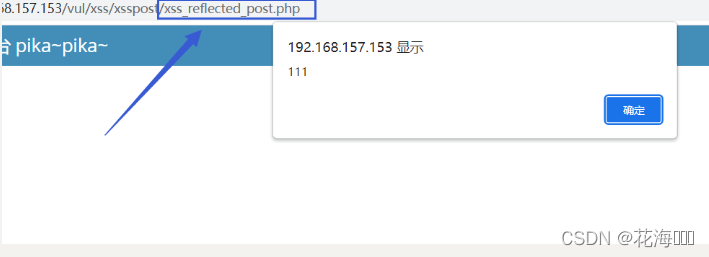

2.实现弹窗

注意这里URL没有显示传参,去理解下GET和POST的区别

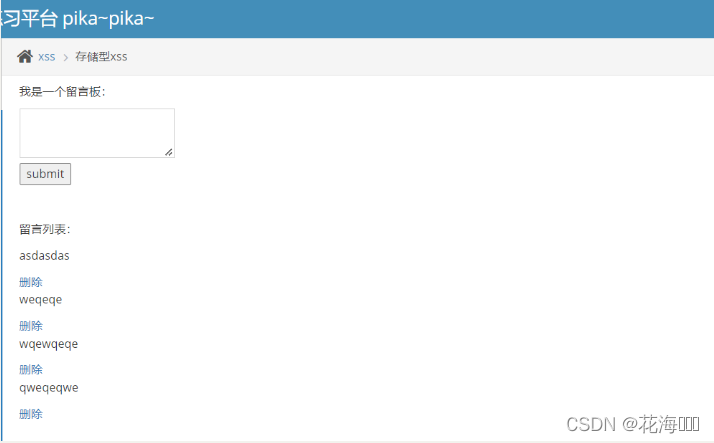

2.存储型XSS

1.靶场

留言板里面的内容会被储存到后台数据库里面,只要输入XSS语句,有人点击他就会加载,所以危害比反射型大多了

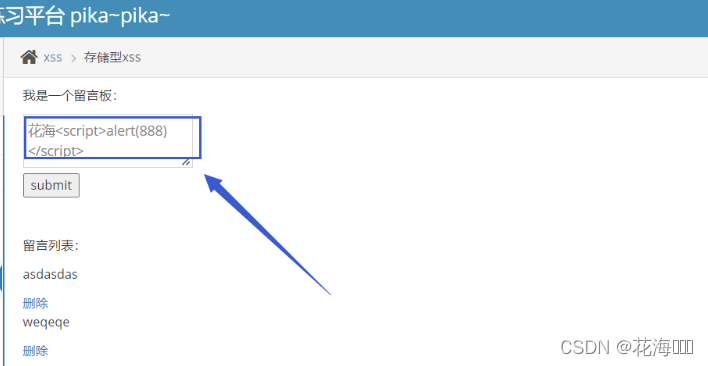

2.写入XSS语句

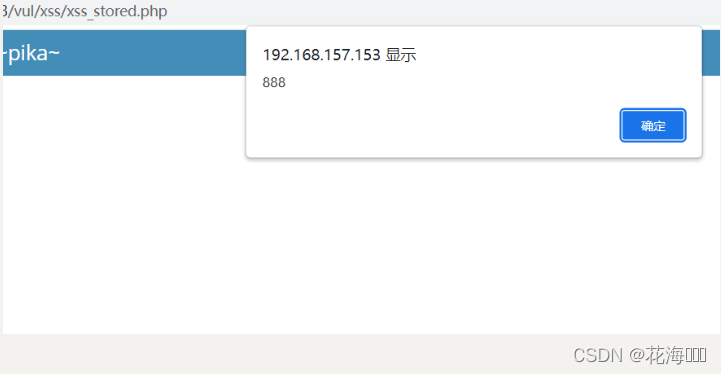

3.弹窗

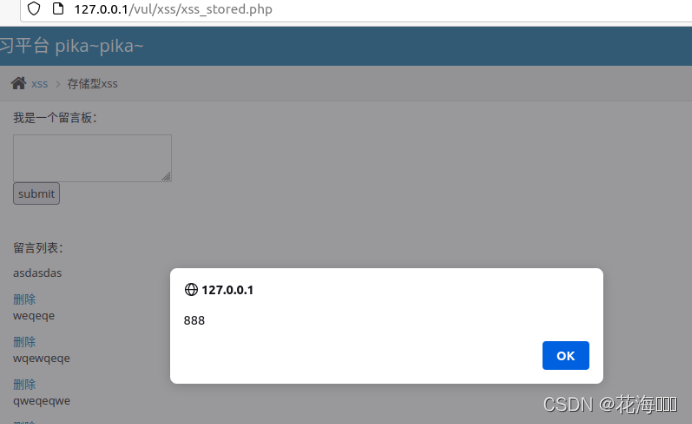

4.换台机子访问

原因就是加载了数据库里面的留言板数据,自然里面的XSS代码就会执行

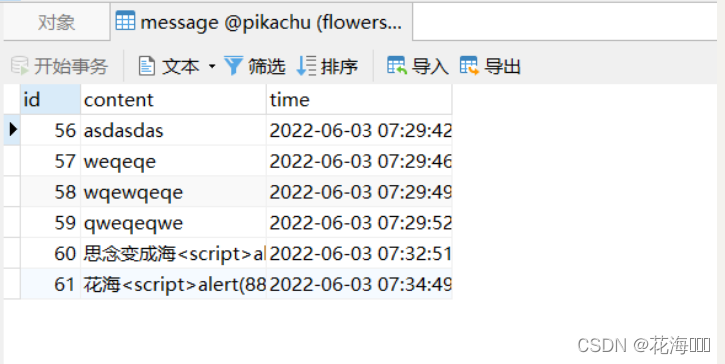

5.查看数据库

很明显,数据都被存入了数据库,只要有人加载他就会执行

3.总结

XSS知识需要一点点去慢慢理解,可以多去拜读一下大佬的文章,比如去思考下除了alert函数还有什么函数会引发弹窗呢,还有怎么去绕过目标防护等问题,多动手,自己操作就能更好地理解。

2161

2161

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?