文章目录

-

- 一、实验题目

- 二、实验步骤及结果

-

- 配置相关环境

- Task1: Posting a Malicious Message to Display an Alert Window

- Task 2: Posting a Malicious Message to Display Cookies

- Task 3: Stealing Cookies from the Victim’s Machine

- Task 4: Becoming the Victim’s Friend

- Task 5: Modifying the Victim’s Profile

- Task 6: Writing a Self-Propagating XSS Worm

- Task 7: Defeating XSS Attacks Using CSP

一、实验题目

跨站点脚本(XSS)是一种常见于web应用程序中的计算机安全漏洞。此漏洞使攻击者有可能将恶意代码(如JavaScripts)注入受害者的web浏览器。

为了演示攻击者可以做什么,我们在预先构建的Ubuntu VM映像中设置了一个名为Elgg的web应用程序。我们已经注释掉了Elgg的一些保护方法,故意使其容易受到XSS攻击。学生们需要利用这些漏洞发动攻击,就像Samy Kamkar在2005年通过臭名昭著的Samy蠕虫对MySpace所做的那样。此攻击的最终目标是在用户之间传播XSS蠕虫,这样无论谁查看受感染的用户配置文件都会受到感染,无论谁受感染都会将您(即攻击者)添加到他/她的好友列表中。

二、实验步骤及结果

配置相关环境

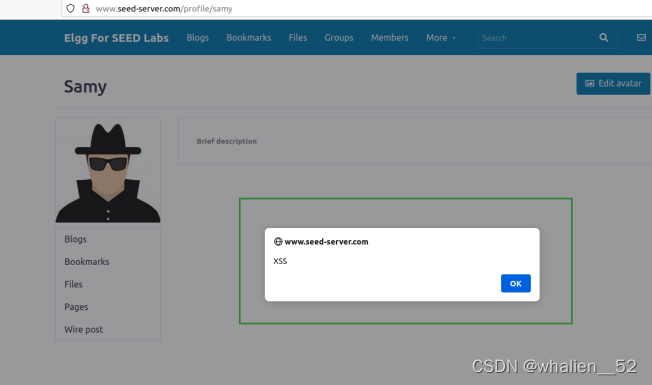

Task1: Posting a Malicious Message to Display an Alert Window

(1)正常登录站点,这里我以samy身份登录;接下来在profile插入XSS并保存

(2)回到个人主页

Task 2: Posting a Malicious Message to Display Cookies

(1)回到编辑页面,把alert中的xss代码替换成document.cookie后保存

(2)得到cookie

本文介绍了如何利用XSS漏洞进行一系列攻击,包括显示警告窗口、窃取cookies、成为受害者的朋友以及创建自我传播的蠕虫。实验在预设的Ubuntu VM上的Elgg应用中进行,详细阐述了每个任务的步骤和结果,同时讨论了如何通过Content Security Policy(CSP)来防御XSS攻击。

本文介绍了如何利用XSS漏洞进行一系列攻击,包括显示警告窗口、窃取cookies、成为受害者的朋友以及创建自我传播的蠕虫。实验在预设的Ubuntu VM上的Elgg应用中进行,详细阐述了每个任务的步骤和结果,同时讨论了如何通过Content Security Policy(CSP)来防御XSS攻击。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1332

1332

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?