xray下载

xray 为单文件二进制文件,无依赖,也无需安装,下载后直接使用。

下载地址为:

Github: https://github.com/chaitin/xray/releases (国外速度快)

网盘: https://yunpan.360.cn/surl_y3Gu6cugi8u (国内速度快)

注意: 不要直接 clone 仓库,xray 并不开源,仓库内不含源代码,直接下载构建的二进制文件即可。

xray 跨平台支持,请下载时选择需要的版本下载。

使用基础爬虫

使用基础爬虫爬取并对爬虫爬取的链接进行漏洞扫描

.\xray webscan --basic-crawler http://example.com --html-output vuln.html:

提示:这里可以添加学习目标

例如:一周掌握 Java 入门知识

xray代理配置

1.生成证书。

.\xray_windows_amd64.exe genca

找到安装xray的根目录,发现2个证书已经生成完毕。

2.安装证书

双击运行ca.crt。

点击安装证书。

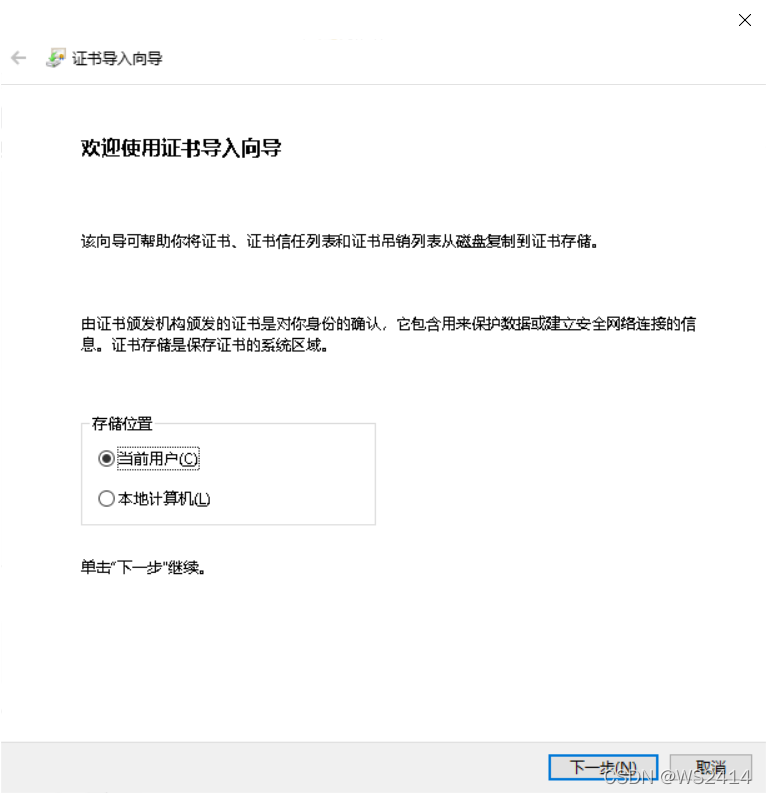

选择当前用户,下一步

将证书存放至受信任的根证书颁发机构

点击下一步。点击完成

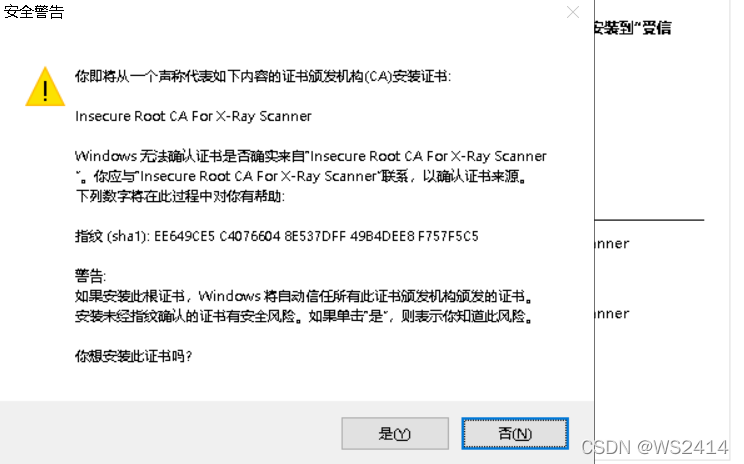

出现上述说明证书安装成功。点击是。证书导入成功。

证书导入成功。

注意:如果你使用的浏览器是火狐浏览器的话,需要在火狐浏览器中重新导入证书。

在浏览器设置中搜索证书,选择导入我们xray生成的证书。

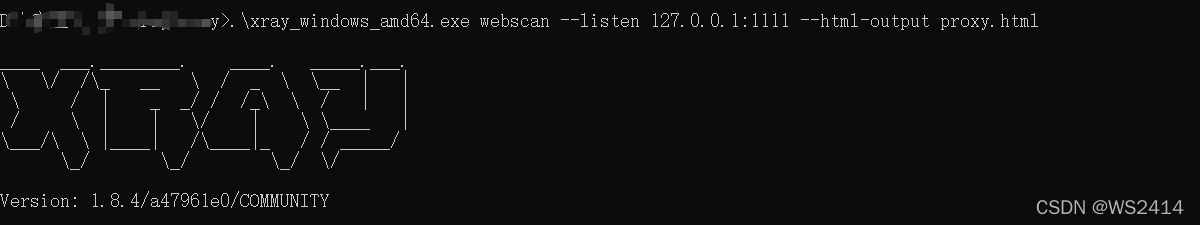

启动xray代理:

参数–listen ip:端口

监听的代理

参数-- html-output xx.html

报告以xx.html形式输入

开始监听,然后输入你要监听的网址就行了

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:1111 --html-output proxy.html

成功启动

配置浏览器的代理:

这里我们是SwitchyOmega配置浏览器代理。

配置成功开启后,浏览器访问什么,xray就可以去测试什么漏洞了。

打开我们安装xray目录会自动生成.html的漏洞报告。里面可以查看到扫出来 的楼洞等信息。

使用 Burp 与 xray 进行联动:

在实际测试过程中,除了被动扫描,也时常需要手工测试。这里使用 Burp 的原生功能与 xray 建立起一个多层代理,让流量从 Burp 转发到 xray 中。

首先 xray 建立起 webscan 的监听

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:1111 --html-output proxy.html

进入 Burp 后,打开 User options 标签页,然后找到 Upstream Proxy Servers 设置。

点击 Add 添加上游代理以及作用域,Destination host处可以使用*匹配多个任意字符串,?匹配单一任意字符串,而上游代理的地址则填写 xray 的监听地址。

接下来,在浏览器端使用 Burp 的代理地址。

请求已经通过了 Burp。

成功转发到xray 中

联动成功

更多详细内容可以看:

https://docs.xray.cool/#/webhook/subdomain

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?